Von professioneller Malware zu Siri’s IQ

Mai 6, 2018

Aus dem Unterricht des CAS Digital Risk Management mit Marc Ruef berichtet Jasna Hilkinger:

Mit Malware assoziiert man üblicherweise Hacker, gestohlene Daten oder nicht mehr funktionsfähige Laptops. Doch dass hinter der Malware Entwicklung nicht immer kriminelle Absichten stecken müssen, zeigt uns Marc Ruef, der seine Erkenntnisse als professioneller Malware Entwickler mit uns teilt.

Als Malware bezeichnet man Schadsoftware, welche meist von Cyberkriminellen genutzt wird, um sich in fremde Computersysteme einzunisten und die Kontrolle darüber zu erlangen. Während in den 90er Jahren der Antrieb Malware zu entwickeln meist Neugier oder Anerkennung in der Hackerszene war, ist die Motivation dafür heutzutage mehrheitlich monetär getrieben, sprich Daten sammeln und verkaufen.

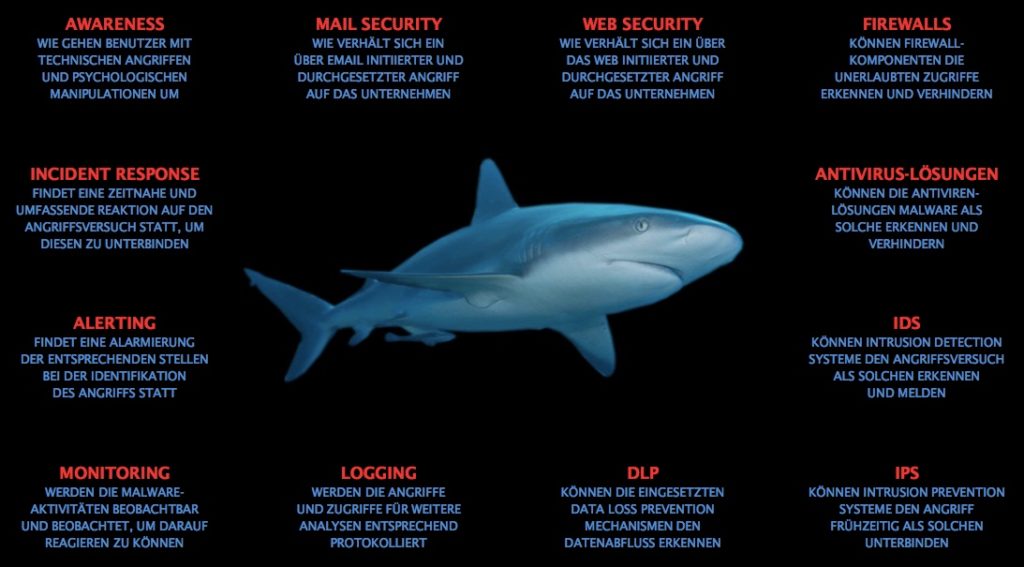

Malware wird jedoch im professionellen Umfeld auch für simulierte Cyberattacken verwendet, um Schwachstellen im Sicherheitsdispositiv eines Unternehmens zu identifizieren. Marc sieht den grössten Vorteil darin, dass diverse im folgenden Bild aufgeführte Facetten von Sicherheitsmassnahmen getestet werden können.

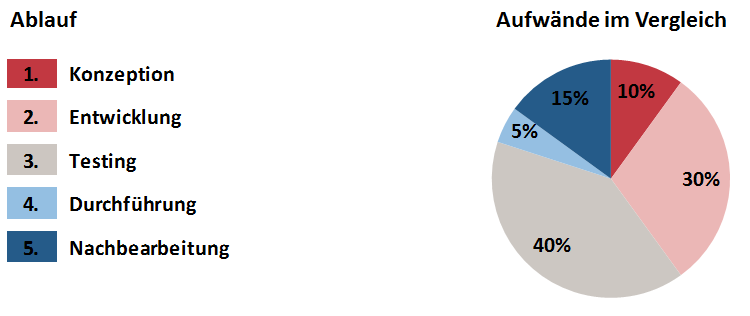

Der Angriff erfolgt jeweils im Auftrag des Unternehmens. Vorrangiges Ziel der Attacke ist es die Sicherheit zu prüfen, ohne diese negativ zu beeinträchtigen. Daher erfolgt im Vorfeld eine detaillierte Planung des Ablaufes, welche auch Fallback Szenarien betrachtet, um das Risiko von unerwarteten Nebeneffekten zu minimieren. Die Durchführung eines solchen Auftrags erfolgt meist anhand der folgenden fünf Schritte:

Marc entwickelt für jeden Kunden massgeschneiderte Malware, die spezifisch auf die IT-Umgebung des Unternehmens zugeschnitten ist. Dies reduziert das Risiko, Schäden in Systemen fremder Unternehmen zu verursachen, beispielsweise für den Fall dass ein Mitarbeiter die E-Mail mit der kompromittierten Datei an eine andere Firma weiterleitet.

Der aufwändigste, aber auch wichtigste Teil ist das Testing. Denn ist die Malware verschickt und hat das produktive System des Kunden infiziert, darf sie auf keinen Fall unerwünschte Aktionen und Schäden vornehmen, noch sollte sie entdeckt werden. Dies bedingt somit unter anderem, dass sämtliche durch die Malware ausgelösten Fehlermeldungen unterdrückt werden müssen, damit der User nichts von der Infizierung feststellen kann. Die Malware sollte aus Sicherheitsgründen auch immer mit einem Ablaufdatum versehen sein, um zu verhindern, dass ein User versehentlich zu einem späteren Zeitpunkt nochmals die infizierte Datei ausführt und somit das System neu infiziert.

Nach erfolgreicher Infizierung wird die Systemumgebung des Kunden analysiert, Daten gesammelt und diese an den Angreifer geschickt. Während der ganzen Durchführung müssen die Zielpersonen sowie die Zielsysteme identifizierbar sein. Dies vor allem um die vollständige Desinfektion nach dem Test sicherstellen zu können, falls z.B. ein PC länger nicht am Netz ist.

Nach der Desinfektion der Systeme wird ein Bericht erstellt, der dem Kunden die gefundenen Schwachstellen aufzeigt. Aus ethischen Gründen werden personenbezogene Informationen über die User jedoch nicht an den Kunden weitergegeben.

In einem Blogbeitrag beschreibt Marc detailliert den Ablauf der professionellen Malware-Entwicklung.

Als Ransomware bezeichnet man Malware, welche bei der Infektion Dateien verschlüsselt, um danach Geld für die Entschlüsselung vom Opfer zu erpressen.

Die Ransomware WannaCry, welche eine Sicherheitslücke in Windows ausnutzte, erlangte im Mai 2017 grosse mediale Bekanntheit, nachdem sie hunderttausende Computer infizierte. Die Kosten um WannaCry in der Schweiz zu programmieren schätzt Marc auf ca. CHF 100’000. Eine Auswertung des Bitcoin Wallets zeigte, dass die Einnahmen nach den ersten 100 Stunden bei unter USD 70’000 lagen und nach 6 Monaten bei ca. USD 120’000. Selbstverständlich ist es nicht wirklich realistisch, dass die Programmierung einer solchen Schadsoftware in einem hochpreisigen Land wie der Schweiz erfolgte. Dennoch hat sich WannaCry trotz der hohen Medienpräsenz ökonomisch als nicht sehr profitabel erwiesen.

Dennoch erachtet Marc Ransomware als ein Geschäftsmodell der Zukunft. Eine interessante Frage ist hierbei wie sich die Ransom-Preise zukünftig entwickeln werden. Werden Angreifer beispielsweise individualisierte Preise je nach Opfertyp (Firma vs. Private, altes vs. neues Betriebssystem etc.) verlangen oder weiterhin am Konzept des Pauschalbetrags festhalten? Und welche Massnahmen können ergriffen werden, um sich gegen solche Angriffe zu schützen? Für Marc stehen hier laufende Awareness Trainings und eine möglichst simple IT Umgebung im Vordergrund. Denn je komplexer die Infrastruktur und Systemumgebung ist, desto schwieriger ist es, agil auf Gefahren zu reagieren, die Sicherheit zu gewährleisten und System-Updates umzusetzen.

Im Auftrag eines Schweizer Spitals hat die scip AG verschiedene im Krankenzimmer stehende Medizinalgeräte auf Manipulationsmöglichkeiten geprüft. Dabei wurden 9 Zero-Day-Exploits (noch nicht dokumentierte Schwachstellen) bei drei verschiedenen Geräten festgestellt. Diese reichten von einem Systemneustart, dem Zurücksetzen von Konfigurationen, Änderungen der Dosisrate von Infusionspumpen, Manipulation der Herzfrequenz-Angaben auf Monitoren bis hin zum Deaktivieren des Alarmknopfes. Erschwerend kommt in diesem Fall hinzu, dass Medizinalgeräte für jede Änderung am Gerät eine neue Zulassungsprüfung durchlaufen müssen, was eine sofortige Fehlerbehebung verunmöglicht. Auch das Fehlen einer Aufsichtsbehörde für Sicherheitsmassnahmen in Spitälern ist ein Grund, dass Gerätehersteller keinen Druck verspüren, solche Sicherheitslücken rasch zu beheben.

… gibt uns Marc 9 Tipps zum Umgang mit den persönlichen Daten im Internet:

… stellt uns Marc sein neustes Projekt vor: Research zum künstlichen Intelligenzquotient, um langfristig vielleicht beispielsweise Amazon Alexa als Consultant bei Kunden einzusetzen.

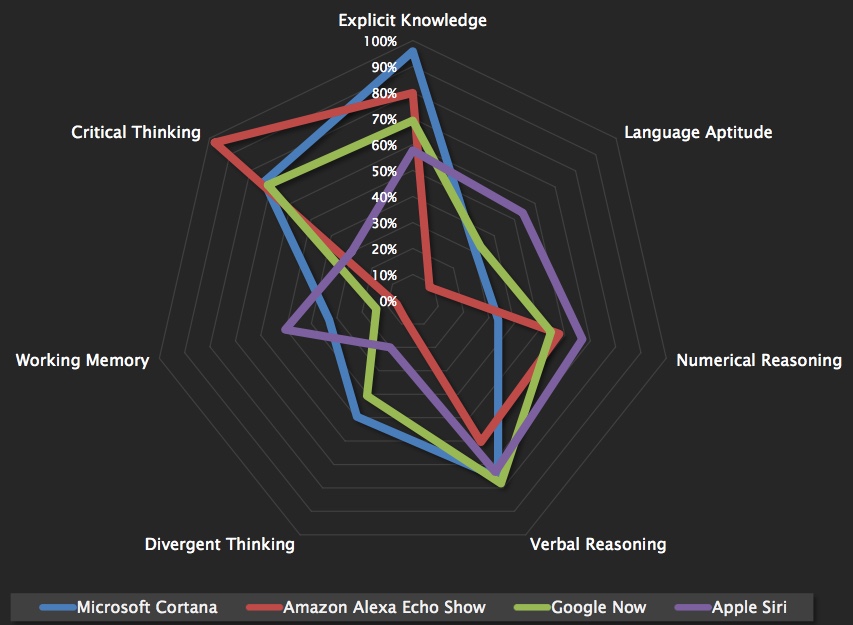

80 Test Fragen wurden 4 der führenden ‘digital assistants’ (Microsoft Contana, Amazon Alexa, Google Now und Apple Siri) gestellt, um deren A-IQ (artificial intelligence quotient) zu ermitteln. Die Fragen und Antworten wurden in 7 Kategorien aufgeteilt:

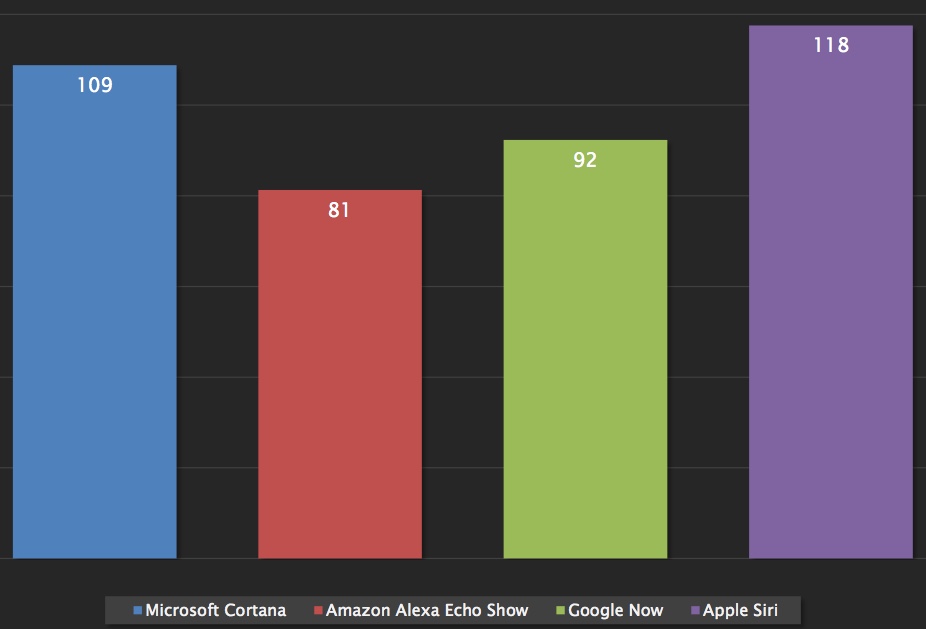

Daraus resultierten dann die entsprechenden künstlichen Intelligenzquotienten, welche Siri zur intelligentesten Assistentin kürten:

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.