Mobile Security: Sicherer Umgang mit IT-Systemen

November 20, 2019

Weshalb ist ein sicherer Umgang mit IT-Systemen so wichtig?

Themen wie Datenklau & Cyberattacken sind heutzutage nicht nur in der Presse allgegenwärtig, sie sind auch in unserem Alltag an der Tagesordnung.

Privatpersonen und Unternehmen sind abhängig von IT-Systemen. Gerade im mobilen Bereich sind wir uns oft nicht bewusst, wo IT überall integriert ist, sondern wir verlassen uns einfach blind darauf. Werden wir dann mal Opfer eines Hackeranfgriffs, sind wir oftmals überfordert mit den horrenden Auswirkungen, welche solche Übergriffe grösstenteils mit sich bringen.

Durch die steigende Mobilität sind wir immer stärker vernetzt – Geräte sind smart und automatisiert. Dadurch hinterlassen wir eine grosse Menge an Datenspuren. Ein Smartphone mit all seinen integrierten Sensoren sammelt beispielsweise mehr sensitive Daten als ein herkömmlicher Computer. Und im Gegensatz zu Datencentern sind mobile Endgeräte weniger geschützt – sie sind einem höheren Risiko von Diebstahl und Verlust ausgesetzt und bei der Benutzung kann man leicht beobachtet werden. Auch sind sie stets auf der Suche nach öffentlichen WiFi’s, die Hacker gerne für ihre Attacken nutzen. Man sollte sich vor dem Einloggen deshalb immer zuerst darüber informieren, ob ein Netzwerk auch sicher ist.

Durch die wachsende Anzahl an mobilen Geräten und Apps wächst auch die Anzahl an sensiblen Datenspuren, die wir täglich hinterlassen. Neben Daten sind aber auch Funktionalitäten und geistiges Eigentum interessant für Hacker. Und für uns kein ein solcher Angriff fatale Folgen mit sich tragen: Neben Verlust von Daten und Geld können für Unternehmen auch grosse Reputationsschäden auftreten. Ein Verantwortungsvoller Umgang mit IT-Systemen ist deshalb unabdingbar.

Jeder trägt eine Verantwortung für die Daten. Dabei sind oft nicht nur die eigenen Daten gemeint, es sind auch Daten unseres Unternehmens, die es zu schützen gilt. Kunden sollten beispielsweise darauf vertrauen können, dass Unternehmen ihre Daten geschützt aufbewahren und nicht an Dritte weitergeben.

Das CIA Dreieck definiert Sicherheit wie folgt:

Quelle: https://resources.infosecinstitute.com/cia-triad/

Informationen und Dienstleistungen sind nur für autorisierte Personen und Systeme verfügbar.

Daten…

Daten und Dienste sind für Personen und Systeme verfügbar, wenn diese darauf zugreifen müssen.

In der Praxis gibt es jedoch immer einen Trade-off zwischen diesen drei Faktoren, und es kann nie eine absolute Sicherheit erreicht werden. Auch stehen Preis, Benutzerfreundlichkeit und Nutzen oft im Widerspruch zu Sicherheitsvorkehrungen. Man sollte deshalb ein gutes Mass zwischen allen Faktoren finden.

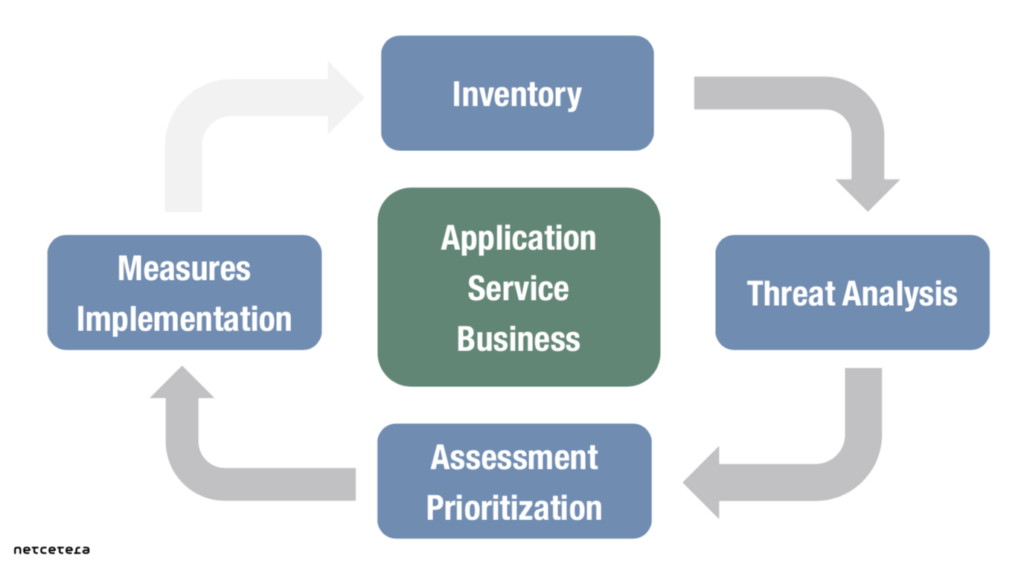

Im Unterricht wurde uns zudem der Security Engineering Process aufgezeigt, welcher zur Definition der Massnahmen dienen soll:

Quelle: Folien aus dem Unterricht von Corsin Decurtins

Als erstes soll darüber entschieden werden, was für Daten, Funktionalitäten, intellektuelles Eigentum etc. geschützt werden sollten. Auch kann man sich dabei überlegen, was es nicht zu schützen gilt und was die Konsequenzen wären, wenn die Sicherheitsvorschriften nicht eingehalten werden können.

In einem zweiten Schritt soll überlegt werden, was schief gehen kann: Welche Bedrohungen stellen Gefahren dar und was sind mögliche Motivatoren für einen Angriff. Dabei ist folgendes möglich:

Mögliche Angreifer sind meist kriminelle Organisationen, Konkurrenten, Regierungen, Aktivisten oder Forscher. Dabei ist auch zu beachten, dass es Angriffe innerhalb eines Unternehmens geben kann. Zudem sollten weitere Bedrohungen wie Naturkatastrophen, Stromausfälle oder menschliches Versagen nicht ausser Acht gelassen werden.

Um die Bedrohung richtig einschätzen zu können sollte eine Risikoanalyse durchgeführt werden. Dabei sollten die verschiedenen Gefahren anhand ihrer Wahrscheinlichkeit und ihrem Ausmass analysiert werden.

Als letzter Schritt im Prozess sollten konkrete Massnahmen definiert werden. und umzusetzen. Dabei sollte der Einsatz von Sicherheitstools wie Firewalls, Verschlüsselung oder Malware-Scanner in Betracht gezogen werden. Auch sollte man sich überlegen, ob man gewisse Daten bewusst gar nicht speichern soll oder bestimmte Funktionen nicht benutzt, um das Risiko zu verringern.

Den Prozess einmal durchgespielt, sollte man sich jedoch nicht gleich zurücklehnen, sondern diesen regelmässigen Prüfungen unterziehen um auf neue Gegebenheiten rasch reagieren zu können.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.