Kämpft der neue Gegner im Pyjama?

April 4, 2018

Aus dem Unterricht des CAS Digital Risk Management mit Thomas Bögli zum Thema Cyberdefence und Modern Warfare berichtet Reto Kappeler.

Nach diesem sehr spannenden Tag kennen wir Cyber-Bedrohungen und Fähigkeiten staatlicher und nicht staatlicher Akteure im Cyber-Raum. Wir erhalten Einblicke in die Initiativen der Politik und Massnahmen der Armee im Cyber-Bereich. Alle diese Informationen sollen dabei helfen, die Cyber-Risiken im eigenen Verantwortungsbereich durch geeignete Massnahmen zu reduzieren.

Einen Artikel zum Modul «Cyberdefence/Cyberwarfare» mit Fokus auf die Fallbeispiele des Moduls hat Christian Heimann verfasst.

Einer der grossen Trends der nächsten Zeit ist das sogenannte “Internet of Everything” und auch Sensoren am Körper. Dabei kann man sich folgendes vorstellen:

Heute ist es schwierig festzustellen, wo und an welchen Geräten überall Daten generiert und wo sie dann noch gesammelt werden. Das Beispiel vernetzte Autos, dass ab 1. April 2018 jedes ausgelieferte Auto eine E-SIM ab Werk besitzt, zeigt dies auf. Diagnosedaten oder aber auch Daten zum Fahrverhalten können uneingeschränkt zum Automobilhersteller übermittelt werden. Verschiedene Passagen in den Nutzungsbedingungen und den Verträgen ermöglichen solche Datenspeicher. Anhand solcher gesammelten Daten können ganze Abläufe, Bewegungsmuster und Routinen ausgewertet werden. Was mit solchen Daten geschieht, ist heute noch nicht abschätzbar. Denkbar wären der Datenaustausch mit Versicherern.

Drohnen-Verkäufe explodieren zurzeit. Die Fluggeräte waren als Beispiel beim WEF ein grosses Problem. Es ist denkbar, dass mit Drohnen zukünftig Terroranschläge verübt werden können. Die Geräte sind günstig und überall zu kaufen. Zudem können mittelgrosse Drohnen sehr grosse Lasten (wie z.B. Kameras) mittragen. Um Drohnen abzuwehren, wird ihr Signal gestört (jammen) und sie zu einer Landung zu zwingen.

Heutzutage geht man davon aus, dass bis zu 30 Mia. Geräte online sind. So sind Geräte im Haushalt, das Auto oder die Städte komplett vernetzt.

Die Digitalisierung im Militär schreitet auch voran im Bereich Effektoren, Sensoren und in der Logistik.

Wir haben gesehen, wohin die Trends gehen. Was heisst das jetzt für die Sicherheitspolitik? Dies wiederspiegelt die sicherheitspolitische Lage Cyber:

Ein Land mit einem gezielten Angriff auf eine Aktienbörse destabilisieren? Heutzutage ein sehr realistisches Szenario, wie ein Krieg der Zukunft begonnen werden kann. Die Generationen der Kriege sehen wie folgt aus:

Die 4. Generation der Kriege zeichnet sich durch folgende Kriterien aus:

In der 4. Generation der Kriege muss ich mir auch immer sicher sein, wer hinter einem Angriff steckt. Jedoch ist die Attribution sehr schwierig. Bin ich mir sicher ob es der Staat XY war? War es Täuschung?

Die USA hat definiert, dass wenn sie im Cyber-Raum angegriffen werden, sie konventionell zurückschlagen. So kann ein Täuschungsmanöver von einer dritten Partei einen Konflikt zwischen zwei Staaten auslösen.

Eine andere Form des Cyber-Krieges ist, wenn man versucht, die Gesellschaft zu erschöpfen. Ein Staat wie die Schweiz wäre nach einer Woche ohne Strom Pleite. Es gibt Vorhersagen, welche berechnet haben, dass das BIP am ersten Tag 13 Mia. verlieren würde.

Die Armee definiert 7 Operationsräume, wovon drei davon als “nicht sichtbare” Operationsräume bekannt sind.

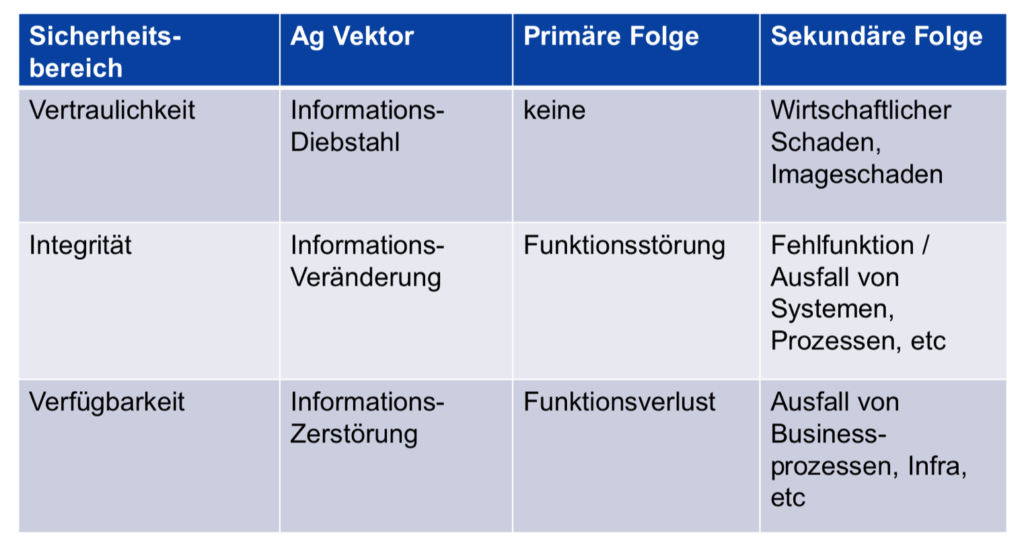

Bei Cyber Angriffen spricht man von primären und sekundären Folgen. Ein Beispiel:

Scada Systeme der Torsteuerung am Flugplatz Hanger befallen. Tore lassen sich nicht öffnen.

Vandalismus

Aktivismus

Kriminalität

Terrorismus

Bewaffneter Konflikt

Nachrichtenbeschaffung

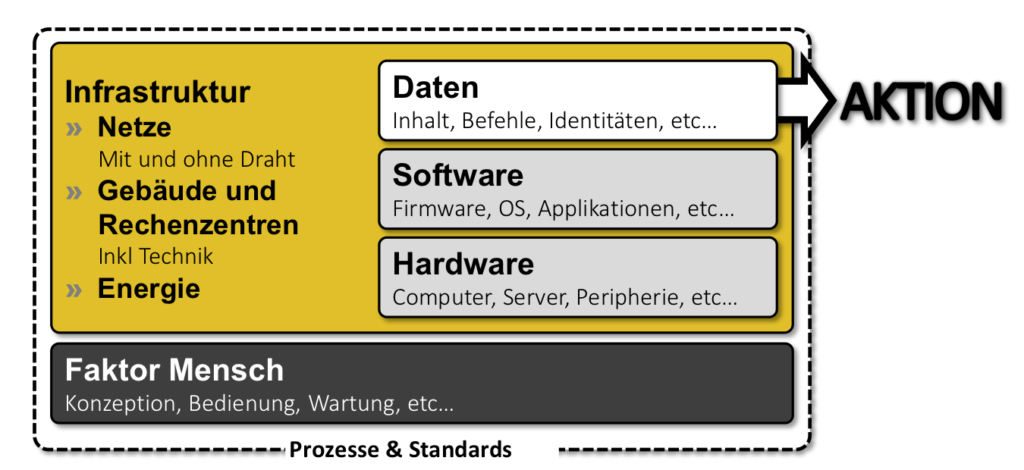

Um Angfriffe im Cyber Raum abzuwehren, gibt es verschiedene Faktoren zu beachten. Dazu gehören:

Merke: Im Cyber Raum gibt es keine Risikoverhinderung, sondern “nur” Risikoverminderung!

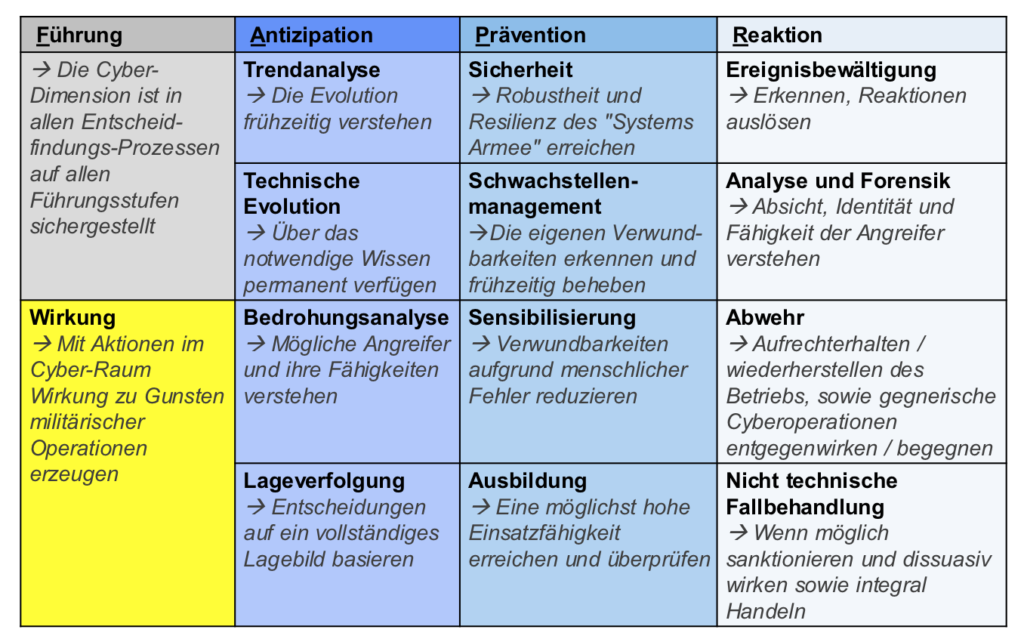

Um ihre Einsatzfähigkeit und Handlungsfreiheit jederzeit und über alle Lagen sicherzustellen, ist die Armee permanet in der Lage, Cyber-Bedrohungen zu erkennen, sich von Angriffen zu schützen und diese abzuwehren.

Untenstehend sind die Bausteine der Cyber-Defence der Armee dargestellt:

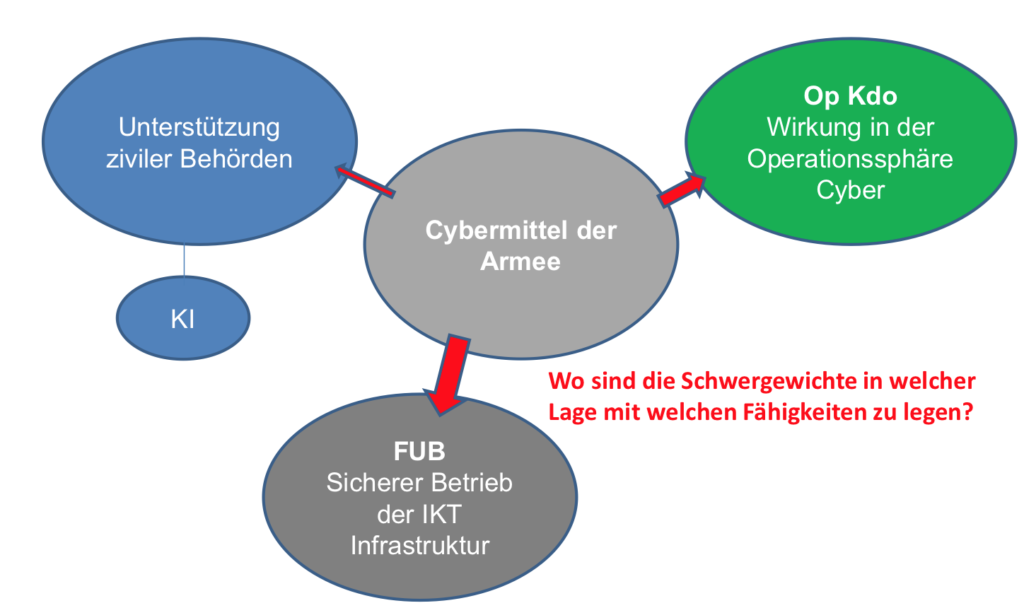

Wie werden die Cybermittel der Armee in der Schweiz eingesetzt? In erster Linie werden die Cybermittel der Armee für die Verteidigung eingesetzt. Die Cybermittel können aber auch für die Unterstützung ziviler Behörden verwendet werden. Dazu wird folgende Priorisierung verwendet:

In den nächsten Jahren will die Armee auch im personellen Bereich aufstocken:

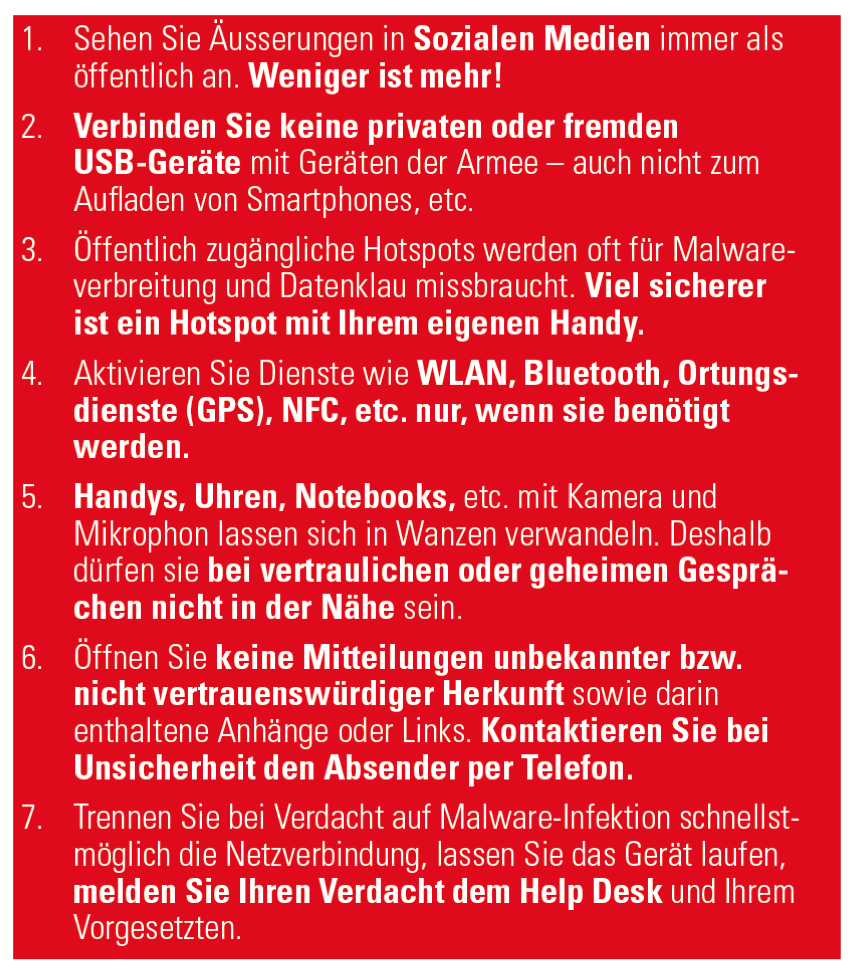

Die Armee gibt ihren angehörigen Tipps zur Minderung der digitalen Risiken mit. Dazu gehören diese 7 goldenen Regeln:

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.