Hilfe – Incident Response bei Cybervorfällen

Juni 26, 2019

Ziele des heutigen Tages sind:

Die IT-Landschaft wird immer komplexer. Ein Cyberangriff kann jederzeit jeden treffen. Dies bringt eine grosse Anzahl an Herausforderungen mit sich. Digitalisierung, Cloudlösungen, Outsourcing, Regulatorien, Kostendruck und professionelle Cyberkriminalität erschweren das Handeln von Unternehmen. Durch diese Herausforderungen verändert sich auch das Schutzprofil – ein nachhaltiger Schutz gegenüber Cyberattacken ist nicht mehr zu 100% möglich. Ein Paradigmenwechsel in der Haltung gegenüber Cyberattacken muss erfolgen – man muss inskünftig eine Attacke vermuten.

Cyberattacken werden heute selten noch durch ein schlecht gepflegtes Script-Kiddie durchgeführt. Cyberkriminalität ist oft ökonomisch motiviert. Die Kriminellen investieren viel in Attacken. Jede Attacke hat eine eigene Supply-Chain. Oftmals stecken organisierte Kriminelle hinter diesen Cyber-Attacken. Sie werden durch die örtlichen Behörden nicht einmal immer verfolgt. Das Ziel darf einfach nicht im eigenen Land liegen. Russland ist ein Beispiel. Jegliche Art von Attacken können im Darknet als Service zu erschwinglichen Preisen eingekauft werden. Ist eine Attacke teuer, ist sie auch schwierig durchzuführen. Am teuersten sind sogenannte Zero-day-Attacken. Ransomware und DDoS-Attacken sind verhältnismässig günstig zu erwerben.

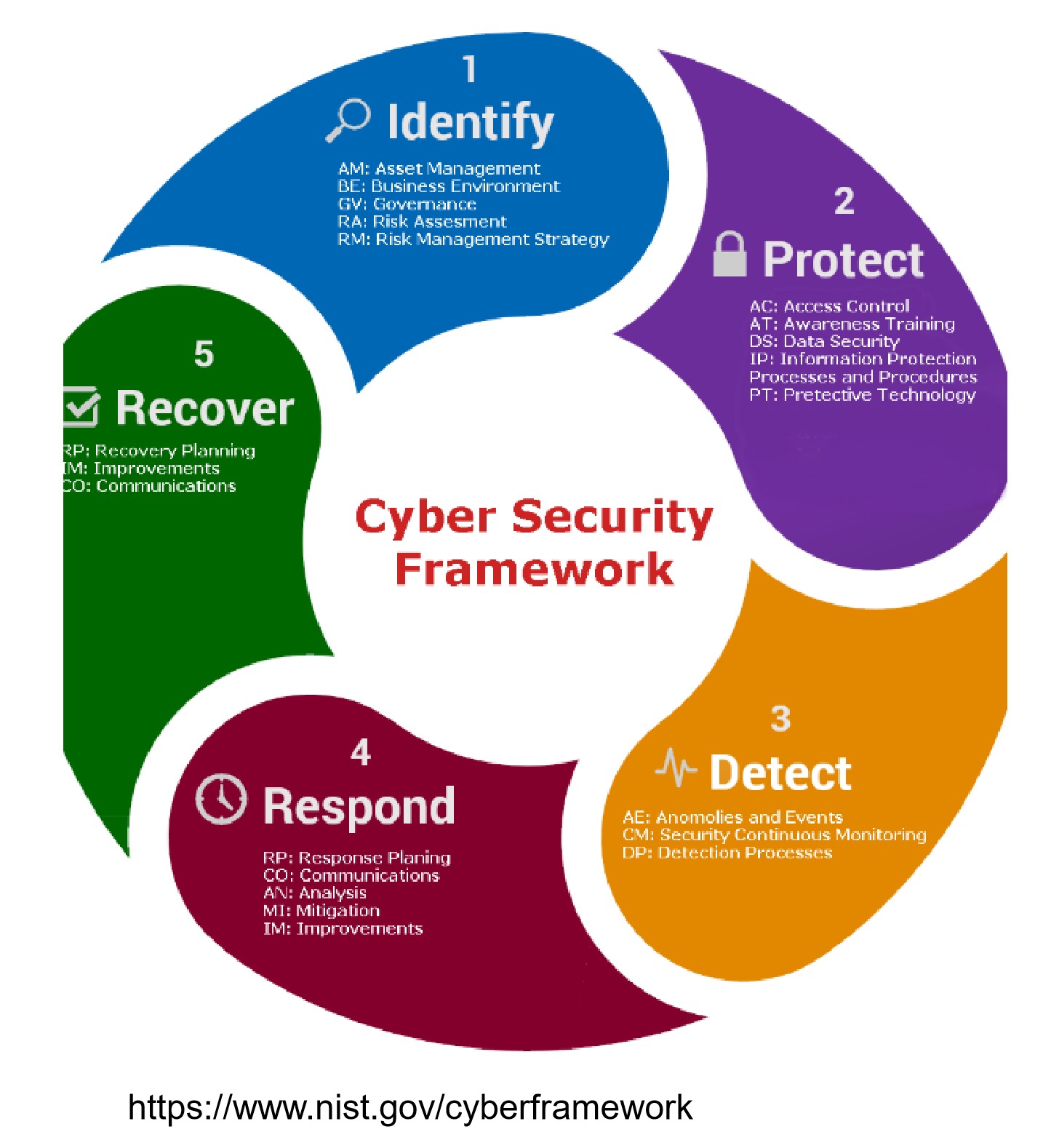

Unternehmen müssen ihre Denkweise ändern. Die Fixierung auf reine Investitionen zum Schutz der IT-Infrastruktur reicht heute nicht mehr aus. Firmen sind heute so komplex aufgestellt (Cloud Lösungen, Kunden, Zulieferer etc.), dass sich fast immer eine Schwachstelle finden lässt. Die Frage ist somit nicht ob, sondern wann eine Cyber-Attacke stattfindet. Damit Organisationen diesbezüglich besser handeln können, bietet das NIST-Framework eine Hilfestellung. Dieses Cyber-Security Framework besteht aus fünf Teilen: 1. Identify 2. Protect 3. Detect 4. Respond 5. Recover. Diese helfen Organisationen sich zu orientieren, in welchen Bereichen sie etwas bezüglich Cybersecurity unternehmen müssen. Die einzelnen Teile dürfen nicht isoliert voneinander betrachtet werden. Sie überschneiden sich. Aktuell herrscht bei vielen Firmen ein Fokus auf den Bereich Detektion oder Reaktion vor. Cybersecurity kann jedoch nur durch Berücksichtigung aller fünf Aspekte nachhaltig betrieben werden. Neben dem NIST-Framework zur Cybersecurity wird in Organisationen eine gut funktionierende Governance benötigt.

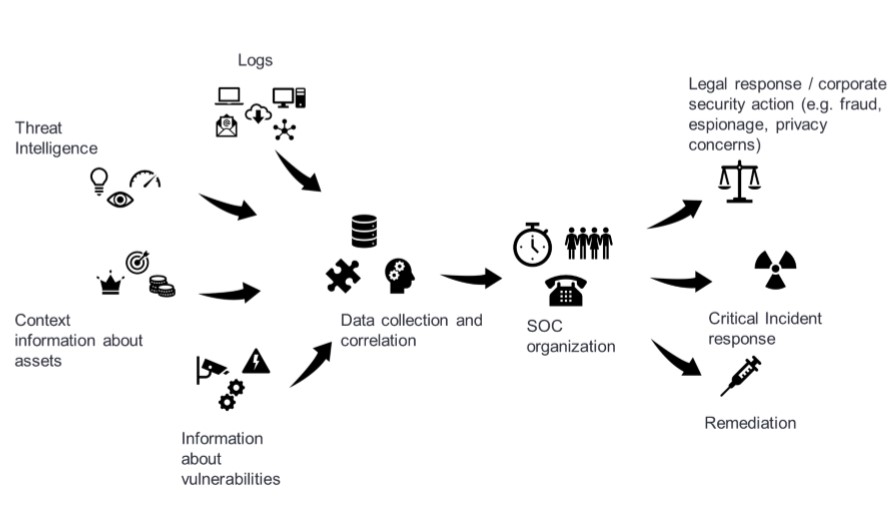

Im konkreten Fall einer Cyber-Attacke müssen Unternehmen reagieren können. Mittels IT-Incident Management können Prozesse zur Erkennung und Behebung von Sicherheitsvorfällen ermittelt werden. Ein möglicher Bestandteil des IT-Incident Managements ist ein Security Operations Center (SOC). Ein SOC ist eine Organisationseinheit, welches Dienstleistungen für die IT-Sicherheit anbietet. Das SOC ist keine rein technologische Einheit und beinhaltet also auch organisatorische und prozessorientierte Überlegungen. Zu den notwendigen Fähigkeiten eins SOC gehören:

Ein SOC orientiert sich im konkreten Fall entlang der Cyber-Killchain. Es soll sich mittels folgender Fragestellungen auf konkrete Fälle vorbereiten:

Das SOC und seine Kompetenzen sind Teil einer Cybersecurity Strategie und lassen sich in das NIST Framework einbetten. Zudem kann das SOC helfen, Schwachstellen innerhalb der Cybersecurity-Strategie zu identifizieren. Schliesslich sollten Erkenntnisse eines SOC innerhalb einer Organisation in Anschlussprojekte münden und somit Schwachstellen schliessen respektive das Risiko von Cyber-Attacken vermindern. Der Prozess kann folgendermassen dargestellt werden:

Zum Aufbau eines SOC kann folgende Vorgehensweise gewählt werden:

Beispiele von Schwächen, welche ein SOC-Betrieb aufdecken kann, sind:

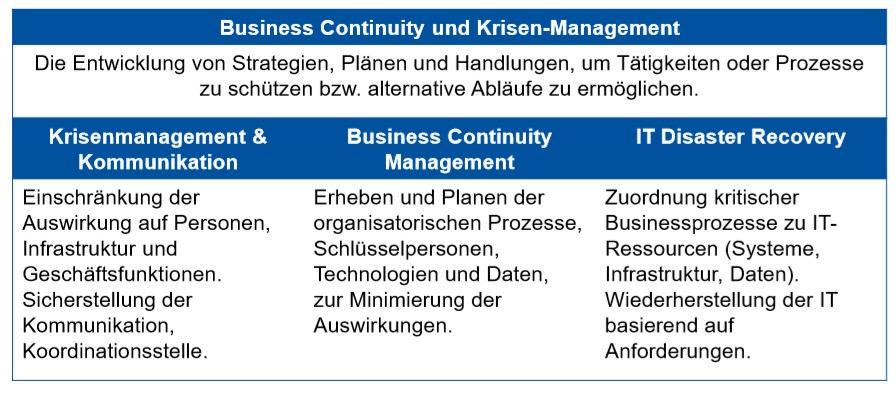

In einer ersten Phase sollten die Auswirkungen auf das Geschäft ermittelt werden. In der Folge sind rechtliche und vertragliche Aspekte zu berücksichtigen. Auch die ganze Kommunikation muss geregelt werden (Management, Mitarbeiter, Kunden, Behörden etc.). Ein Cybervorfall ist somit nicht ein rein technisches Problem, welches die Informatikabteilung alleine lösen kann.

Folgende Herausforderungen gibt es oft bei Cyberattacken:

Es gilt vorbereitend Massnahmen gegen solche Herausforderungen zu definieren. Alternative Kommunikationskanäle sind ein Beispiel dafür. Eine Krisenorganisation ist unerlässlich. Diese kann so aussehen:

CISOs werden immer noch oft wegen ihrer technischen Fähigkeit eingestellt. Ihre Change Management Fähigkeiten sind aber genau so wichtig. Ein CISO muss heute das Geschäftsumfeld und die Geschäftsrisiken kennen und die relevanten Cyber-Risiken kommunizieren können. Wir sprechen über Fähigkeiten, die ein Unternehmen haben muss und nicht Tools. Der CISO muss eine Möglichkeit finden, Erfolge zu kommunizieren. Er muss die Geschäftssprache und nicht Cyber-Lingo benutzen.

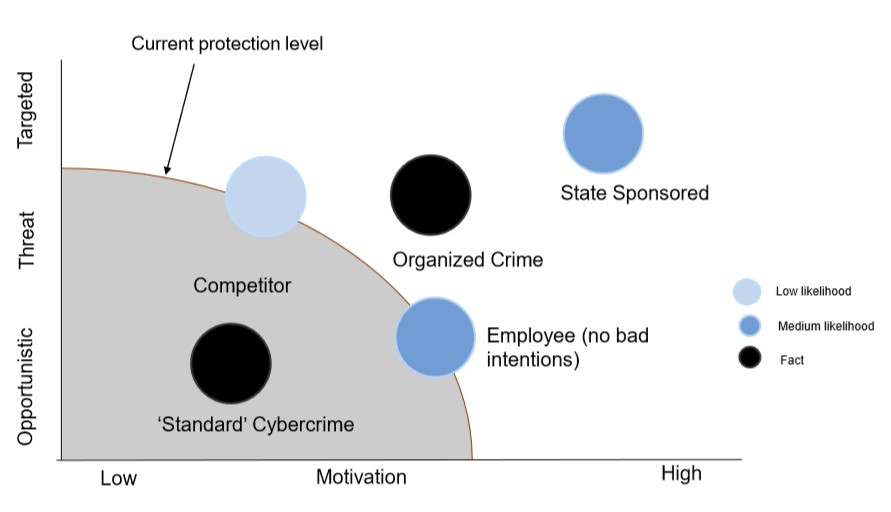

Monika zeigt uns folgendes Bild. Die y-Achse betrifft die Bedrohung und reicht von opportunistisch bis zielorientiert. Die x-Achse zeigt die Motivation von tief bis hoch. Zudem zeigt die Grafik das aktuelle Schutzlevel (grau schattierter Bereich).

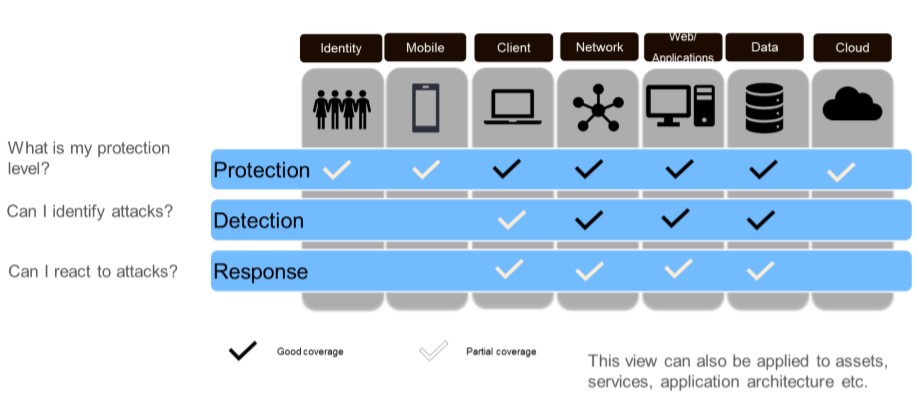

Das aktuelle Schutzlevel, die Detektion und die Reaktion kann wie folgt dargestellt werden (exkl. physische Sicherheit):

Es gilt die verschiedenen Sicherheitskomponenten aufeinander abzustimmen. Der Integrationsaufwand ist nicht zu unterschätzen. Die beiden Ansätze «best of breed» und «Integrationsfokus» werden erläutert und deren Stärken und Schwächen aufgezeigt.

Zum Abschluss zeigt Monika noch die möglichen Schritte für eine Cyberstrategie. Eine Umgebungsanalyse gefolgt von einer Bedrohungsanalyse dient der Erstellung einer Cyberstrategie. Die Umgebungsanalyse beinhaltet die Identifikation von Risiken und Schwachstellen, berücksichtigt die Technologieinfrastruktur und die relevanten Compliance-Anforderungen. Die Bedrohungslage zeigt die wahrscheinlichsten Angriffsszenarien, Vorgehensweisen und Angriffsziele. Die daraus resultierende Strategie sollte nach dem NIST-Modell mit Soll/Ist-Abgleich erstellt werden. In einer ersten Phase liegt der Fokus auf den als kritisch eingestuften Aktivitäten.

Danke an Monika Josi für den spannenden und lehrreichen Schultag!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.