Hacking – die Welt der Hüte

März 12, 2018

Aus dem Unterricht des CAS Digital Risk Management mit Philipp Sieber, CEO Compass Cyber Defense, berichten Patrick Eggimann und Michael Burger.

Vor bösartigen Angriffen (Hacking) aus dem Internet ist niemand geschützt. Es ist nicht die Frage, ob man angegriffen wird, sondern wann. Diese Aussage ist wohl überspitzt, doch mit genügend Zeit und Geld kann jedes System geknackt werden.

Wer sind denn diese Hacker überhaupt? Kurz gesagt sind das Personen, welche in fremde Computersysteme eindringen und dort Schaden anrichten. Diese werden entweder als Hacker oder Cracker bezeichnet und sind in Anlehnung an alte Western-Filme in drei Gruppen eingeteilt. Aufgrund ihrer Hutfarbe werden sie als “gut” (white), “neutral” (grey) oder “böse” (black) beschrieben. Die White-Hats sind damit quasi die richtigen Hacker, die im Auftrag von Firmen deren Schwachstellen finden, um damit deren Sicherheit zu erhöhen. Die Grey-Hats wiederum halten sich weitgehend an die Hackerethik, verstossen aber, um ihre persönlichen Ziele zu erreichen, durchaus auch gegen Gesetze. In der dritten Gruppe sind die Black-Hats, die getrieben durch kriminelle Energie fremde Systeme cracken, um Schaden anzurichten. Teilweise werden Cracker auch von Auftraggebern bezahlt, um beispielsweise Konkurrenten zu schaden. Was tun Hacker, die ihre Fähigkeiten legal ausprobieren wollen? Sie registrieren sich zum Beispiel beim Hacking-Lab, dem Security Portal für Cyber Security Professionals.

Vor dem Tag X wurden wir gebeten, unsere Notebooks mit einer Virtualisierungssoftware, wie ‘VMware‘ oder ‘VirtualBox‘ zu bestücken, die Live-CD zu installieren und sich im Hacking-Lab zu registrieren. Im Hacking-Lab kann sich jeder registrierte User in einer virtuellen Umgebung austoben. Eine Vielzahl an Hacking-Tools steht gratis zur Verfügung und diese können auch nach Herzenslust ausprobiert werden – wenn man denn weiss, wie man sie nutzt. In dieser geschützten Umgebung stehen verschiedene Testszenarien unterschiedlicher Schwierigkeitsgrade bereit, die angegriffen werden können – ganz ohne Risiko, etwas kaputt zu machen oder illegal zu handeln. Das Hacking-Lab wurde 2007 gegründet und hat bereits über 67’000 User, Tendenz steigend.

So durften wir uns selbst an einige Aufgaben heranwagen. Dabei haben wir zum Beispiel eine passwortgeschützte ZIP-Datei mittels Bruteforce-Attacke geknackt oder mussten eine Datenbank mittels SQL-Injection angreifen.

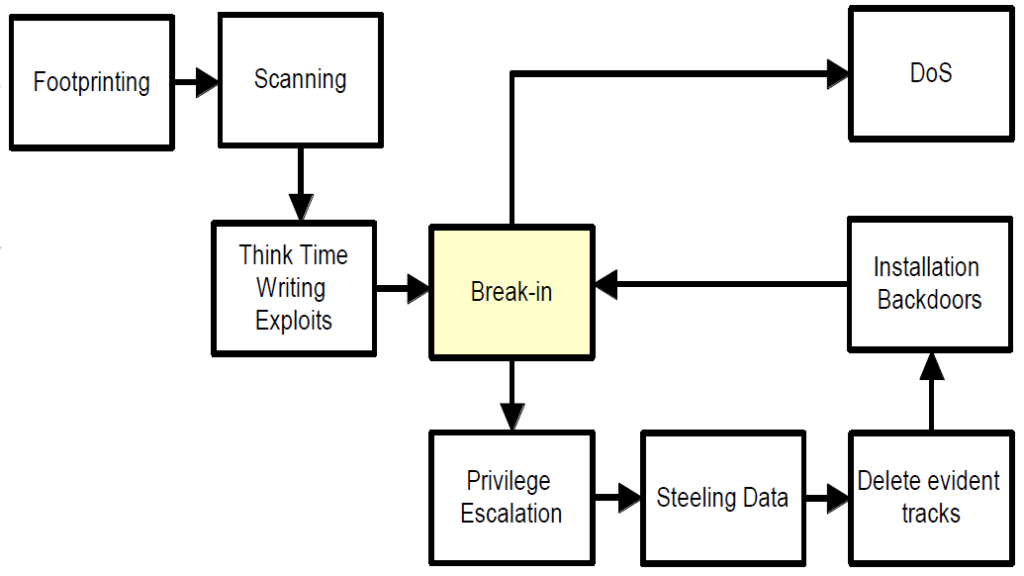

Das Vorgehen ist dabei immer das gleiche und befasst sich erstmal mit dem Sammeln von Informationen über das Ziel. Das geschieht mithilfe von Informationsquellen:

In einem nächsten Schritt kann das anzugreifende System mit einer passenden Software (z.B. nmap) nach offenen “Türen” (Ports) gescannt werden, um einen Angriffspunkt festzulegen und die in der Grafik aufgezeigten weiteren Schritte auszuführen.

Anatomy of a Hacker Attack | Source: Anti-Hacker Book

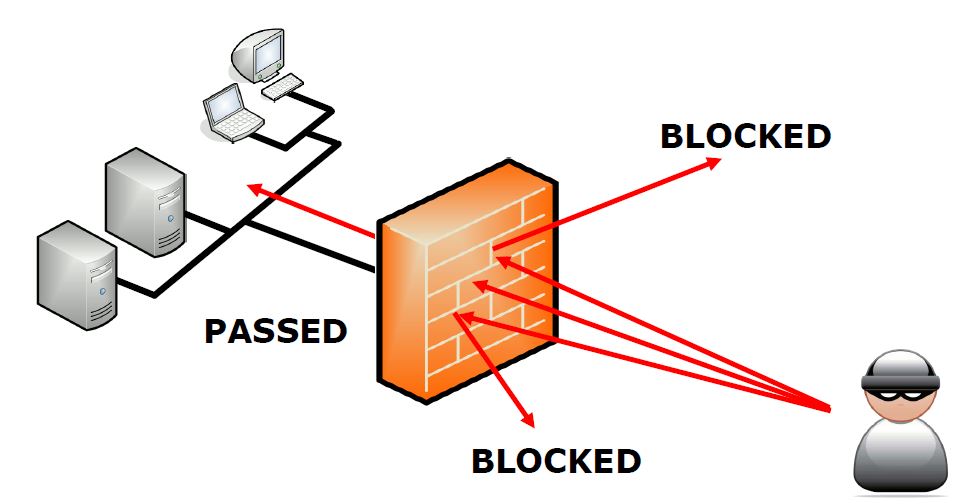

Beim direkten Angriff wird das Zielnetz frontal angegriffen.

COMPASS Security | Direct Attacks

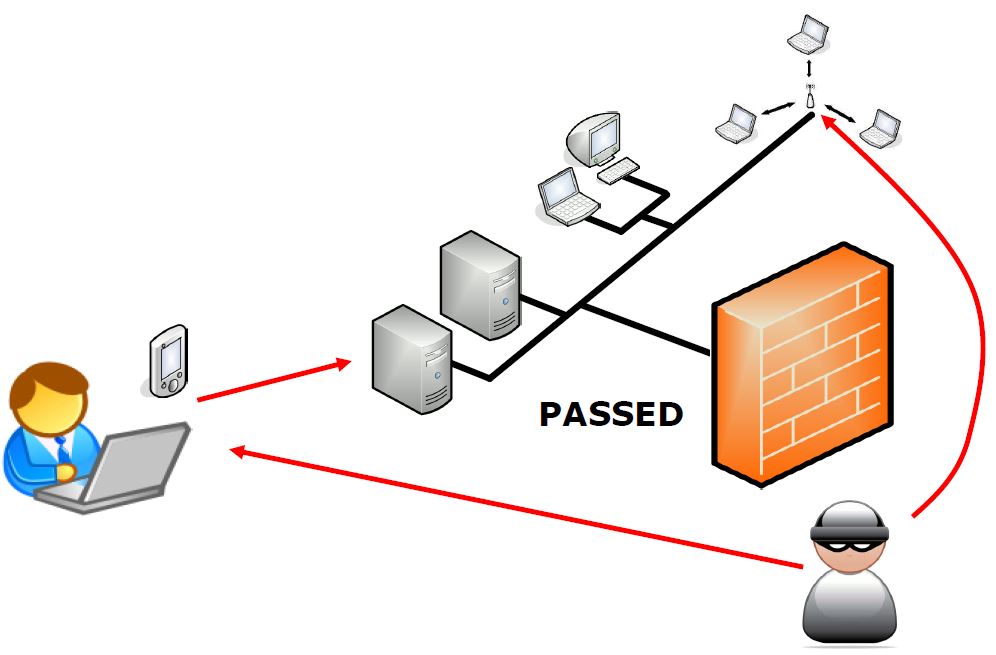

Beim indirekten Angriff versucht der Angreifer zum Beispiel mittels Social Engineering an Informationen zu gelangen, die ein Einbruch in das Ziel ermöglichen.

COMPASS Security | Indirect Attacks

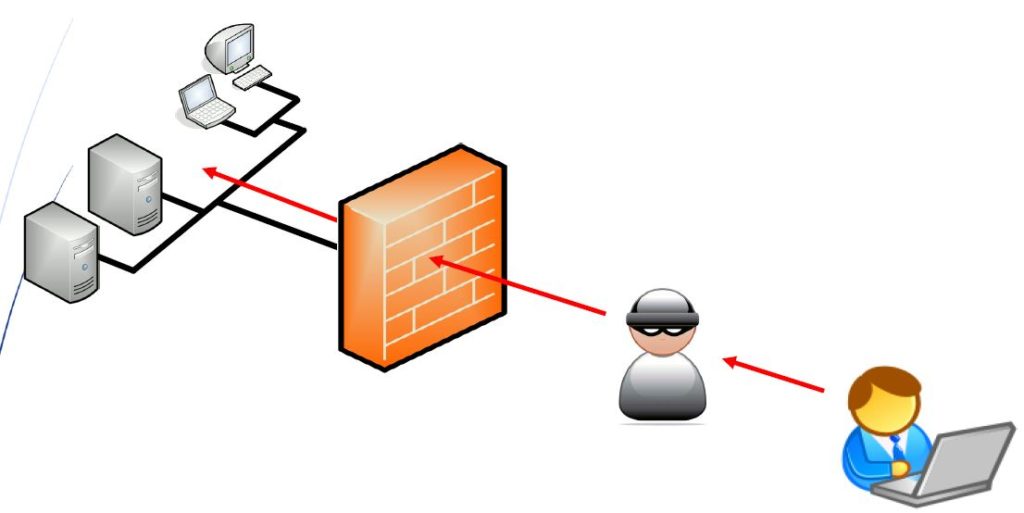

Man-in-the-Middle: Der Angreifer steht zwischen den Teilnehmern und hat die Kontrolle über den Datenverkehr.

COMPASS Security | Man-in-the-Middle-Attack

Eine gute Eine Möglichkeit das Risiko zu minimieren ist daher, die Informationssysteme immer mit den aktuellsten Patches der Hersteller zu versehen und den Mitarbeitern ein Sicherheitsbewusstsein anzueignen.

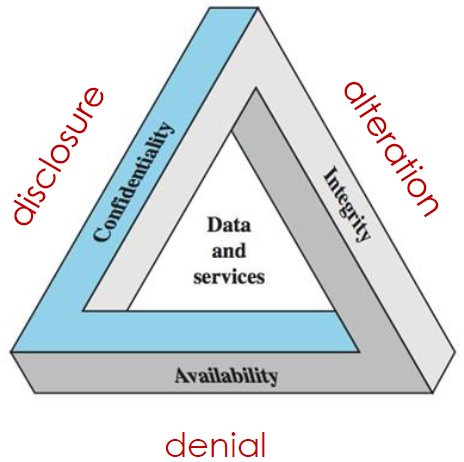

Ein potenzielles Opfer muss sich immer bewusst sein, was es schützen will. Welche Assets sind vorhanden? Als Asset zählt alles, was einen Wert hat. Das kann auch ein Menschenleben sein oder die Reputation. Bei einer Firma stellt sich oft die Frage nach den sogenannten Kronjuwelen. Welche Daten in meiner Unternehmung haben den grössten Wert? Auf diese gilt es den Schutz auszurichten. Daten können in verschiedener Art beeinträchtigt werden. Die Informationssicherheit sollte sich daher nach folgenden Grundsätzen richten:

Man kann diese Grundsätze und auch ihre Bedrohungen gut in einer Grafik abbilden. Man nennt sie den CIA-Triangle. Die Bedrohungen ergeben sich aus dem Schutzziel. Disclosure = Offenlegung, Alternation = Veränderung und Denial = nicht mehr verfügbar.

Genauso wie die technische Sicherheit sollte man die physische Sicherheit beachten. Welche Personen haben Zutritt zum Gebäude oder zum Rechenzentrum? Oder die Gebäudesicherheit? Wie ist das Gebäude zum Beispiel gegen einen Einbruch gesichert?

www.shodan.io

www.ip2location.com

www.whois.com

www.archive.org

www.exploit-db.com

Wir haben gelernt, dass Hacking sehr spannend, aber eigentlich nicht unbedingt spektakulär ist. Eher beängstigend ist die Tatsache, dass es für viele Angriffe vorgefertigte Scripte gibt. Damit lassen sich bekannte Schwachstellen auf Knopfdruck angreifen, ohne dass der Angreifer genau zu wissen braucht, was er eigentlich tut.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.