Firewall und IDS – ein Einblick in Cyber Security Countermeasures

Juni 25, 2020

– Warum brauche ich eigentlich eine Firewall und wie funktioniert sie?

Die Frage «warum» scheint auf den ersten Blick klar zu sein. Ich möchte keine ungebetenen Gäste auf meinen Geräten. Bisher hatte ich nur eine sehr vage Vorstellung vom Funktionieren einer Firewall. Am Unterrichtstag mit Michael Doujak habe ich einen komplett neuen Einblick erhalten. Der Vorteil ist, dass ich in technischen Diskussionen nicht komplett abhänge. Der “Nachteil” ist, dass es immer noch kompliziert ist. Darum nachfolgend ein kurzer Versuch, etwas Licht ins Dunkel zu bringen. Vorab sei schon einmal gesagt, dass eine Firewall alleine nicht reicht. Sicherheitskonzepte bestehen aus mehreren “layers”, weshalb nachfolgend auch noch IDS beleuchtet werden sollen.

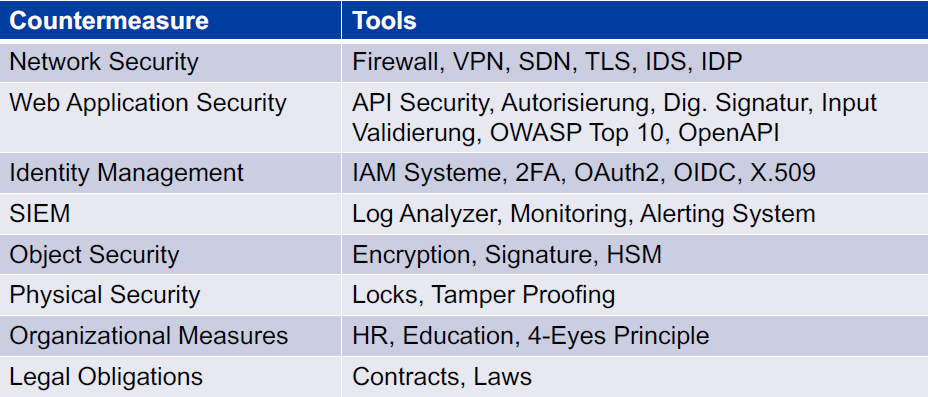

Technische Massnahmen bzw. in ihrer Gesamtheit “Countermeasure Tools” zur Verhinderung von Cybervorfällen gibt es zahlreiche. Die rechtlichen, organisatorischen und physischen Sicherheitsmassnahmen dürften den meisten klar sein. Das Verständnis für wie «Network Security» funktioniert, ist aber nicht immer so glasklar. Die physischen Sicherheitsmassnahmen meinen beispielsweise Verträge, regulatorische Grundlagen, die Sensibilisierung von Mitarbeitenden und das Vier-Augen-Prinzip. Vielleicht sogar ein Zahlenschloss oder ein Code, der eingegeben werden muss. Auf der Netzwerkebene stellt sich die Situation hingegen technischer dar. Begriffe die es sich hier zu merken gilt sind nebst Firewall, VPN, SND, TLS, IDS und IDP. Und nein, das sind keine 90er Jahre Girl Bands – das war TLC.

Gemeinsam haben die physischen und technischen Massnahmen vor allem eines: Das grösste Risiko bleibt der Mensch! Der Satz des Tages war deshalb auch: «Wenn User die Security als störend empfinden, dann steigt das Risiko, dass die Security ausgehebelt wird». Und sind wir ehrlich: wie oft hat jeder und jede von uns schon das Fenster mit dem Update für die Firewall weggeklickt, weil es gestört hat?

Darum zurück zur Frage, weshalb man überhaupt eine Firewall braucht und wie man erkennt, wenn doch etwas “passiert” ist, das nicht hätte durchkommen dürfen. Die Firewall schützt ein Rechnernetz oder einen Computer einerseits vor unerwünschten Zugriffen. Andererseits kann sie auch den Zugang zu bestimmten Seiten verweigern. Das ist aber lediglich ein Teilaspekt von Network Security, wie aus der obigen Tabelle ersichtlich wird. Zudem erkennt die Firewall in dem Sinne «nichts» selbst. Für das Erkennen der Angriffe gibt es sogenannte Intrusion Detection Systems, kurz IDS, welche zur Firewall gehören können. Die Firewall trennt im Grunde das eigene Netzwerk vom äusseren Netzwerk ab. Wie gesagt, kann die Firewall keine Angriffe erkennen, sondern befolgt einfach die ihr aufgetragenen Regeln der Netzwerkkommunikation. Genauso wie Sicherheitskonzepte im “realen Leben” aus mehreren Komponenten bestehen, braucht auch ein Netzwerk verschiedene Mittel und Komponenten, um seine Sicherheit zu erhöhen oder zu gewährleisten.

Ein weiterer Teil eines solchen Sicherheitskonzepts sind sogenannte “Intrusion Detection Systems”, kurz IDS. IDS sind zur Überwachung und Entdeckung von unerlaubten Zugriffen oder Aktivitäten da. Sie sammeln und analysieren Informationen in einem Netzwerk oder Computer und können so mögliche Sicherheitsvorfälle erkennen. Zudem können sie im Fall der Fälle auch alarmieren. Dabei gibt es, genauso wie bei den Firewalls, verschiedene IDS. Wir haben im Unterricht zwei spezifische genauer angeschaut.

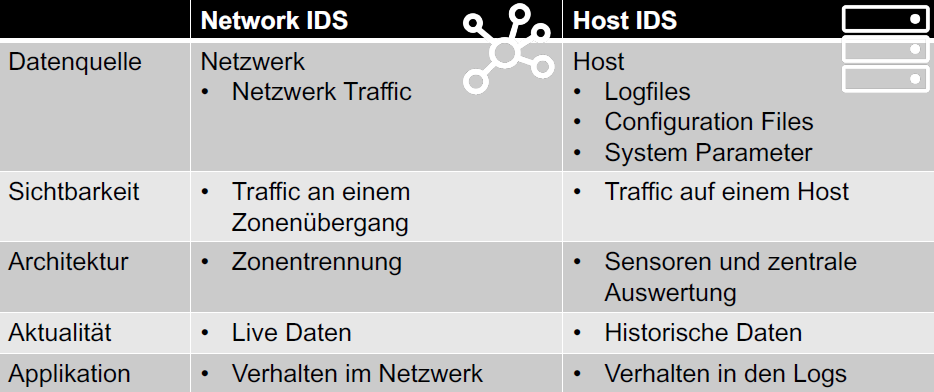

Die beiden im Unterricht betrachteten IDS sind einmal das Network IDS (NIDS) und zum anderen das Host IDS (HIDS). In der obigen Tabelle sind die wichtigsten Unterschiede aufgelistet.

NIDS “arbeiten” sozusagen am Netzwerk und “beobachten” das Verhalten am Netzwerk bzw. den Traffic an einem Zonenübergang. Im Gegensatz dazu brauchen HIDS einen “Wirt”, sprich Logfiles, Configuration Files und System Parameter. HIDS arbeiten mit dem Verhalten in den Logs bzw. schauen sich den Traffic auf dem Host an. Dies bringt zwei grosse Unterschiede mit sich. Während ein NIDS mit Live Daten arbeitet, analysiert ein HIDS historische Daten. Doch wie kommt es überhaupt dazu, dass ein IDS auffällige Aktivitäten erkennen und melden kann?

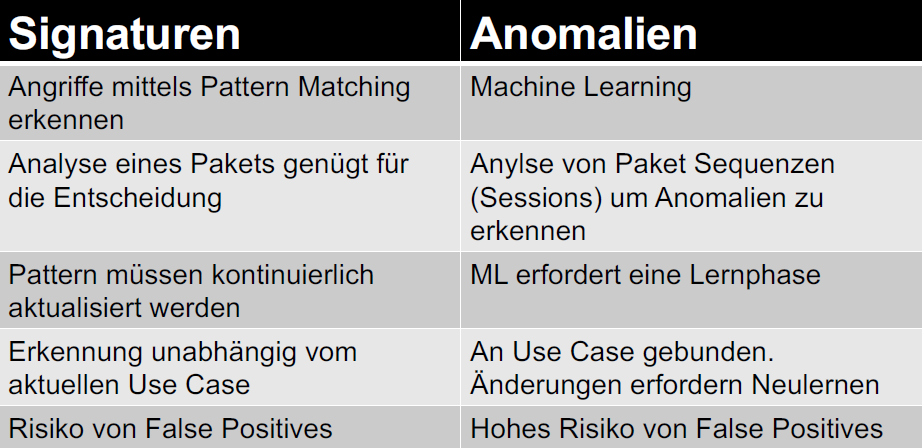

Verhalten kann mittels Signaturen oder Anomalien analysiert werden. Bei Signaturen wird oftmals mittels Pattern Matching gearbeitet, sprich es werden Regeln zur Erkennung geschrieben. Diese müssen aber kontinuierlich verbessert und aktualisiert werden. Der Vorteil besteht darin, dass ein Request / eine Signatur reicht, um zu entscheiden, ob etwas “gut oder böse” ist. In den letzten Jahren versucht man immer mehr anhand von Anomalien, also dem “Verhalten”, auffällige Aktivitäten zu erkennen und setzt dafür Machine Learning ein. Um Verhalten zu erkennen, reicht es aber nicht mehr lediglich ein Paket zu analysieren, sondern es muss eine ganze Sequenz analysiert werden. Um Verhalten zu erkennen, braucht es aber Erfahrung. Dies bedeutet, dass eine Analyse basierend auf Anomalien gerade in den ersten Wochen nicht besonders effektiv ist. Eine Kombination aus Pattern Matching und Machine Learning hat sich darum als besonders effektiv erwiesen. Der Vorteil des Machine Learning besteht insbesondere darin, dass sogar Sachen erkannt werden, von denen man noch gar nichts wusste. Nachteil: ich muss die Maschine mit echten Daten “trainieren”. Synthetische Daten funktionieren hier nicht, die Maschine lernt sonst “falsch” zu reagieren. Beide Erkennungsmethoden weisen jedoch ein gewisses Risiko für “False Positives” auf.

Wie gesagt, besteht ein Sicherheitskonzept aus mehreren Komponenten. Denn was nützt mir Klebband, wenn meinem Gummiboot auf hoher See langsam die Luft ausgeht? Also besser noch die Rettungsweste einpacken! Zusammengefasst bedeutet das, dass die Firewall und die beleuchteten IDS zur Netzwerksicherheit beitragen, jedoch beide unterschiedliche Aufgaben erfüllen. Die Firewall kann den Zugang zu einem anderen Netzwerk verhindern oder ist fähig, unerwünschtes Eindringen zu verhindern. Eine Alarmierung ist aber nur durch das IDS möglich und nicht die Firewall selbst. Ein IDS erkennt auffällige Aktivitäten und Muster, analysiert diese und kann so entsprechend alarmieren. Zusammengefasst: Ja, ich brauche eine Firewall, jedoch besteht ein Sicherheitskonzept aus verschiedenen Bausteinen, die es alle zu berücksichtigen gilt!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.