Enterprise Mobility: Ein omnipräsentes Thema

November 6, 2019

Mobiledevices, sprich Smartphones, haben unseren Alltag vollkommen im Griff. Aufgrund dessen, dass alle Mitarbeitende ein Smartphone besitzen (firmenfremde oder firmeneigene), sind die Unternehmen gefordert. Viele dieser Fremdgeräte sind via WLAN im Netzwerk der Unternehmung verbunden. Aufgrund der Sicherheitsrichtlinien greifen gewisse Geräte auf ein Gast-WLAN zu. Basierend auf den steigenden Bedürfnissen seitens der Mitarbeitenden und der immer stärkeren Integration von Businessprozessen in die App / Smartphone-Welt müssen die Geräte immer mehr integriert werden (Arbeitsplatz 4.0). Um diesen Anforderungen gerecht zu werden benötigen die Unternehmen eine saubere IT-Architektur.

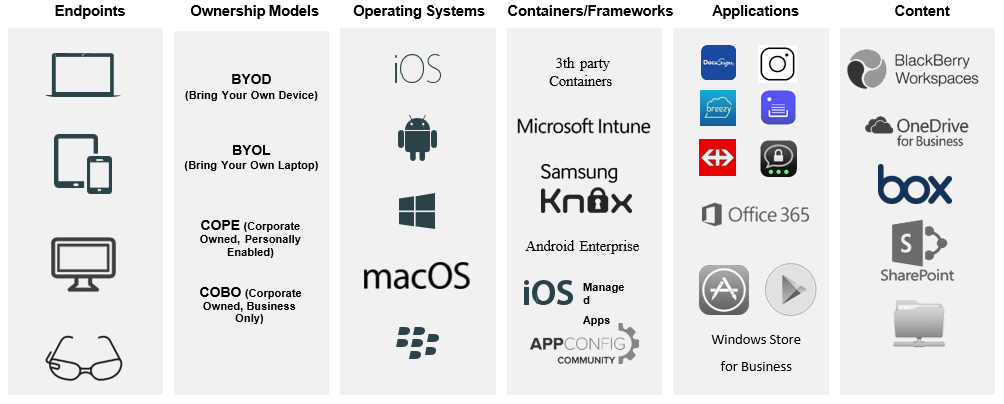

Welche Modelle können die Unternehmen in ihrer Struktur integrieren?Nachfolgende Übersicht zeigt mögliche Lösungen:

Unter Endpoints finden wir alle User-Geräte, die innerhalb der Unternehmung verwendet werden. Mittels Ownership Model wird beschrieben, wer Besitzer des Gerätes ist. Folgende 4 Kategorien können unterschieden werden:

Balckberry finden wir heute in den Operating Systems nicht mehr, da diese Geräte mit Android ausgeliefert werden. Unter Containers versteht man geschlossene Boxen, in welchen die Unternehmenszugriffe abgelegt werden. Unter den Frameworks werden seitens der Entwicklung die Policies im Code der App hinterlegt. Mittels diesen Policies werden die Zugriffe gesteuert. Applications können öffentliche oder firmeninterne Apps sein. Der Mitarbeiter kann auf verschiedene Informationen (Content) zugreifen, welche seitens der Unternehmung zur Verfügung gestellt werden.

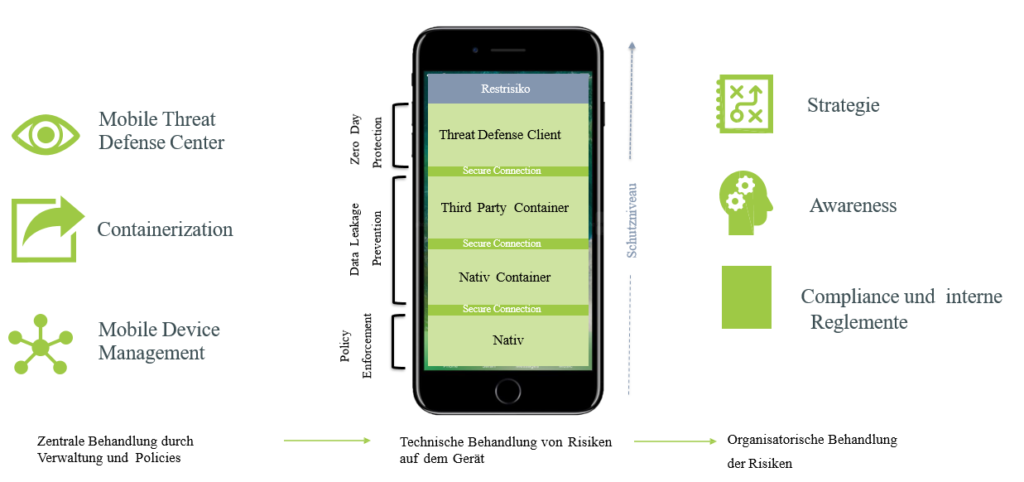

Mittels den organisatorischen, technischen und zentralen Möglichkeiten können die Risiken teils minimiert werden. Eine komplette Elimination dieser ist jedoch unmöglich.

Solch ein Management kann ein EMM abdecken. Wichtig in diesem Zusammenhang ist die Schulung uns Sensibilisierung der Mitarbeiter. Wie kann nun ein Unternehmen vorgehen?

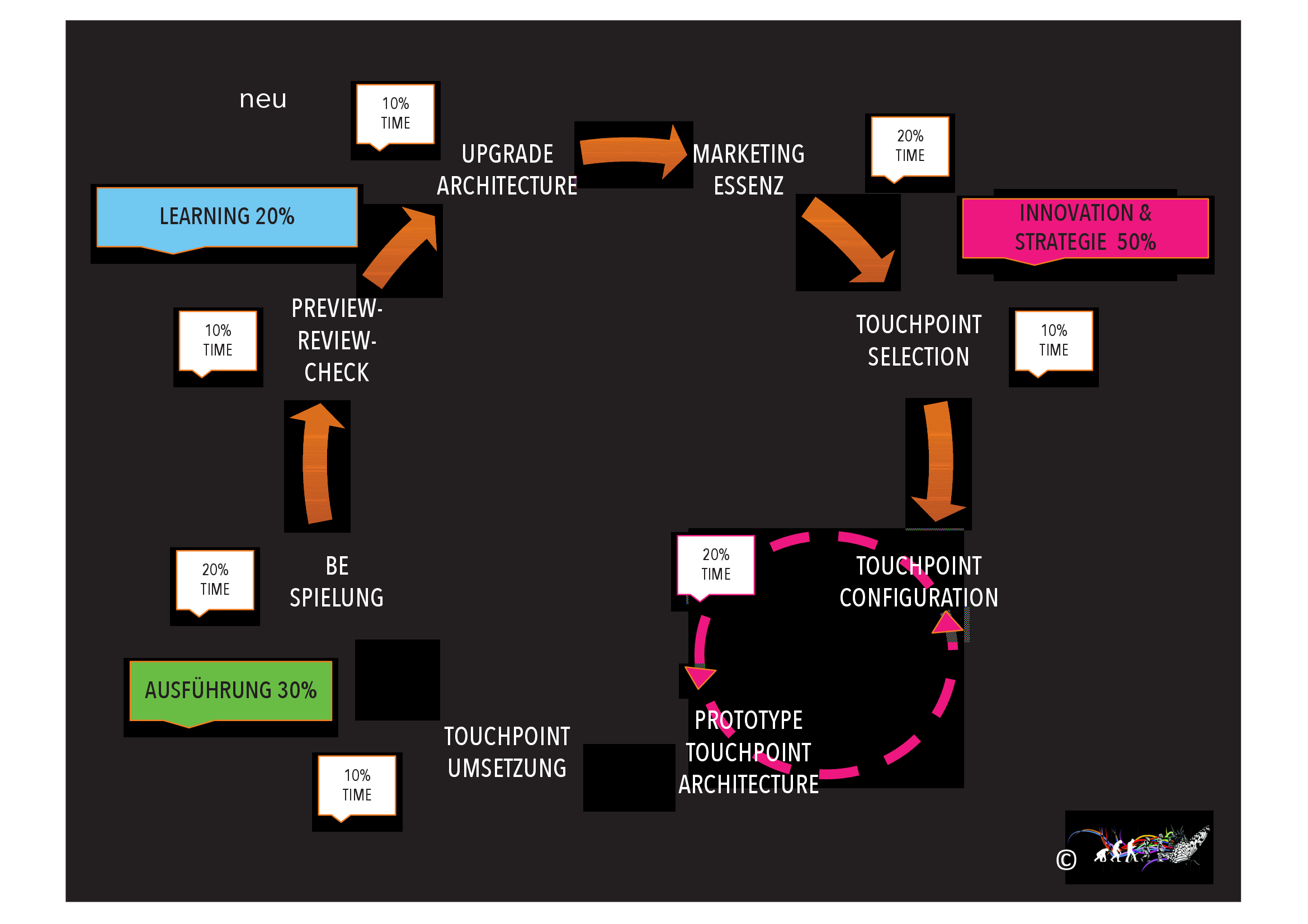

Basierend auf der IT-Governance unter Einbezug aller Stakeholder werden die Anforderungen an eine Mobile Strategie definiert.

In einem ersten Schritt gilt es den Einsatzzweck und das Eigentumsmodell zu definieren. Auf diesen Aspekten werden die restlichen Punkte im ersten «Block» definiert. Darauffolgend gilt es die Risikoanalyse vorzunehmen und zu definieren, wie die Integration in das IT Service Management (ITSM) erfolgen soll. Auf diesen Erkenntnissen werden die Anforderungen an die Beschaffung definiert. Folgend auf der Beschaffung folgt die Umsetzung der Lösungsansätze. Der Aspekt der Schulung und die Definition von Rahmenbedingungen für Mitarbeiter gilt es besonders Beachtung zu schenken. Wichtig hierbei ist wie bereits erwähnt, dass die Mitarbeitenden auf die Nutzung der Geräten und der Firmen-Daten sensibilisiert werden.

Ein internes Regelwerk kann dabei helfen. Themen wie Verhalten, Umgang, Kostenhandhabung, Beschaffung und Nutzung der Geräte werden darin adressiert.

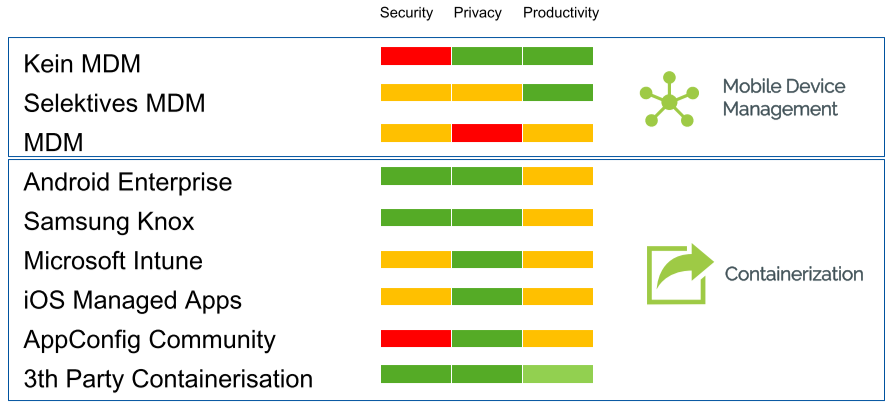

Wenn eine Vollintegration eines MDM vorliegt, dann erlischt die Privacy des Users. Alle Konfigurationen und Einstellungen erfolgen zentral und werden dort auch verwaltet. Der Administrator kann somit definieren, welche Installationen und Einstellungen seitens des Users zugelassen sind und kann im Notfall das Device sperren oder löschen. Im Gegenzug zur vollen Kontrolle können «Container» eingesetzt werden. Bei diesen kann der Administrator nur die business-relevanten Teile der Applikationen verwalten, welche sich im Container befinden. So kann eine klare Trennung zwischen Business und Privat vorgenommen werden.

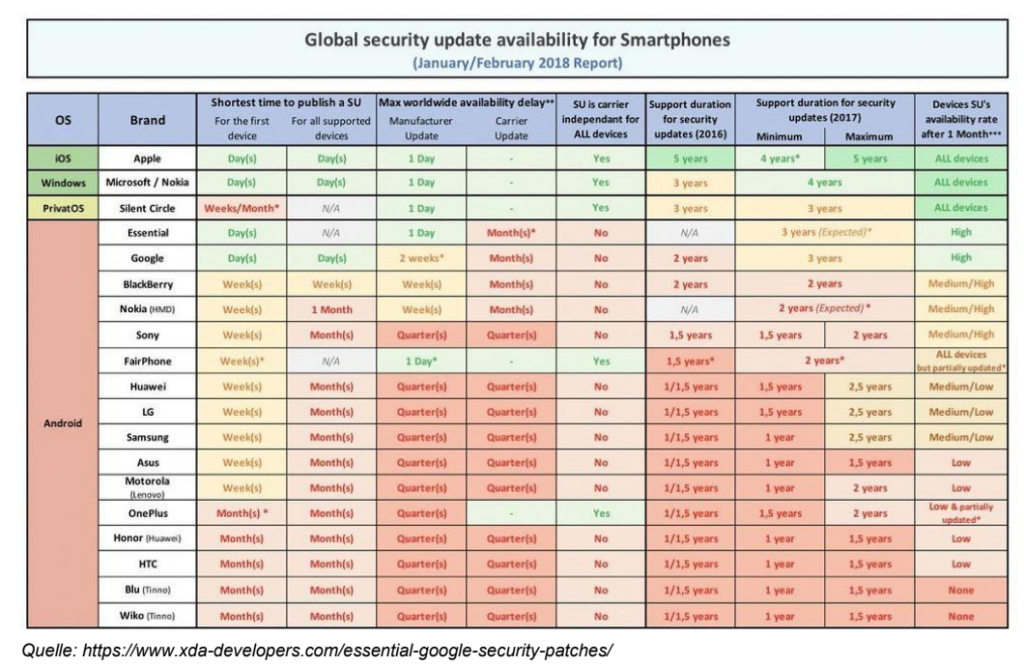

Security Updates und Softwareupdates auf den Mobiles leisten einen weiteren Beitrag zur Sicherheit des Geräts. Nachfolgend in der Übersicht die Verfügbarkeit solcher Updates. Spannend diesbezüglich ist die «späte» Veröffentlichung der Updates in der «dritten / vierten» Spalte. Ebenfalls spannend ist die Aussagekraft, wie lange bei einem Device-Kauf die Softwareupdates verfügbar sein werden.

Grundsätzlich werden die Mobiles bereits vom User mit den Standardmöglichkeiten gut geschützt. Nichts desto trotz ist es für die Unternehmen wichtig, den Umgang mit den Mobilengeräten, auf welchen geschäftsrelevante Tätigkeiten vorgenommen werden, kritisch zu hinterfragen und genau zu definieren. Ob dies via MDM geschehen soll, muss jedes Unternehmen für sich selbst definieren. Getrieben wird diese Entscheidung durch die Tiefe der Integration der Geräte in die Unternehmensinfrastruktur / -netzwerke. Ebenfalls wichtig in diesem Zusammenhang ist es, dass eine stete Sensibilisierung der Mitarbeitenden im Umgang mit den Daten und Geräten stattfindet.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.