Einblick in die Hacker-Welt

März 21, 2017

Aus dem Unterricht des CAS Digital Risk Management zum Thema „Cyber Security“ mit Ivan Bütler berichtet Miriam Cianciola.

Inhaltsübersicht:

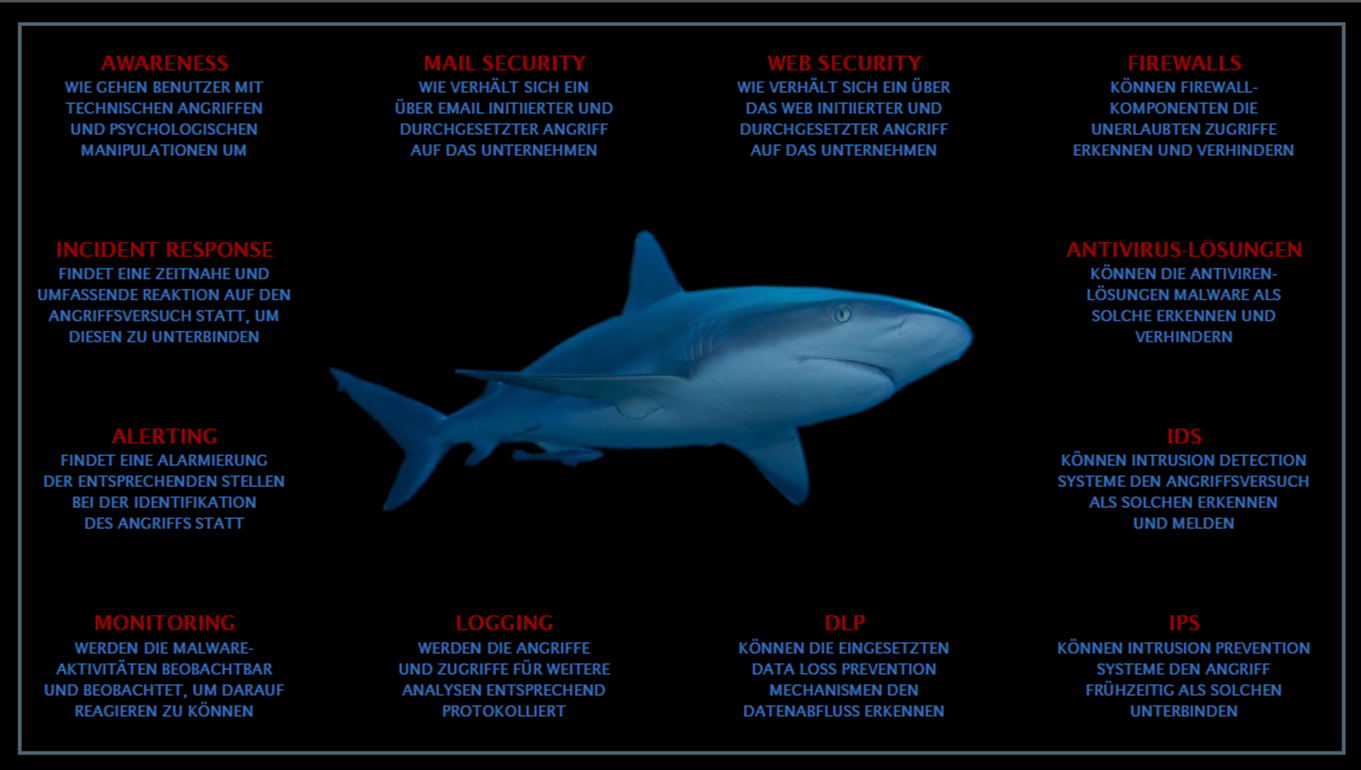

Cyber Security Checks

Cyber Security Checks sind für Firmen präventiv wichtig, um allfällige Schwachstellen zu eruieren und entsprechende Massnahmen zu ergreifen. Gleiche Risiken werden unterschiedlich bewertet, beispielsweise ist ein Risiko für ein KMU nicht gleich hoch zu gewichten, wie für eine Bank mit hochsensiblen Daten.

Die Mitarbeiter der getesteten Firmen können entsprechend sensibilisiert und geschult werden, um für echte Hacker-Angriffe gewappnet zu sein und entsprechen reagieren zu können. Beispielsweise werden absichtlich Phishing-Mails in Firmen versendet um zu testen, wie die Mitarbeiter damit umgehen. Je nach deren Reaktion gibt es dann Schulungen für die Sensibilisierung.

Firmen die Cyber Security Checks durchführen gehen immer nur bis zu den “Vulnerabilities” ein, vergleichbar ist dies mit einem Autoeinbruch durch einen Schraubenzieher – also eher ein “banaler Einbruch”. Tiefer wird nicht versucht einzudringen, es geht lediglich darum zu überprüfen, ob die Firma für “einfache” Angriffe gewappnet ist, um entsprechende Sicherheitsvorkehrungen vornehmen zu können.

Threat Pyramid

Hacker werden in verschiedene Stufen klassifiziert. Der grösste Teil der Hacker besteht aus Hacking-Tool-Users, also Personen welche bestehende Tools aus Spass nutzen und so versuchen in eine Firma oder ein System einzudringen. Darauf folgend gibt es Hacker, die als Herausforderung eigene Tools entwickeln und diese dann versuchen anzuwenden. Darauf folgend (orange im Bild) sind die professionellen Hacker, die auch in der Wirtschaftskriminalität tätig sind und oft eine monetäre Bereicherung als Ziel haben. Diese Hacker sind auch diejenigen, über die in den Medien oft berichtet wird. Im Hell- und Dunkelrosa-Bereich sind dann nur noch wenige Hacker tätig, teilweise im Namen der NSA und teilweise aber auch im kriminellen Bereich.

Direct Attacks

Wie der Name bereits sagt, zielen Direct Attacks direkt – also ohne Umweg – auf das anzugreifende System ab. Oft sind dafür mehrere Versuche notwendig in dem ein Angrefer versucht sich über verschiedene Methoden Zugriff zum System zu verschaffen. Die Angriffe erfolgen immer von Aussen, also nicht innerhalb der Firma.

Indirect Attacks

Bei indirekten Attacken versucht der Hacker das Sicherheitssystem zu umgehen und greift von innen an – also innerhalb der Firma. Dafür erfolgt oft vorab die Zustellung eines “Geschenks” an einen Mitarbeiter. Dieser fällt darauf ein und eröffnet dem Angreifer eine Hintertür, durch die er Zugriff zum System erhält. Dieses “Geschenk” kann beispielsweise ein USB Stick sein, der einen Trojaner übergibt. Der Mitarbeiter steckt entsprechend unwissend den USB Stick in den Computer und ermöglicht dadurch den Hackern den Zugriff zu den Systemen.

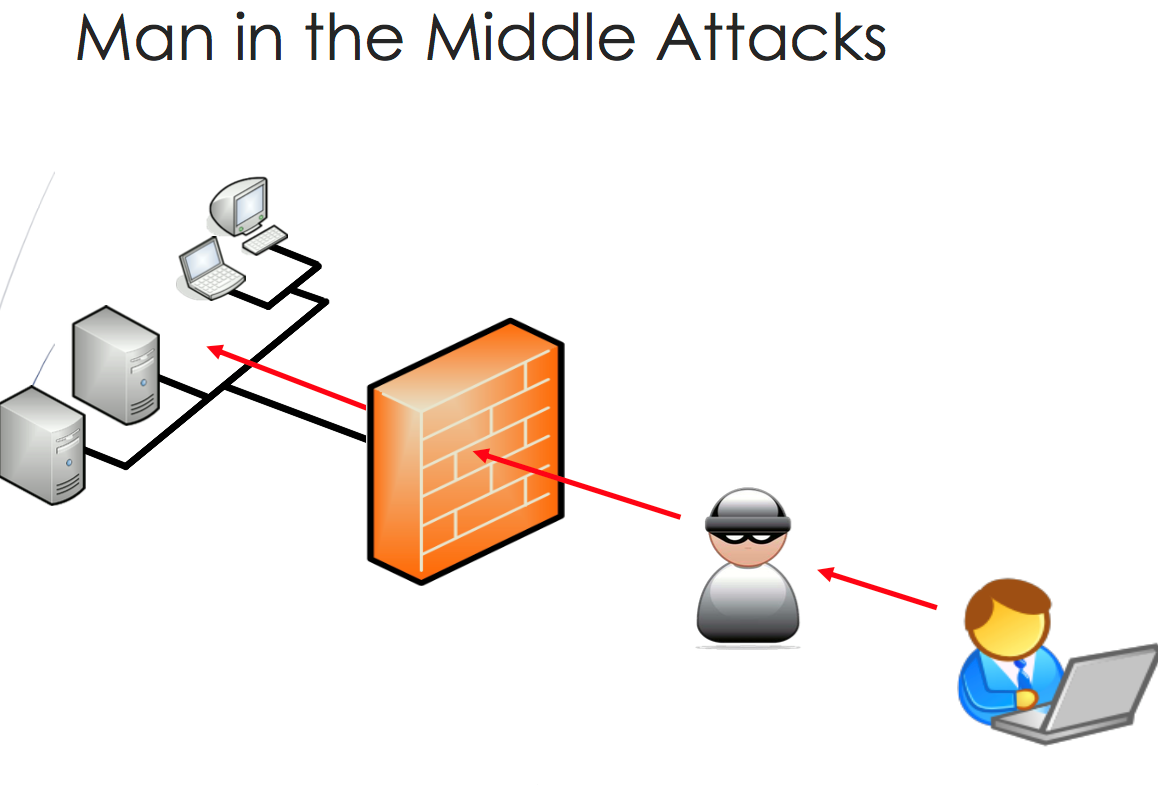

Man in the Middle

In dieser Methode schaltet sich der Hacker zwischen zwei Parteien die miteinander kommunizieren – die Firma und der Mitarbeiter. Dadurch kann sich der Hacker als Endpunkt ausgeben und folgend auf die Systeme der Firma zugreifen und schliesslich Daten manipulieren.

Ausblick

Der Unterricht hat gezeigt, wie einfach es sein kann sich in Systeme zu hacken und Daten zu manipulieren. Im nächsten Unterrichtsblock werden dann gewisse Hacks direkt ausprobiert um das gelernte auch umzusetzen – natürlich im legalen und kontrollierten Rahmen.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.