Aus dem Unterricht des CAS Digital Risk Management zum Thema Digitale Forensik mit Silvio Oertli berichtet Andrea-Peter Schlegel.

Einleitung

Forensik ist aus dem lateinischen Begriff forum «Forum, Marktplatz» abgeleitet. An einem Forum wurden öffentlich Gerichtsverfahren, Untersuchungen und Urteilsverkündigungen, sowie der Strafvollzug durchgeführt.

Forensik stellt eine Sammlung von wissenschaftlichen und technischen Arbeiten dar, welche zum Ziel haben, die vollzogenen kriminellen Handlungen systematisch zu untersuchen. Daraus geht auch eindeutig heraus, dass Forensik keine Berührungspunkte oder Aktionen für eine Tatverhinderung beinhaltet. Forensik kommt immer nach der vollzogenen Tat zum Einsatz.

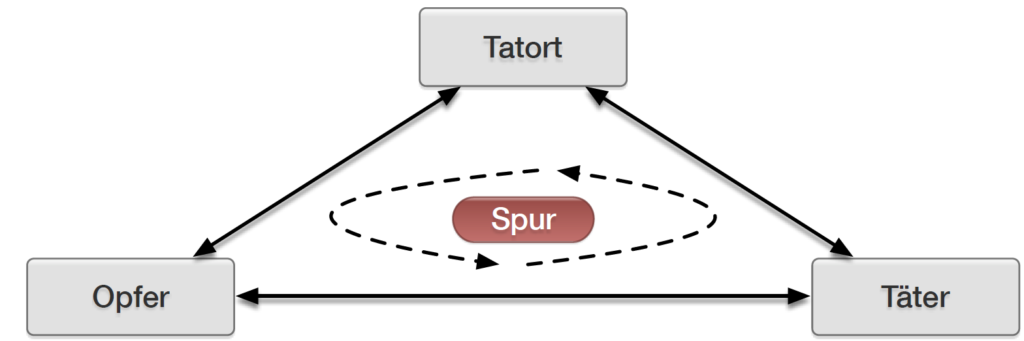

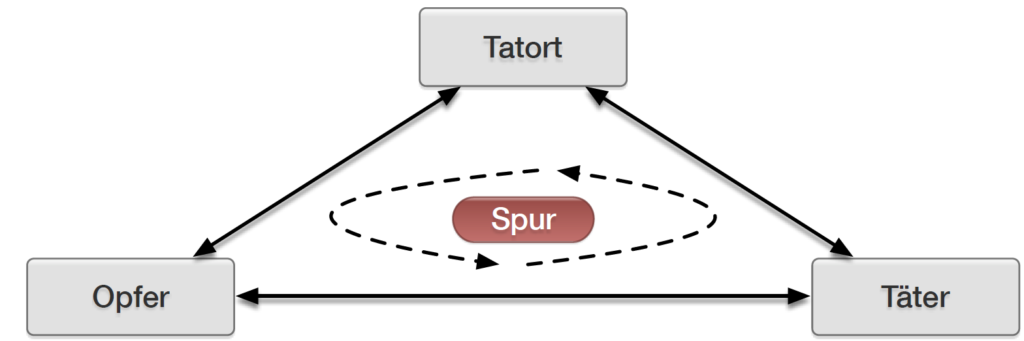

Als einer der Mitbegründer der modernen Forensik entwickelte Edmond Locard um 1930 das nach ihm benannte Locardsche Austauschprinzip. Das Prinzip sagt aus, dass kein Kontakt zwischen zwei Objekten vollzogen werden kann, ohne dass wechselseitige Spuren hinterlassen werden und damit ein Rückschluss auf das dritte Objekt möglich ist. Locard definierte ebenfalls, dass physische Beweismittel nicht falsch sein können, denn Zitat «Sie [die Beweise] können sich nicht selbst verstellen, sie können nicht vollständig verschwinden. Nur das menschliches Versagen diese zu finden, zu studieren und zu verstehen können ihren Wert vernichten». Auch in der digitalen Forensik ist die Sicherstellung, die Analyse und das Verständnis der Beweismittel der zentrale Ansatzpunkt.

Abbildung: Locard’sche Austauschprinzip

Teilgebiete der digitalen Forensik

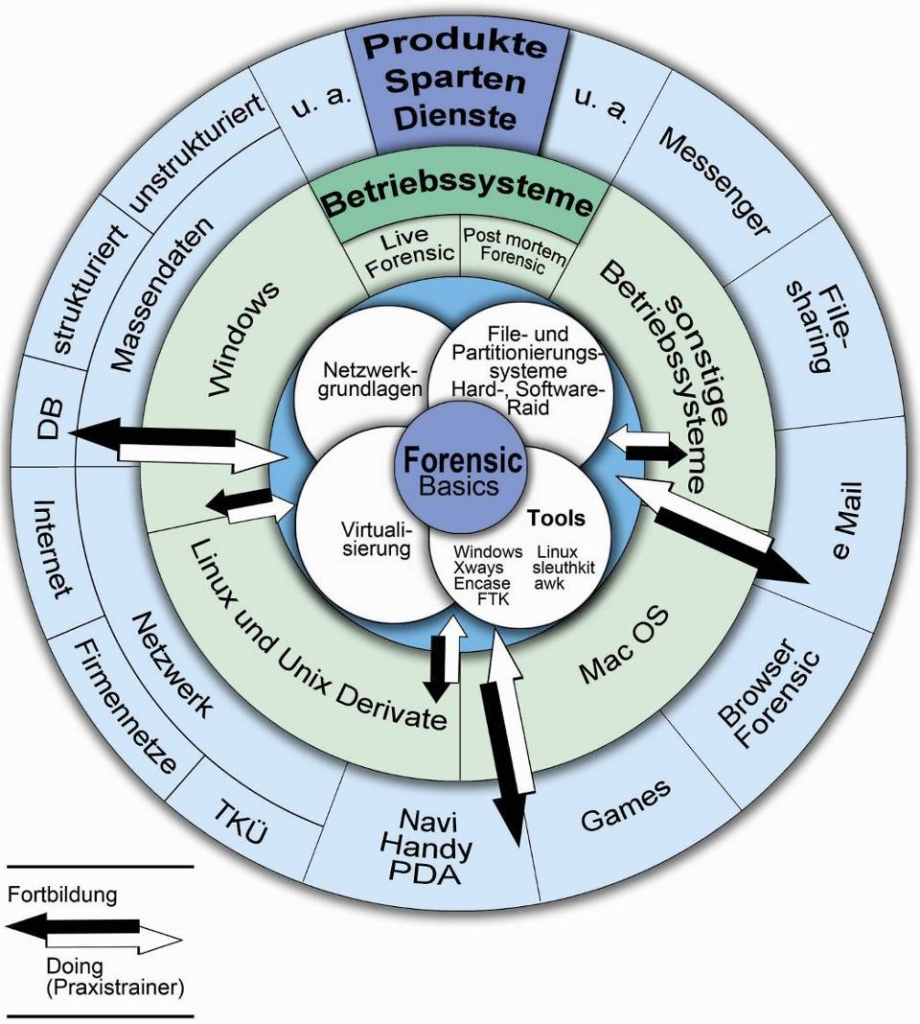

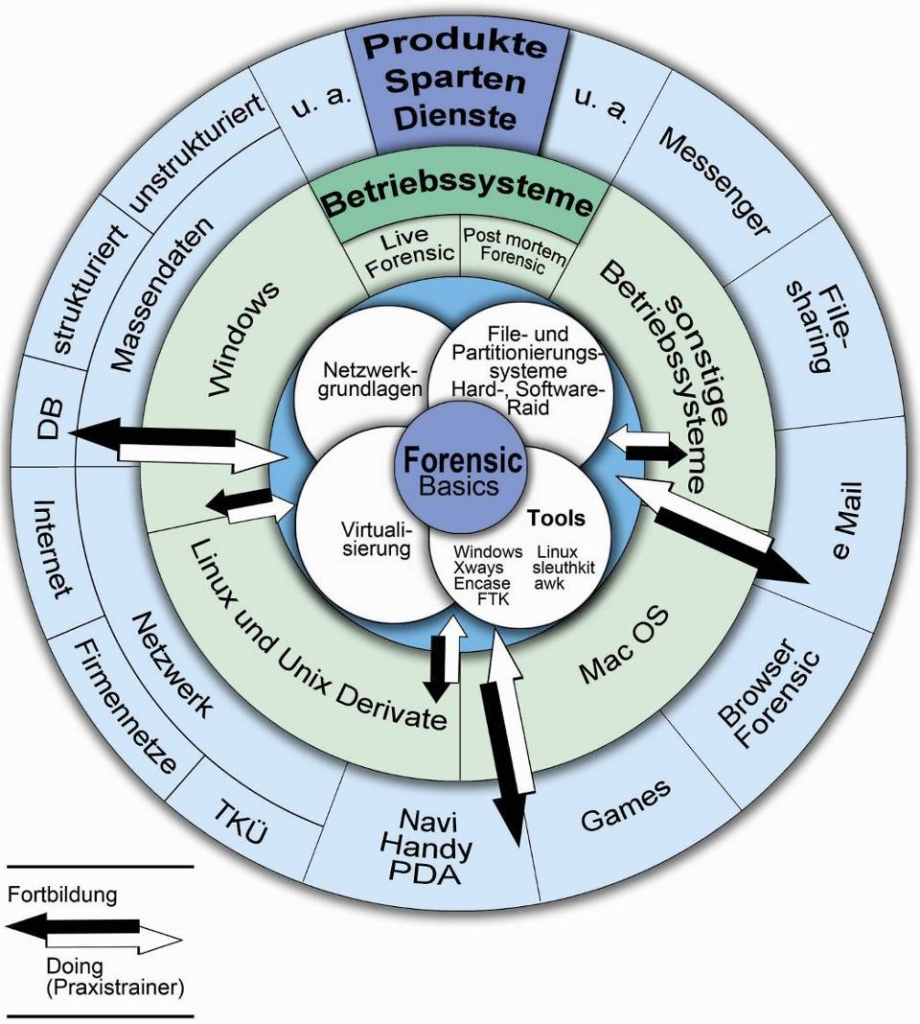

Die digitale Forensik gliedert sich auf Grund der hohen systemischen Komplexität in mehrere spezialisierte Teilgebiete. Jedes Teilgebiet benötigt ein hohes Mass an spezifischem und technischem Fachwissen.

Abbildung: Gebiete der digitalen Forensik (Silvio Oertli)

Die vier forensischen Grundsätze

Der forensische Umgang mit digitalen Informationen sollte immer nach «Good Practice Guide for Computer-Based Electronic Evidence» der ACPO (Association of Chief Police Officers) ausgeführt werden.

- Keine gerichtlich relevanten Daten dürfen im Rahmen der Untersuchungen verändert werden.

- Ist der Zugriff auf Originaldateien notwendig, muss das entsprechende Fachwissen vorliegen, um die Gründe und die Auswirkungen der Handlungen belegen zu können.

- Alle an den digitalen Beweisstücken angewendeten Aktionen müssen protokolliert und aufgezeichnet werden. Alle Aktionen müssen durch Dritte nachvollziehbar sein.

- Die für die Untersuchung verantwortliche Person hat die Gesamtverantwortung, dass alle gültigen Gesetze und Prinzipien eingehalten werden.

Insbesondere bei forensischen Untersuchungen ohne Mandat einer Strafverfolgungsbehörde, also unter anderem bei firmeninternen Untersuchungen, ist dem 4. Grundprinzip die höchste Aufmerksamkeit beizumessen. In diesen Fällen ist der Schutz der privaten Daten sicherzustellen. Firmeninterne Untersuchungen ohne amtliches Mandat können selbst wiederum Straftatbestände erfüllen. Das handelnde Individuum wird damit strafrechtlich haftbar!

Die forensische Vorgehensweise

Die Durchführung einer forensischen Analyse bedingen ein strukturiertes Vorgehen und gliedert sich in vier Schritte:

- Identifikation

Identifikation der fallrelevanten, be- und entlastenden Daten. Einzubeziehen sind alternative und analoge Quellen zur Identifikation helfen die klassischen W-Fragen: Wer, Was, Wo, Wann, Womit, Warum, Wie?

- Beweissicherung

In der Beweissicherung ist sicherzustellen, dass alle relevanten Daten zur Beweiskettensicherung nicht verändert werden können. Die Post-Mortem-Analyse arbeitet mit 1:1 Kopien auf Bit Ebene der Datenträger (Offline), währenddessen in der Live-Analyse Daten des laufenden Systems analysiert werden (Online). Sowohl die Informationen sind zu dokumentieren, als auch die Aktionen sind zu protokollieren.

- Auswertung

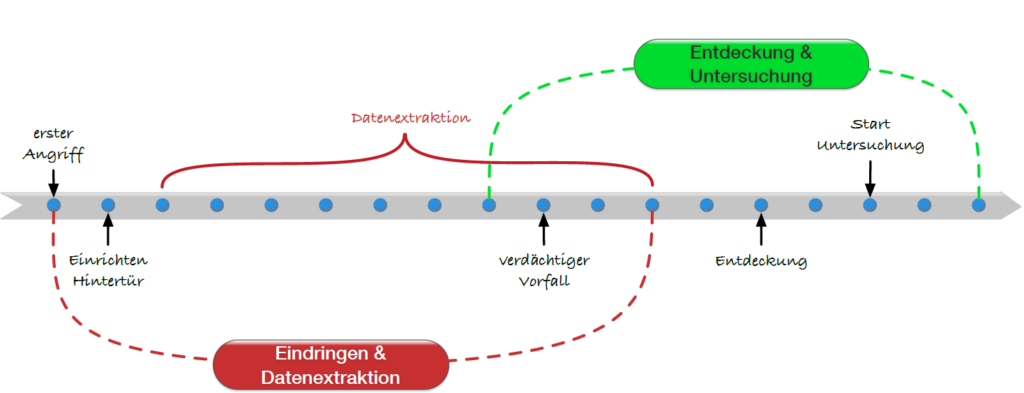

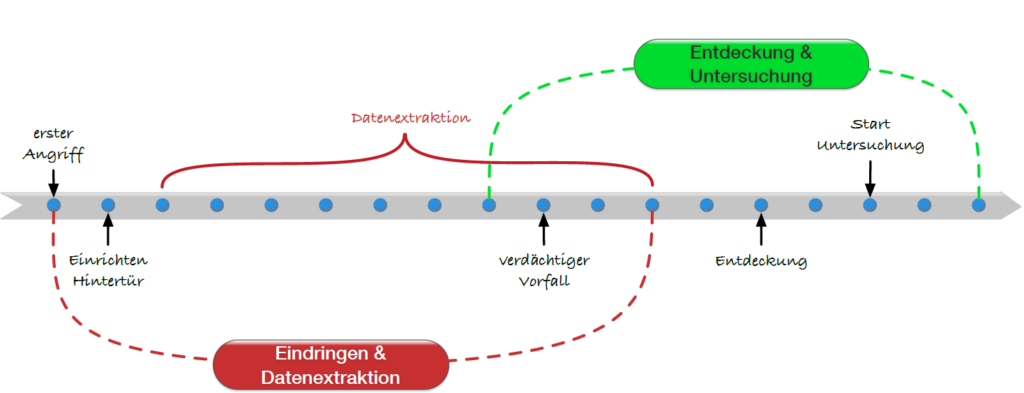

Die gesicherten Daten werden aufbereitet, analysiert und extrahiert. Um den Ablauf der Geschehnisse verständlich darzustellen, werden die Abläufe auf einem Zeitstrahl visualisiert.

- Schriftlicher Bericht

Die Auswertung der resultierenden Daten werden für einen Laien verständlich in einem schriftlichen Bericht zusammengefasst.

Abbildung: Beispiel eines Zeitstrahls der forensischen Auswertung

Kritische Faktoren in der digitalen Forensik

- Fachwissen der Forensiker

IT-Forensiker benötigen ein sehr hohes und breites Produkte-, Sparten- und IT-technisches Fachwissen. Ist dieses Wissen nicht ausreichend vorhanden und wird eine forensische Auswertung falsch angegangen, kann die Beweissicherung Lücken aufweisen oder beweisrelevante Daten ignoriert oder verändert werden, die falschen Schlüsse abgeleitet oder Sachverhalte falsch dargelegt werden.

Abbildung: Wissensgebiete IT-Forensiker

- Antiforensik

Mit dem Wissen um die forensische Vorgehensweise und den eingesetzten Tools können Täter versuchen, Spuren zu vermeiden, zu verschleiern oder falsche Spuren zu legen, um eine forensische Untersuchung zu behindern. Durch antiforensische Massnahmen werden Daten mehrfach verschlüsselt/gelöscht, Auswerteprogramme sabotiert, Ergebnisse verfälscht, Protokolle verändert oder unterdrückt. Daher ist es für IT-Forensiker absolut notwendig, sich mit den Methoden der Antiforensik auseinanderzusetzen, um auf eben solche Situationen reagieren zu können.

- Zeit

Je schneller auf eine Tat reagiert werden kann, um so frischer sind auch die Spuren. Je mehr Zeit nach der Tat vergeht, umso fragmentierter werden die Informationen und deren Protokollierung. Das Aggregieren von fragmentierten Informationen wiederum gestaltet sich in der Analysephase als sehr zeitaufwändig.

Vorbereitungen auf allfällige Incidents

Um im Falle einer erfolgten Tat die forensische Untersuchung optimal zu unterstützen, sind drei Massnahmenkategorien relevant:

- Technische Massnahmen

Alle Systeme (dazu gehören Zutrittskontrollen, Schliesssysteme) müssen ihre Aktivitäten selbständig und ununterbrochen protokollieren. Alle Protokollierungen sind über alle Systeme hinweg bezüglich Protokollierungsintervall und Protokollierungslevel anzugleichen. Zusätzlich sind die Protokolle über den notwendigen Zeitraum (und gegebenenfalls an mehreren geografischen Orten und auf unterschiedlichen Medientypen) aufzubewahren.

- Organisatorische Massnahmen

Die Mitarbeitenden sind über die Regelungen und Weisungen bezüglich der Protokollierung der Aktivitäten und deren Auswertung zu informieren. Die rechtliche Gültigkeit der Aktivitäten und Datensammlungen sind regelmässig durch den Sicherheitsverantwortlichen vorzunehmen.

- Software

Die Handhabung der Tools der digitalen Forensik sind regelmässig zu schulen, zu üben und zu dokumentieren. Dies gewährleistet im Falle eines Incidents eine fachlich korrekte Nutzung der Tools, sowie eine zeitnahe und schnelle Reaktion auf Incidents.

Für den Einstieg in die Welt der Forensik sei Autopsy als Tool erwähnt. Weiterführende Tools sind mit den richtigen Suchbegriffen bei Google zu finden. Ein spannender Leitfaden und ein technischer Deep-dive in die IT-Forensik ist beim BSI hier abrufbar.

CSI:HWZ

Abbildung: CSI:HWZ an der praktischen Arbeit

Learnings

- Digitale Forensik ist bereits ein wichtiger Teil in der digitalen Sicherheit. Mit dem Internet-of-Everything wird die digitale Forensik abermals an Bedeutung gewinnen.

- Digitale Forensiker sind die 10-Kämpfer der IT. In allen Forensik-Bereichen sind tiefe und breite Skills notwendig.

- Jeder kann die Arbeit eines Forensikers erleichtern, indem die Protokollierung der Systemaktivitäten nicht nur als technische Aufgabe angesehen wird, sondern im Sinne einer umfassenden Cyber-Security Strategie umgesetzt wird.

- Forensik ohne polizeiliches Mandat sind rechtlich heikel und daher abzusichern und zu begleiten.

- IT-Forensiker sind wohl eher nicht mit Katzen-Video’s konfrontiert…

Danke Silvio Oertli für diesen spannenden Einblick in die reale Welt der CSI!