Digitale Forensik in a big Nutshell

Mai 21, 2020

Cyber Angriffe, Datenlecks, Verschlüsslungs-Trojaner, Phishing, Viren, Malware, usw. sind Begriffe, denen wir inzwischen täglich begegnen. Sei es in den Medien, beim Arbeitgeber oder auch im privaten Umfeld. Zusammengefasst handelt sich dabei um Tools oder Methoden welche zukünftige oder bereits durchgeführte Cyber Angriffe beschreiben. Also Angriffe bei denen digitale Geräte und Daten involviert sind. Wurden solche Angriffe bereits durchgeführt, geht es darum Beweismittel über den Ablauf, Methoden, Tools oder auch die Täterschaft zu erheben. Nur wer macht dies überhaupt und was sind die Aufgaben dabei? Genau davon, nämlich von der «Digital Forensics» oder “digitalen Forensik” und deren Tätigkeit handelt dieser Blog. Viel Spass.

Digital Forensics ist eine relativ neue Spezialdisziplin der klassischen Forensik. Zwei passende Definitionen dafür sind:

The examination of digital storage and digital environments in order to determine what has happened.

(Joakim Kavrestad, Fundamentals of digital Forensics, ISBN 978-3-319-96318-1)Digital forensics is a relatively new science. Derived as a synonym for computer forensics, its definition has expanded to include the forensics of all digital technology. Whereas computer forensics is defined as “the collection of techniques and tools used to find evidence in a computer.

(Reith, M., Carr, C., & Gunsch, G. (2002). An examination of digital forensic models. International Journal of Digital Evidence, 1(3), 1–12.)

Es geht bei der digitalen Forensik also primär um die Sammlung, Analyse und das Reporting über digitale Daten und Umgebungen. Die Betrachtung liegt dabei auf Ereignissen, die bereits geschehen sind. Es handelt sich also um einen Blick in die Vergangenheit um Beweise für Anschuldigungen oder Gerichtsverfahren zu sichern. Dafür ist detailliertes Wissen über Aufbau und Funktionsweise von Hardware, Betriebssystemen, Dateisystemen, Software, Ablauf von Angriffen nötig. Die Erkenntnisse der Digital Forensik fliessen im Optimalfall später in die Prävention gegen zukünftige Angriffe ein.

Betrachtet man die Forensik aus geschichtlicher Optik kann man zwar bereits vor mehr als 2000 Jahren Ermittlungen mit einem retrospektiven Ansatz beobachten. Dies waren jedoch Ausnahmen und Einzelfälle. Eine breite und systematische Forensik entstand erst während den vergangenen Jahrhunderten. Geschichtlich vermerkte Stationen sind im Altertum (ca. 240 v. Chr.) Archimedes «Über schwimmende Körper»; 1247 Song Ci «Erstes bekanntes Werk zur Gerichtsmedizin»; 16. Jahrundert «Beginn systematische Erfassung von Todesursachen; 18. Jahrhundert «Professionalisierung von Polizeiarbeit»; 19. Jahrhundert «Chemische Analysen, Ballistik»; 20. Jahrhundert «Locard’sche Regel»; Heute «Eigene Forschung und Studiengänge».

Die Öffentlichkeit hat heute meist eine idealisierte Vorstellung was digitale Forensik bedeutet. Dies hat primär damit zu tun, dass forensische Untersuchungen in Filmen und Serien häufig unrealistisch dargestellt sind. Diese Medien präsentieren die Arbeit der Forensik meist als Drag- and Drop Verfahren bei dem winzigste Artefakte an Daten problemlos angereichert oder verbessert werden können. Verborgene Informationen kommen damit vermeintlich ohne Aufwand zum Vorschein. Dies geschieht häufig in einer stylischen Umgebung, innert kurzer Zeit, mit unendliche vielen Ressourcen und von prägnanten Charakteren. Dies hat zu einen sogenannten CSI-Effekt geführt. Also einer Vorstellung über die digitale Forensik die nicht der Realität entspricht und bei realen Untersuchungen häufig zu Missverständnissen und falschen Erwartungen führt.

Die Forensik umfasst ein breites Spektrum an Spezialdisziplinen. Eingeordnet ist sie im Themenbereich “Informatik und Kommunikation”. Eine gute Übersicht all der Disziplinen zeigt folgende Tabelle:

Wie bereits erwähnt findet die digitale Forensik mit elektronischen Daten statt. Diese Daten entstehen heutzutage auf praktisch allen elektronischen Geräten und Systemen. Aufgrund der grossen Bandbreite an «Computersystemen» und deren Komplexität haben sich daraus 6 Hauptbereiche der digitalen Forensik entwickelt:

In diesem Blog geht es hauptsächlich um die letzte Variante: die post-mortem (disk) forensic.

Heutzutage ist praktisch jedes Unternehmen in einer Form von einer funktionierenden IT abhängig. Je nachdem wie gross diese Abhängigkeit ist, müssen sich Unternehmen überlegen, ob sie vorbereitet wären forensische Analysen durchzuführen. Sind also die Prozesse, das Know-How, Checklisten, Tools aber auch die finanziellen Mittel vorhanden, um dies machen zu können. Ist dies der Fall, dann spricht man von der sogenannten Forensic Readiness. Welche Fragen sich Unternehmen stellen müssen auf dem Weg zu Forensic Readiness zeigen wir hier auf:

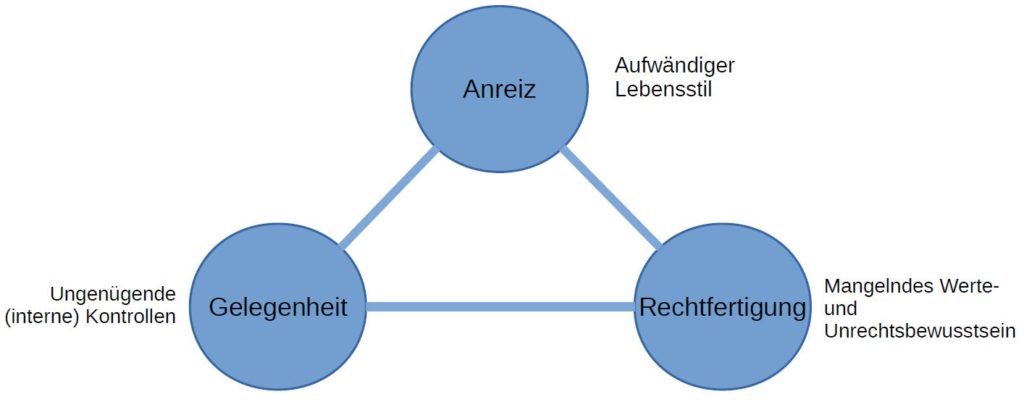

Um zielgerichtete Analysen durchführen zu können oder auch um Sicherheitsprozesse zu designen ist es wichtig die Vorgehensweise und Motivation der Täterschaft zu verstehen. In unseren Kontext, der Wirtschaftskriminalität, betrachten wir dazu das Dolose Dreieck (Fraud Triangle) der Wirtschaftskriminalität:

Quelle: Folienskript aus dem Unterricht „Digitale Forensik“, Matthias Schmidt

Das Dreieck ist als Multiplikation zu verstehen. Verhindert man also einen Faktor oder bringt ihn auf den Wert 0, dann verunmöglicht man im Grundsatz Betrugsfälle. Damit können nicht nur vergangene Angriffe analysiert, sondern es können mit diesem Wissen auch Sicherheitsdispositive kreiert und überprüft werden.

Eine weitere Frage, die sich Unternehmen auf dem Weg zur Forensic Readiness stellen müssen, ist, ob sie für sogenannte Innen- und Aussentäter gewappnet sind. Dem Innentäter ist dabei ein spezieller Fokus zu widmen, da er meist gezielte Angriffe ausübt und die internen Prozesse, Strukturen, usw. bestens kennt. Gute statistische Daten dazu liefert hierzu der Verizon Insider Threat Report 2019.

Es gibt verschiedene Modelle die typischen Abläufe von Cyber Angriffen beschreiben. Häufig kommen dabei die Modelle aus dem militärischen Bereich, da sich zwar die Mittel des Angriffs unterscheiden, sich jedoch die Vorgehensweisen ähneln. Bekannte Modelle sind «Lockheed Martin (Modell für systematischen Angriffsablauf), MITRE ATT&CK (bezogen auf tactics, techniques and procedures) oder aus dem militärischen Bereich als Beispiel das F2T2EA (Find, Fix, Track, Target, Engage, Assess) des US Militärs.

Eine forensische Untersuchung kann nur gelingen, wenn es in einem Unternehmen Instrumente, Prozesse und Ressourcen gibt, die auf ausserordentliche Ereignisse/Incidents ausgerichtet sind. Also eine Organisation geschaffen wurde, die bei möglichen Sicherheitsvorfällen aktiv wird und umgehend darauf reagiert. Dabei handelt es sich um sogenannte Incident-Response-Teams. Sie bilden die Grundlage der Computer-Forensik und stellen sicher, dass mögliche Beweismittel/Daten später auch noch für die Forensik zur Verfügung stehen. Ein solches Team hat folgende Hauptaufgaben (Kurzversion):

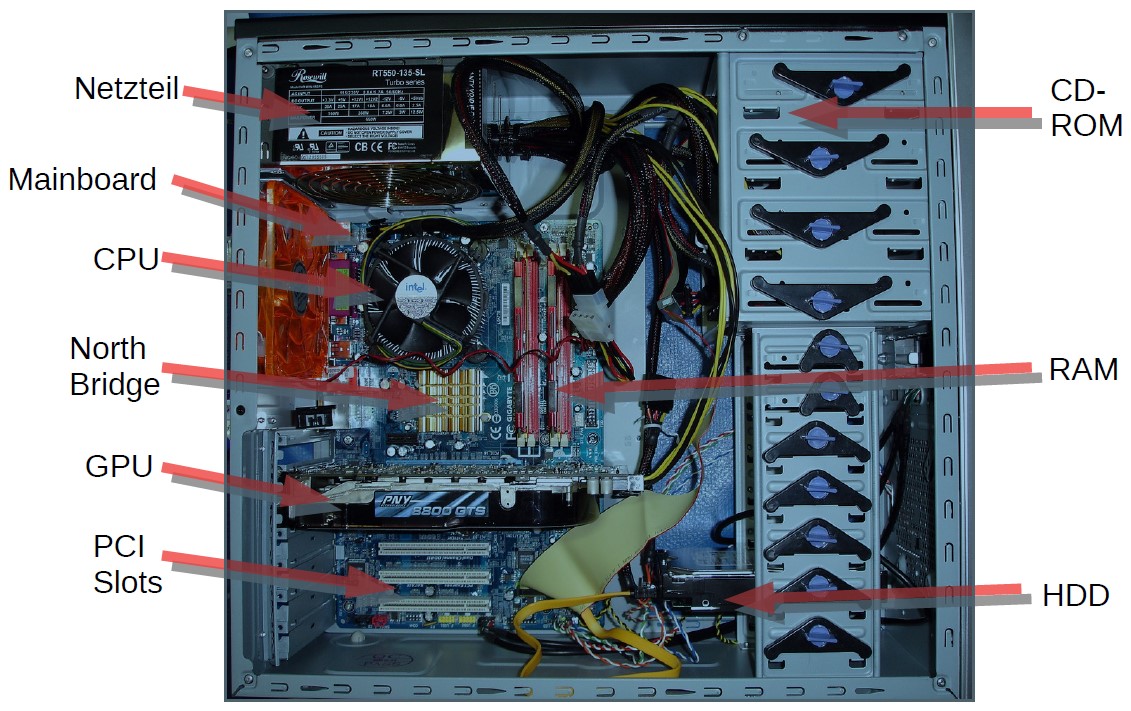

Möchte man Daten nach einem Incident analysieren muss man zuerst wissen wo diese überall vorhanden sein können. Dies muss jedoch nicht immer aufwändig und kompliziert sein. Häufig reichen bei der Datenerhebung auch einfach die von den Betriebssystemen zur Verfügung gestellten Bordmittel wie z.B. der Datei Explorer von Windows. Vermutet man jedoch, dass auch noch «versteckte» Daten vorhanden sind, dann ist tiefes technisches Wissen über Computersysteme und Speichermedien nötig. Die grosse Herausforderung dabei ist die riesige Palette an verschiedenen Komponenten eines elektronischen Geräts und die rasante Entwicklung darin. Forensik Labore verwalten deshalb häufig dutzende Lesegeräte veralteter Systeme um bei Bedarf überhaupt noch solche Medien einlesen zu können.

Quelle: Folienskript aus dem Unterricht „Digitale Forensik“, Matthias Schmidt

Forensische Analysten müssen nur schon bei einem handelsüblichen Desktop Computer mehrere Komponenten in die Analyse einbeziehen. Grundsätzlich interessant sind alle Orte, bei denen Daten gespeichert sein könnten. Zentral sind dabei die Harddisk (HDD), der Arbeitsspeicher (RAM), die Grafikkarte (GPU) und das Mainboard mit den diversen Anschlussmöglichkeiten- /Schnittstellen.

Welche Komponenten man genauer untersuchen oder welche Schnittstelle man schlussendlich nutzen muss, hängt von der Art des Vorfalls ab. Dies wird situativ entschieden und bedingt Wissen über die Architektur von Computersystemen.

Ein zentrales Element bei der Suche nach Daten sind Speichermedien. Entstehen elektronische Daten, dann sind diese auch irgendwo gespeichert. Dies geschieht auf flüchtigen Speichern oder eben auch auf nicht-flüchtigem Speichern.

Heutzutage kommen vor allem optische Medien, magnetische Laufwerke (HDD, meist nur für grosse Datenmengen) und immer häufiger vollelektronische Laufwerke (SSDs, USB-Sticks) zum Einsatz. Archive verwenden dabei auch noch häufig Kassetten, sogenannte Tapes für die Speicherung.

Weil die klassische Festplatte (HDD) im Vergleich zu anderen Medien preisgünstig ist, wird sie immer noch sehr häufig verbaut und muss deshalb auch oft forensisch untersucht werden. Dabei ist es wichtig zu wissen wie eine solche Platte funktioniert.

Quelle: https://commons.wikimedia.org/w/index.php?curid=27940250

Daten auf einer HDD sind direkt adressierbar und auf einzelnen physischen Platten gespeichert. Die Oberfläche dieser Platten ist magnetisierbar. In einem HDD Medium sind meist mehrere einzelne physische Platten verbaut, die über Schreib- und Leseköpfe bedient werden. Magnete steuern dabei den Lesekopf selbst.

Um die Daten direkt adressierbar zu machen ist eine Festplatte in verschiedene Einheiten unterteilt. Die kleinste Einheit ist üblicherweise ein Sektor der Grösse von 512 Bytes (Block Size). Aus forensischer Sicht interessant dabei ist, dass ein Benutzer solche Blöcke bewusst verbergen kann. Der digitale Forensiker findet diese verborgenen Datenblöcke dann nur mittels Analyse der Platte wieder. Ein Krimineller kann auch nicht vollständig gefüllte Sektoren mit Daten beschreiben, um so Daten auf den ersten Blick unsichtbar zu machen.

Welche Methoden man zum Löschen von Daten verwendet, hängt wohl davon ab, was man zu verbergen hat, wie viel Zeit und welche Mittel man dazu zur Verfügung hat. Aber auch davon, ob man den Datenträger wiederverwenden möchte oder nicht. Eine effiziente, aber nicht sehr diskrete Methode ist den Datenträger zu verbrennen. Andere physikalische, aber doch mehr oder weniger aufwendige Methoden sind Degaussing und Shredding. Jedoch funktioniert Degaussing nur bei magnetischen Datenträgern, ist langsam und weniger zuverlässig als Shredding. Matthias Schmidt wendet in der Praxis bevorzugt das Shredding an. Das Zerkleinern von Datenträgern zerstört die Daten unwiederbringlich.

Quelle: Folienskript aus dem Unterricht „Digitale Forensik“, Matthias Schmidt

Für intakte HDD Festplatten gibt es auch sanftere Methoden der Datenlöschung, allerdings sollte man sich dabei an Standards wie DoD 5220.22-M oder BSI-GS halten. Bei DoD 5220.22-M wird die Hard Disk in mehreren Durchgängen nacheinander mit folgenden Daten überschrieben:

Beim BSI-GS Standard werden zuerst versteckte Bereiche (HPA / DCO, falls vorhanden) entfernt, um danach die Hard Disk mit aperiodischen beliebigen Daten zu überschreiben.

Falls man eine Hard formatieren will, sollte man sich im Klaren sein, dass bei einer Schnellformatierung Dateien teilweise wieder hergestellt werden können (file carving). Bei einer vollständigen Formatierung wäre der Aufwand für die Wiederherstellung der Dateien nicht vertretbar.

SSD Festplatten stellen digitale Forensiker vor ganz andere Probleme als HD Festplatten. Zwar ist die Löschung der Daten bei SSD schwieriger und diese Festplatten sind weniger empfindlich, aber der Aufbau des Inneren einer SSD bleibt das Geheimnis der Hersteller. Matthias Schmidt sagt dazu, es gäbe bei SSD Festplatten „viel Magie“, weshalb es auch schwierig ist, Daten wiederherzustellen. Es gibt einige forensisch relevante Besonderheiten sind wie beispielsweise den Flash Translation Layer (FTL): virtuelle Adressen werden in physikalische Adressen übersetzt – mittels Verfahren, die oft nicht dokumentiert sind. Alles in allem sind SSD Festplatten sehr kompliziert im Vergleich zu Festplatten, und Matthias Schmidt gibt zu: „Oft muss man sagen: keine Chance!“

Mehr denn je müssen digitale Forensiker sich auch mit weiteren relevanten Datenträgern befassen. Die Datenflut nimmt zu dank vieler neuer Geräte, die heute zum Alltag gehören. Der Trend zu „smarten“ Geräten zu im Büro, zu Hause und unterwegs führt zu vielen neuen Geräten mit integriertem, nicht-entfernbarem Speicher. Digitale Forensiker untersuchen schon lange nicht mehr nur die Hardware von Desktops und Laptops, sondern Smartphones, Drohnen, Smartwatches, SD- und MicroSD-Speicherkarten, Autos, Apple Netzteile, IoT-Devices und vieles mehr.

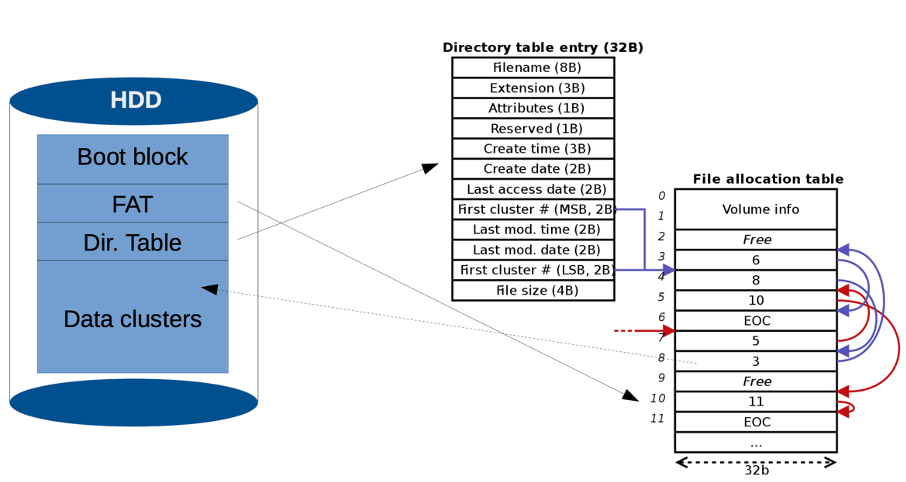

Dateisysteme definieren, wie die Daten auf einem Speichermedium organisiert werden. Die vom Benutzer angelegten Ordner und Dateien werden mittels des Dateisystems in physikalische Speicherorte übersetzt (z.B. die Spur einer CD, der Sektor einer Festplatte). Je nach Speichermedium gibt es entsprechende Dateisysteme.

Das Wissen um Dateisysteme hilft Forensikern, auch bei scheinbar gelöschten Daten noch vorhandene Dateien zu identifizieren und wiederherzustellen. Beim FAT (File Allocation Table) Dateisystem beispielsweise mag eine Datei zwar als gelöscht markiert sein und daher nicht mehr einfach auffindbar sein, dennoch kann eine solche Datei wieder hergestellt werden, solange sie nicht überschrieben wurde.

Quelle: Folienskript aus dem Unterricht „Digitale Forensik“, Matthias Schmidt

Forensische Artefakte umfassen alles, was der digitale Forensiker für seine Untersuchung braucht. Betriebssystemdaten und Anwendungsdaten sind von Interesse und bieten unterschiedliche Herausforderungen. Bei den Betriebssystemdaten sind für 99% der Informationen keine besonderen Forensik-Tools notwendig, aber es sind genaue Kenntnisse der Betriebssysteme gefordert. Analysiert wird üblicherweise Folgendes:

Es gibt eine Vielzahl von Anwendungen, die den digitalen Forensiker interessieren:

Die hier extrahierten Artefakte beinhalten u.a. die Installationszeit, Logs, Benutzeraktivität, letzte Anwendung, persistente Daten (Cookies, Cache) und Applikationsdaten. Letzere können standard Formate oder proprietäre Formate sein. Manchmal sind die Applikationsdaten auch verschlüsselt, komprimiert oder verschachtelt. Bei proprietären Formaten ist es unter Umständen notwendig, mittels einer kostenpflichtigen Lizenz die Daten auszulesen oder kommerzielle Tools anzuwenden. Bei unbekannten Anwendungen ist Vorsicht geboten: es könnte sich um Malware handeln. In diesem Fall muss genau analysiert werden, was die Anwendung genau macht:

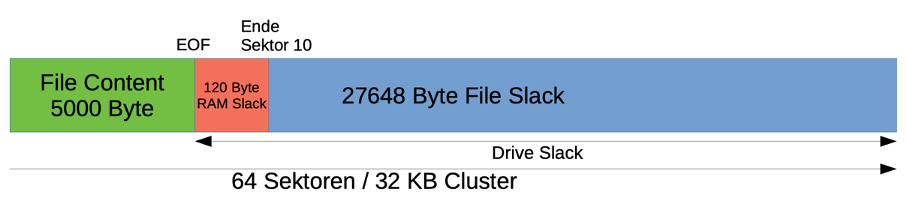

Die meisten Informationen, wie zum Beispiel Bilder, Dokumente, E-Mails und Logs, befinden sich direkt auf dem Datenträger befinden und sind nicht versteckt sind. Es gibt aber auch versteckte oder verschlüsselte Informationen. Digitale Forensiker wissen denn auch, dass es sich lohnt auf einer Festplatte nach Slack Space Ausschau zu halten – zugewiesener, aber nicht benutzter Datenspeicher, wenn eine Datei den vom Dateisystem zugewiesenen Speicher nicht vollständig belegt.

Quelle: Folienskript aus dem Unterricht „Digitale Forensik“, Matthias Schmidt

In der Grafik oben ist auf einem FAT16 Dateisystem ein 32 KB Cluster sichtbar. Dies ist die kleinste adressierbare Einheit. Selbst wenn eine Datei nur 1 KB an Daten enthält, wird der gesamte 32 KB Cluster dieser Datei zugewiesen. Es sind also noch 31 KB an Slack Space verfügbar, wo sich geheime Informationen verstecken lassen.

Bei jedem neuen Fall muss sich der digitale Forensiker im Klaren sein, was das Ziel der Ermittlung ist und welche Daten dazu benötigt werden. Bei der Vorbereitung einer forensischen Untersuchung wird deshalb ein Ermittlungsplan erstellt. Darin werden auch Fragen wie die Art der Datenaufbereitung (d.h. mit welchen Tools und Prozessen), die Art der Präsentation (möglichst verständlich, vorurteilsfrei und neutral) sowie der Fehlervermeidung (z.B. Beweismittelkette, Bestätigungsfehler) beantwortet.

Mögliche Ermittlungsziele sind:

Dabei gilt es verschiedene Aspekte zu berücksichtigen, wie beispielsweise die Beweissicherung ohne lange Downtime und ohne eine Veränderung des Zustands eines Systems. Wie können unbekannte Systeme oder Daten analysiert werden? Und in welcher Reihenfolge sollen die Beweise gesichert werden?

Ein Vorgehensmodell, das vor allem bei der Verfolgung von Straftaten verwendet wird, ist das sogenannte S-A-P Modell, welches für „secure, analyse, present“ steht. In der „secure“ Phase ist steht die Sicherstellung der Daten im Vordergrund, so dass die erfassten Daten auch vor Gericht auch als Beweismittel zugelassen werden. Es gilt möglichst alles zu notieren und festzuhalten: was man sieht, anfasst, macht, hört und riecht! Die Beweismittelkette muss genauestens protokolliert werden.

In der „analyse“ Phase müssen alle gesammelten Informationen anaylsiert und bewertet werden, damit Abläufe möglichst genau rekonstruiert und die Argumentationskette vollständig dokumentiert werden können. Am Ende sollen die gesammelten Daten ein Gesamtbild ergeben, das erklärt, was geschehen ist.

In der „present“ Phase soll möglichst faktenbasiert und neutral das Ergebnis der forensischen Untersuchung so aufbereitet werden, dass die Fragen aus den den Ermittlungszielen beantwortet können und jede Aussage mit einer schlüssigen Beweiskette belegt werden kann.

Digitale Forensiker müssen sich damit abfinden, dass die Datenflut ständig zunimmt und die Digitalisierung zu ständig neuen und komplexeren Fragestellungen führt. Es genügt nicht mehr, verschiedenste Datenträger und Dateisysteme bis ins letzte Detail zu kennen, denn Daten und Services werden vermehrt in die Cloud verlagert. Es gibt also eine Verlagerung von Disk Forensics zu Cloud / Network Forensics, mit zunehmend komplexen rechtlichen Fragestellungen. Denn die Server, auf denen die Daten gespeichert sind, liegen womöglich in einem anderen Land und werden durch eine Drittfirma kontrolliert. Abgesehen davon, dass die Gesetzgebung im Land der Drittfirma eine andere sein kann als die des Ermittlers, kommen andere Probleme hinzu. Das technische Verständnis von Juristen und Gerichten ist beschränkt und das Rechtssystem kann mit technologischen Entwicklungen nicht mithalten. Was in der Realität bereits eine aktuelle Bedrohung darstellt, ist auf Gesetzesebene noch gar nicht erfasst.

Da Firmen, staatliche und nicht-staatliche Organisationen immer digitaler werden, nimmt auch die Gefahr der Informationssicherheit zu. Hinzu kommt, dass mehr und mehr Geräte eine immer grössere Menge an Daten speichern: Smartphones, Internet of Things, Wearables. Artificial Intelligence (AI) wird zukünftig auch zu interessanten Fragestellungen in der digitalen Forensik führen: hat AI zu einem Fehler geführt? Wo ist der Fehler passiert? Andererseits kann AI auch helfen mit der automatisierten Analyse von Daten. Letztendlich bleibt wohl nicht anderes übrig, als neue Disziplinen wie Forensic Intelligence, AI Forensics oder Blockchain Forensics voran zu treiben und die interdisziplinäre Zusammenarbeit zu verbessern.

Herzlichen Dank an Matthias Schmidt, der uns einen super Einblick in seine sehr spannende Welt gegeben hat!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.