Darknet: Der wachsende digitale Untergrund

Juli 11, 2019

Es ist der letzte Nachmittag im Stundenplan des CAS Digital Risk Management 2019. Marc Ruef, von der scip AG, lässt uns in seinem Impulsreferat «Einblick in den digitalen Untergrund» ins Darknet eintauchen.

Im Darknet kann man alles kaufen: von Drogen, Waffen, Services, pornografischem Material über Daten und Information bis hin zu Film und Musik. Angeboten werden legale wie auch illegale Sachen. Es ist alles nur eine Frage des Preises und der Verfügbarkeit.

Die angebotenen Dienstleistungen wie «Auftragsmord» und lebende Produkte wie «ausgewachsener und gesunder Gorilla» sind kein Scherz aber auch nicht ganz legal.

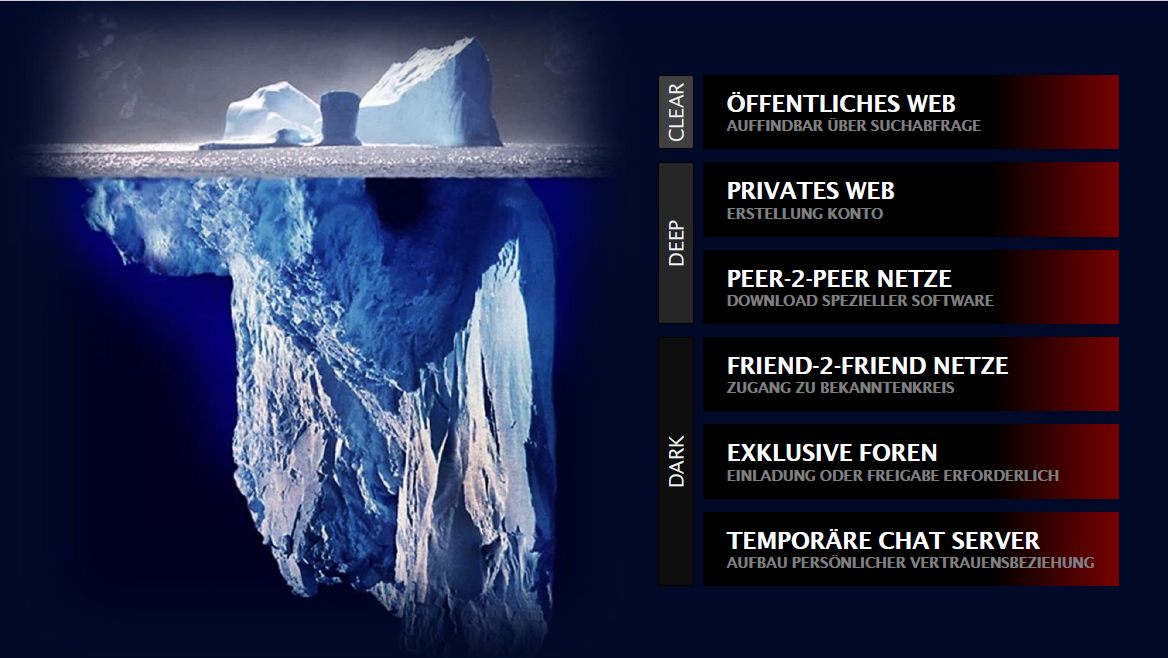

…dann befindet sich das öffentliche Web – welches über Suchabfragen und Suchmaschinen auffindbar und für alle zugänglich ist – über der (Wasser-)Oberfläche. Unter der Oberfläche, im Deepnet sind das «private Web» sowie «Peer-2-Peer Netze» zu finden. Wir sprechen von Deepnet oder Invisible Net sobald Suchmaschinen keinen direkten Zugriff mehr auf Informationen erhalten.

Entfernen wir uns noch weiter von der Oberfläche, dringen wir ins Darknet vor. Hier befinden sich exklusive Foren, temporäre Chat Server sowie Friend-2-Friend Netze (F2F). Daten werden hier nur noch unter ausgewählten Freunden ausgetauscht. Ohne Bekanntenkreis im Darknet ist der Zugang zu privaten Foren – ohne Einladung – beinahe unmöglich.

Technisch gesehen, erfolgt der Zugang zum Darknet über Tor (Browser). Von da an geht es weiter auf die sogenannte hidden services mit den Domainnamen xxx.onion. Torch ist aktuell die grösste Suchmaschine im Darknet.

Das Darknet hat als Vertriebskanal Vor- und Nachteile: Der grösste Nutzen für den Drogenhandel liegt auf der Hand; sei es beim Käufer wie auch beim Verkäufer: die persönliche Sicherheit bzw. die eigene Anonymität. Die Nachteile beziehen sich auf die Zahlungsmodalität «Vorauszahlung» sowie das mögliche Nichterhalten der Ware (gestohlen, beschlagnahme oder einfach nie geliefert).

Drei Gründe für die erschwerte Strafverfolgung illegaler Machenschaften im Darknet:

Technologie

• Eine Infrastruktur zur Überwachung und Analyse ist erforderlich, um illegale Aktivitäten zu erkennen und zu verstehen.

• Ein Grundverständnis der eingesetzten Mechanismen muss vorhanden sein.

Psychologie

• Solange man niemanden kennt, der für einem bürgt, ist der Zugang unmöglich.

• Reputation, Story, Sprache und Identität im Darknet aufzubauen ist aufwändig und zeitintensiv.

Recht

• Ermittlungen mit falschen Identitäten sind entweder nicht erlaubt oder bewegen sich in einer Grauzone.

• Das Darknet kennt keine Landesgrenzen. Langwierige Rechtshilfebegehren sind das Resultat und oft der Grund warum Ermittlungen im Sande verlaufen.

Auf verschiedenen Märkten im Darknet werden gestohlene Daten und kompromittierte Systeme gehandelt. Hier hat der Handel mit Exploits stark zugenommen.

Exploit ist eine systemische Möglichkeit, Schwachstellen auszunutzen, die bei der Entwicklung eines Programmes entstanden sind. Ein Exploit kann somit zur Waffe eines Angreifers werden, indem er erfolgreich einbricht.

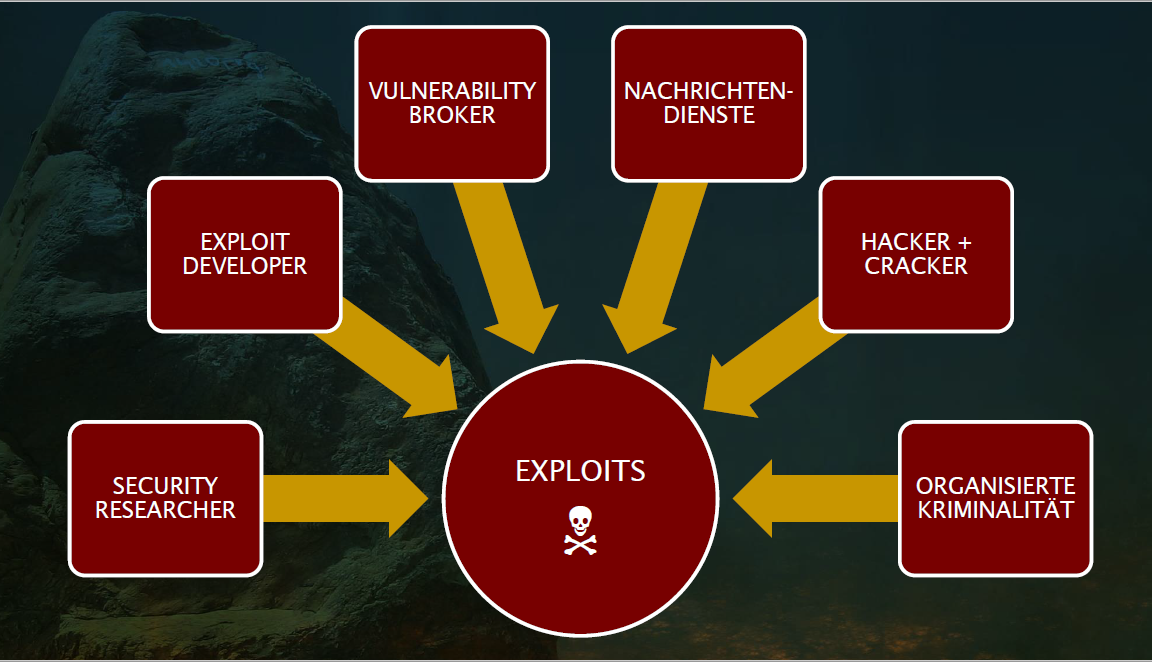

Im Exploit-Markt bewegen sich Akteure mit unterschiedlichen Hintergründen aber meist ähnlichen Zielen:

Security Researcher: Privatpersonen/Unternehmen, die im Bereich IT-Security arbeiten und sich mit Schwachstellen auseinandersetzen

Exploit Developer: Programmierer, die auf das Schreiben von Exploits spezialisiert sind

Vulnerability Broker: Unternehmen, die sich auf den Handel mit Schwachstellen und Exploits spezialisiert haben. Sie entwickeln Exploits selbst oder kaufen diese ein um sie weiterzuverkaufen.

Nachrichtendienste: Auch Geheimdienste nutzen Schwachstellen in Computersystemen und sind um diese bemüht. Sie kaufen entsprechende Informationen ein.

Hacker und Cracker (Black und Gray Hats): Sie finden und nutzen Schwachstellen. Sie entwickeln die Exploits selbst oder tauschen sie unter Gleichgesinnten.

Organisierte Kriminalität: die Möglichkeiten von Exploits werden für Erpressung und Diebstahldelikte entdeckt.

Der Preis eines Exploits bestimmt sich durch folgende Merkmale: Popularität, Exklusivität, Qualität, Zuverlässigkeit, Durchschlagskraft und Möglichkeiten.

Die zweite und dritte Zahlung erfolgt jeweils im Abstand von meist 30 Tagen. Durch diese Staffelung ergeben sich folgende Möglichkeiten:

Der Markt für Exploits befindet sich in explosionsartigem Wachstum. Dies betrifft einerseits die Anzahl der zur Verfügung stehenden Exploits. Andererseits aber auch die Preise, die mittlerweile für Exploits hoher Qualität gezahlt werden.

Mit diesem hochspannenden Impulsreferat von Marc Ruef schliesst unser Nachmittag und damit auch die Unterrichtszeit im CAS Digital Risk Management 2019. Als Klasse bedanken wir uns für alle interessanten und lernreichen Vorlesungen und für die besonders geschätzte Studiengangbetreuung durch Ralph Hutter.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.