Cyberwar und dunkle Gefahren im Internet

Juli 8, 2019

Mehr als 4 Milliarden Menschen nutzen das Internet bereits (we are social, 2018). Es ist aus unserm täglichen Leben nicht mehr wegzudenken. Der unendliche Cyberspace ermöglicht den Zugang zu einem umfassenden Datenraum und einer endlosen virtuellen Welt. Doch wo liegen die dunklen Gefahren im Internet, wer sind sie überhaupt, die Cyberkriminellen und herrscht wirklich ein Cyberwar?

Herr Dr. Serge Droz, ein ausgewiesener Experte in den Bereichen IT-Security, Network Security, IT Incident und Head of OS-CERT (Open Systems AG Computer Emergency Response Team) zeigte uns “the dark side of the internet” und erklärte uns den “Cyberwar“.

Ziel der Vorlesung war es, die dunklen Seite des Internets zu erforschen. Dabei über Klischees hinaus zu gehen und Aussagen auf Daten abzustützen. Keine einfach Aufgabe an einem Samstag Nachmittag. Doch düstere Machenschaften, verständlich erklärte Zusammenhänge und viel Wissen fesselten uns.

Auch die schwer aufliegende Pizza, die über den Mittag zu schnell verdrückt werden musste, liess keine Müdigkeit aufkommen.

Zu fest waren wir im Bann des Dunklen.

Schon die erste Aussage von Herr Droz, “Cyberwar sei als Titel nicht passend, es herrscht kein Krieg im Netz!”, lässt erahnen, es geht hier nicht nur um Technik. Die Auflösung zur Thematik Cyberwar erfolgt später.

Vorab braucht es einen Landeanflug auf das Thema.

Die Hacker sind wesentlich Vandale, Kriminelle oder staatliche Akteure.

Vandalen gab es schon immer und die sind offenbar kein wirkliches Problem.

Die anderen Beiden werden folgend genauer angesehen. Zusätzlich gibt es noch Terroristen. Sie nutzen das Internet aber hauptsächlich als Propaganda-Tool.

Dies bedeutet, dass am Ende des Tages jemand Zugriff auf ein Gerät hat, welches jemand anderem gehört. Dieses Gerät kann ein beliebiges Gerät sein und muss nicht unbedingt mit dem Internet verbunden sein, obwohl dies meistens der Fall sein wird. Das Gerät kann ein Personal Computer, ein Super-Computing-Cluster, ein Mobiltelefon, eine Herz-Lungen-Maschine oder eine Steuerung für ein Kraftwerk sein.

Weiter stellt sich natürlich die Frage, wie der Zugriff erfolgt?

Der Zugriff erfolgt hauptsächlich über 2 Methoden:

Sicherheitslücken und Schwachstellen (Bugs) sind immer schwerer auszunutzen, da Betriebssystemhersteller Mechanismen einbauen, die die Ausnutzung von Software von Drittanbietern verhindern. Heute sind es hauptsächlich Spezialisten, die Exploits schreiben. Diese bieten sie dann auf dunklen oder grauen Märkten zum Verkauf an.

Doch es gibt sie, die “Zero Day Exploits”

In einem Fall zahlte das FBI 1,3 Millionen für einen iPhone-Exploit, um das iPhone zu knacken, das der Attentäter von San Bernardino benutzte. Dies ist selbst für einen sogenannten Zero Day-Exploit eine Menge.

“Zero Day” bezeichnet eine noch unbekannte Sicherheitslücke (insbesondere des Herstellers). 0-Tage für den Hersteller um die Sicherheitslücke zu schliessen.

Ein Beispiel ist der EternalBlue-Exploit. Dieser wurde 2017 in der Malware WannaCry und NotPetya verwendet und verursachte Millionen von Schäden.

ZERODIUM ist die führende Exploit-Akquisitionsplattform für Premium-Zero-Days und erweiterte Cybersicherheitsfunktionen und zahlen die höchsten Belohnungen (bis zu 2.000.000 USD pro Einreichung).

Eine oft genutzter Weg ist über gehackte Websites und anfälligen Plugins (pdf, java, …). Wenn diese auf einem System vorhanden sind, werden diese genutzt.

Exploit Kits ermöglichen die einfache Übersicht. Oben dargestellt ein ziemlich alter, “Blackhole“, der zu seiner Zeit sehr erfolgreich war. Erfolgreiche (im kommerziellen Sinne). Exploit-Kits zeichnen sich durch eine gute und intuitive Benutzeroberfläche aus.

In der Grafik oben rechts werden die von dieser Instanz verwendeten Exploits dargestellt. Unten wird die Liste der Länder aufgeführt. Dies ist wichtig, da normalerweise länderspezifische gehackte Systeme verkaufen werden.

Zu beachten ist auch, dass die Sprache Russisch ist. Ein Großteil der kommerziellen hochwertigen Crimeware stammt aus Russland.

Der Autor des Black-Hole-Kits ist Dimitry Fedotov, der im Untergrund als Paunch bekannt war. Er wurde 2013 festgenommen und zu sieben Jahren Gefängnis verurteilt. Dies ist eine Ausnahme, da Cyberkriminelle in Russland normalerweise sehr leichtes Spiel haben, solange sie die eigenen Landsleute in Ruhe lassen. Das hat er offenbar nicht gemacht.

Vor rund zehn Jahren gab es in der Schweiz durchschnittlich rund 10’000 kompromittierte Webserver. Dank der Swiss Ofcom verfügt die Schweiz heute über eines der wirksamsten Gesetze zur Bekämpfung des Missbrauchs von Domain-Namen. Diese Operation war ein Erfolg, da nur noch wenige kompromittierte Websites in der Schweiz vorhanden sind. Dies funktioniert, da Behörden, Hoster und Registrierstelle den Wert der Bekämpfung der Internetkriminalität erkannten.

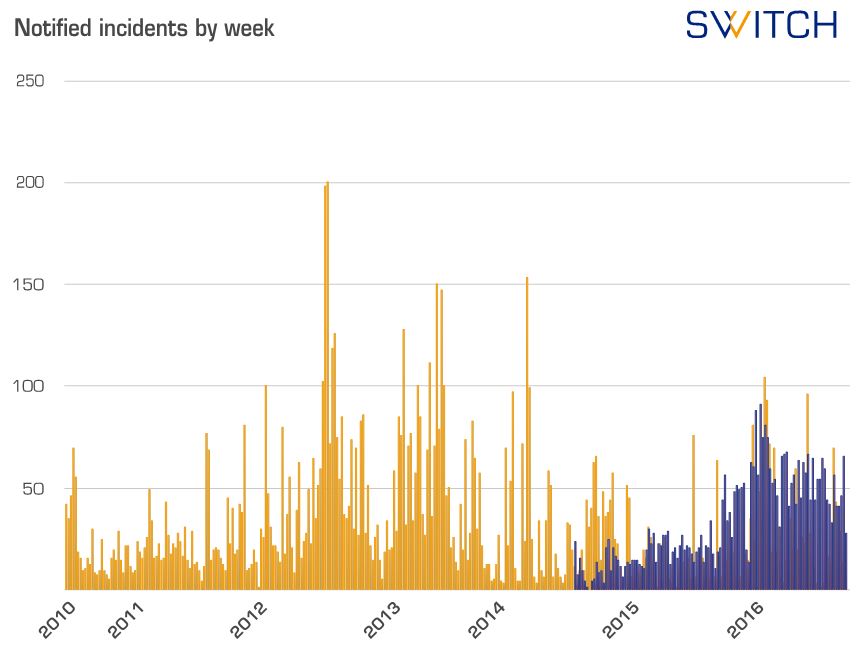

Die folgende Grafik zeigt die gemeldeten Vorfälle pro Woche von kompromittierten Webservern.

Der blaue Bereich zeigt die Phishing Vorfälle, die Mitte 2014 begannen.

Der blaue Bereich zeigt die Phishing Vorfälle, die Mitte 2014 begannen.

SWITCH-CERT Das Computer Emergency Response Team von SWITCH schützt das Schweizer Hochschul- und Bankennetzwerk vor Cyberattacken. Das Team informiert frühzeitig über Bedrohungen und empfiehlt Gegenmassnahmen.

Nach einer Kompromittierung eines Systems muss Malware – ein Virus in der alten Sprache – ausgeliefert werden. Vor 20 Jahren führte ein Virus noch zum Teil lustige Dinge aus. Heute sind es professionell entwickelte und komplette Frameworks mit automatischen Updates. Ergänzt werden sie durch sogenannte Injects, die es ermöglichen bestimmte Aufgabe auszuführen.

Injects sind für relativ wenig Geld erhältlich und es gibt viele, die sie anbieten. Der Name stammt aus den ersten Malware-Familien, die E-Banking-Systeme angriffen, indem sie zusätzlichen Code in eine Websitzung einfügten.

Diese Software wird im Untergrund heute mit Lizenzen und Allgemeinen Geschäftsbedingungen (AGBs) angeboten, mit denen Zahlungen und Rahmenbedingungen (kein Wiederverkauf und kein Teilen) erzwungen werden.

Zum einmaligen Gebrauch verwenden Kriminelle üblicherweise gehackte Server. Für grössere Sachen ist das nicht genug. Damit die wertvollen Datenbanken z.B. gehackter E-Banking-Konten nicht gefunden werden, werden spezialisierte Hoster verwendet.

Sie werden als “bullet proof Hosters” bezeichnet. Ein berüchtigter war Cyberbunker in den Niederlanden.

Avalanche Takedown war eine weitere underground Hosting-Infrastruktur, die Domain-Namen (first.org) für Robustheit nutzte. Die Polizei zerstörte Avalanche nach 4 Jahren Untersuchung im November 2016 in Zusammenarbeit mit einem internationalen Konsortium. Die Anzahl der Spam Attacken nahm danach markant ab. Avalanche verwendete ein ausgeklügeltes verteiltes Netzwerk um Geheimhaltung und Robustheit zu gewährleisten, welches z.B. alle 5 Minuten Server wechselte.

Nach den obigen Schritten, sind die Kriminellen nun in der Lage das Geschäft zu starten.

lukrative Businessbereiche

Nummer eins ist Kreditkartendiebstahl.

In Online Shops können Kreditkarten Informationen sehr einfach erworben werden. Banken weisen auf unübliche Zahlungen hin, aber es ist trotzdem weiterhin eines der grössten kriminellen Geschäfte.

Ein weiteres lukratives Geschäft sind Accounts wie Twitter, E-Mail, Online-Shops. Auch diese Accounts können online gekauft werden. Diese Geschäfte funktionieren ähnlich wie legitime Marktplätze, da sie Anbietern einen Platz zum Verkauf ihrer Waren bieten. Dies sind noch harmlose Geschäfte. Andere Seiten bieten Drogen, Waffen, Menschen, Organe, etc. zum Verkauf an.

Immer beliebter sind DDoS-Dienste. Distributed-Denial-of-Service bezeichnet den verteilten Angriff auf Server, um eine mutwillig herbeigeführte Überlastung des Dienstes und damit die nicht Verfügbarkeit zu erreichen. Da beim DDoS Angriff die Attacken von einer Vielzahl von Quellen ausgehen, ist es nicht möglich, den Angreifer gezielt zu blockieren. Eine gezielte Blockierung eines Dienstes kann im Netz auch erworben werden, für ca. 1h = 10$.

Und es gibt viele kreative und innovative Geschäftsideen mehr!

Der Cyber Underground ist heute eine serviceorientierte Marktwirtschaft.

Welche Sicherheiten gibt es dagegen, wird aus der Klasse gefragt ?

Es gibt nur einen Weg, erklärt uns Herr Droz:

Seit Snowden erkennen die meisten Menschen, dass es nicht nur nichtstaatliche Aktoren gibt, ganz im Gegenteil.

2003: z.B. Titan Rain war eine der frühesten staatlich geförderten Cyberoperationen. Es wurde im Stil der ersten Hacker durchgeführt, indem direkt auf Zielsysteme zugegriffen wurde und richtete sich an US-amerikanische Verteidigungsunternehmen.

2008: GhostNet ist ein elektronischer Spionagevirus, vermutlich aus China eingeschleust, der die Universität Toronto 2009 nach 10-monatiger Untersuchung aufdeckte.

2013: Die Operation Hangover ist eine indische Operation gegen Pakistan. Dieser Angriff wurde von Söldnern, angestellte Hacker durchgeführt, was ein neuer Ansatz war.

Der Council of Foreign Relations verfolgt staatlich geförderte Angriffe und stellt die Daten online zur Verfügung. Bis heute (31.5.2019) wurden insgesamt 312 böswillige staatliche Cyber-Vorgänge registriert.

Während frühere Operationen meist auf militärische Standorte abzielten, wird heute hauptsächlich Industriespionage betrieben.

Dann kam Carbanak

Kriminelle haben bis zu 1 Milliarde US-Dollar von 100 Banken in über 30 Ländern erbeutet. Damit im Zusammenhang steht Advanced Persistent Threat (APT). ATP bezeichnet ein komplexen, zielgerichteten und effektiven Angriff auf kritische IT-Infrastrukturen und vertrauliche Daten.

Heute findet ein Wechsel vom klassischen staatlich geförderten Hacking zu kriminellen Aktivitäten statt.

Die Zuordnung ist schwierig und die Akteure bleiben vage.

Nun zurück zu dem Begriff “Cyberwar”.

Ein Krieg ist ein organisierter und unter Einsatz erheblicher Mittel mit Waffen und Gewalt ausgetragener Konflikt. Der Krieg unterliegt verschiedener internationaler Rechte – die Genfer Konvention, dem humanitären Völkerrecht, dem Menschenrechts-Gesetz, etc..

Dabei besteht auch das Recht der Selbstverteidigung.

Diese Rechte sind im Cyberraum nicht anwendbar und daher ist der Begriff “Cyberwar” nicht passend.

Globale Verhaltensnormen im Cyberspace sind im UN-Ergebnisbericht der Expertengruppe für Informationssicherheit (GGE) von 2014/2015 festgehalten.

Wie internationales Recht im Cyberraum angewendet wird, ist aber noch sehr offen. Viele Staaten nutzen diese Grauzone absichtlich zu ihrem eigenen Vorteil. Das Tallinn Manual 2.0 gibt Aufschluss über den allgemeinen Konsens. Darüber hinaus arbeitet das IKRK aktiv daran, Internationales Recht im Cyberspace besser zu verstehen.

Verteidigung im Cyberspace ist hart, da keine Grenzen bestehen, die Zuordnung schwierig ist, Attacken von überall möglich sind, hohe Innovationsrate besteht, jeder Attacken führen kann und keine globale Autorität besteht.

Im Jahr 1969 war das Internet noch einfach, es bestand aus vier Knoten, und vermutlich waren alle beteiligten Betreiber recht gut miteinander verbunden.

Das Internet ist heute massiv komplexer. Es besteht aus vielen verschiedenen Netzwerken, die wiederum Tausende von Systemen enthalten können.

Netzwerk Governance

Die verstorbene Elinor Ostrom erhielt den Nobelpreis für Wirtschaftswissenschaften 2009 für ihre bahnbrechende Arbeit: “Governing the Commons”.

Die Erfahrung zeigt und die Forschung bestätigt: Es gibt zwei Hauptbestandteile, die zum Funktionieren von Netzwerken beitragen: Ein gemeinsames Ziel und ein hohes Maß an Vertrauen.

Im Internet ist das ein globales Netzwerk von Computer Security Incident Response Teams (CSIRT). Diese Teams arbeiten informell und über Grenzen und Organisationen hinweg zusammen. FIRST bringt Sicherheitsteams aus der ganzen Welt zusammen.

Die meisten der bisher aufgeführten Bedrohungen sind in dem Sinne alt, sind technologischer Natur und bestehen seit Jahren. Es ist bekannt, wie damit umzugehen ist.

Neue Entwicklungen bringen neue Herausforderungen mit sich. Das “Internet of Things (IoT)” verbirgt zum Beispiel neue Risiken durch die Vernetzung und Skalierbarkeit. IoT-Geräte werden in Massenproduktion hergestellt und der entscheidende Erfolgsfaktor ist oft nur der Preis. Dies führt häufig zu einem schlechten Design und dem Weglassen der nötigen Sicherheitsmethoden.

Im Jahr 2016 wurden Millionen billiger chinesischer Webcams mit einer Malware Mirai infiziert, mit denen eine Angriff auf einen kleinen DNS-Anbieter durchgeführt wurde. Der Ausfall kaskadierte und legte fast einen Tag lang den größten Teil des US-Internets lahm.

Ein weiteres Beispiel ist Canon. Canon hat auf einen Schwachstellenbericht zu ihrem Wireless-Drucker nicht reagiert. Sie hatten Glück, der Angreifer hat nur ein Spiel auf dem Drucker installiert.

Mit Künstlicher Intelligenz (Artificial intelligence AI) wird eine neue Dimension erreicht. Algorithmen bestimmen zunehmend unser Leben. Sie erkennen “gefährliche Personen” (“Predictive Policing”), entscheiden über Zulassungen, gehen möglicherweise ans Telefon und vieles mehr.

Was ist, wenn diese Algorithmen über Schicksale entscheiden?

Hinzu kommt der Bereich der sozialen Median und die Möglichkeit des Datenmissbrauchs.

Ron Deibert weist darauf hin, dass alle daran beteiligt sind: Alle unterstützen einen Business Case, der toxisch ist.

Auch staatliche Akteure nutzen dies für ihre Propaganda.

Zum Schluss die Frage: Wie soll die Gesellschaft auf diese neuen Bedrohungen reagieren?

Neue Technologien und die Vernetzung von Daten ermöglichen uns immer neue Anwendungen und erleichtern unser Leben. Die Gefahren aber lauern im internationalen Gewässer des Cyberspace. Ein eigentlicher Cyberwar herrscht noch nicht. Aber es braucht eine internationale Zusammenarbeit um die dunklen Seiten des Internets und den Datenmissbrauch zu regulieren.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.