Cyberkriminalität: Internet isn’t just fun

März 17, 2018

Aus dem CAS Digital Risk Management mit Serge Droz berichtet Serena Bolt:

Cyberkriminalität hat sich zu einem lukrativen Business entwickelt. Wer bei Hackerangriffen spontan an picklige Teenies mit Hoodies und dicken Brillengläser denkt, die sich nur aus Zeitvertreib in andere Devices einnisten, ist nicht mehr up to date. Dabei handeln Internetkriminelle immer perfider. Doch was steckt hinter Cyberkriminalität? Serge Droz klärt uns über die aktuelle Bedrohungslage in der Schweiz auf.

Sie sind kreativ, perfid und werden immer dreister: Cyberkriminelle. Genauer gesagt entstehen durch ihre Handlungen im Netz jährlich Schäden von über 500 Milliarden US Dollar. Hierzu zeigt uns Serge fünf wichtige Punkte der Welt der Internetkriminalität auf.

Die ENISA veröffentlicht in ihrer jährlichen Studie die aktuelle Bedrohungslage hinsichtlich Cyberkriminalität. Genauso wie in den letzten Jahren ist Malware Spitzenreiter und damit die häufigste Waffe der Internetkriminellen. Die ENISA Threadmap 2017 zeigt, dass auch Malware nach wie vor ein grosses Thema ist.

In der Schweiz beispielsweise hat die Registrierungsstelle für .ch-Domains SWITCH zusammen mit dem Bundesamt für Kommunikation eine gesetzliche Basis geschaffen, jede gehackte Internetseite innerhalb 24 Stunden vom Netz nehmen kann, sofern der Verdacht eines Angriffes besteht. Dessen ungeachtet nehmen Phishing Mails seit 2015 kontinuierlich zu. Zum Beispiel sind es vor allem Mails von Apple, die in der Schweiz als beliebtes Phishing-Objekt verwendet werden.

Malware:

Malware ist ein schädliches Softwareprogramm. Cyberkriminelle nutzen diese Software, um sich in Computer Dritter einzunisten. Sobald ihnen dies gelingt, können die Angreifer über den PC frei verfügen und von dort aus ihre Malware an weitere User streuen. Im Folgenden wird dieser PC zu einem Hub, also zu einem sogenannten «Botnet».

Phishing (dt. «fischen»):

Das «Fischen» von schützenswerten Daten, wie Passwörter, Zugangsdaten zu Online-Banking oder Kreditkarteninformationen. Im Grunde genommen kommen Phishings in Form einer professionell designten Mail eines seriös wirkenden Unternehmens daher (beispielsweise «Apple»). Schliesslich lauern die Gefahren in den eingebauten Links, die den User dazu auffordern, seine Zugangsdaten einzugeben.

Denial of Service Attacken (DoS):

Bei einem «Denial of Service» handelt es sich um einen gezielten Angriff auf Internetdienste, mit dem Ziel, diese lahmzulegen. Im Gegensatz dazu werden «DDoS» Attacken nicht von einem, sondern mehreren verteilten Rechnern lanciert.

Ransomware:

«Ransomware» (zu deutsch Erpressung) wird zum Beispiel durch Dateien als Anhang einer Mail verteilt. Sobald diese dann von den potenziellen Opfern geöffnet werden, erpressen die Angreifer ihre Opfer in Form eines erforderlichen Lösegelds.

Reiche Multis, die in ihren katzenähnlichen Overalls vor ihren russischen Villen posieren? So ähnlich! Weil die Motivation der Cyberkriminellen jedoch von ganz unterschiedlichen Faktoren getrieben wird, unterscheidet Serge vier Typen. Dabei nutzen sie diverse Sicherheitslücken in der Software (sogenannte «Exploits») zu ihren Gunsten aus.

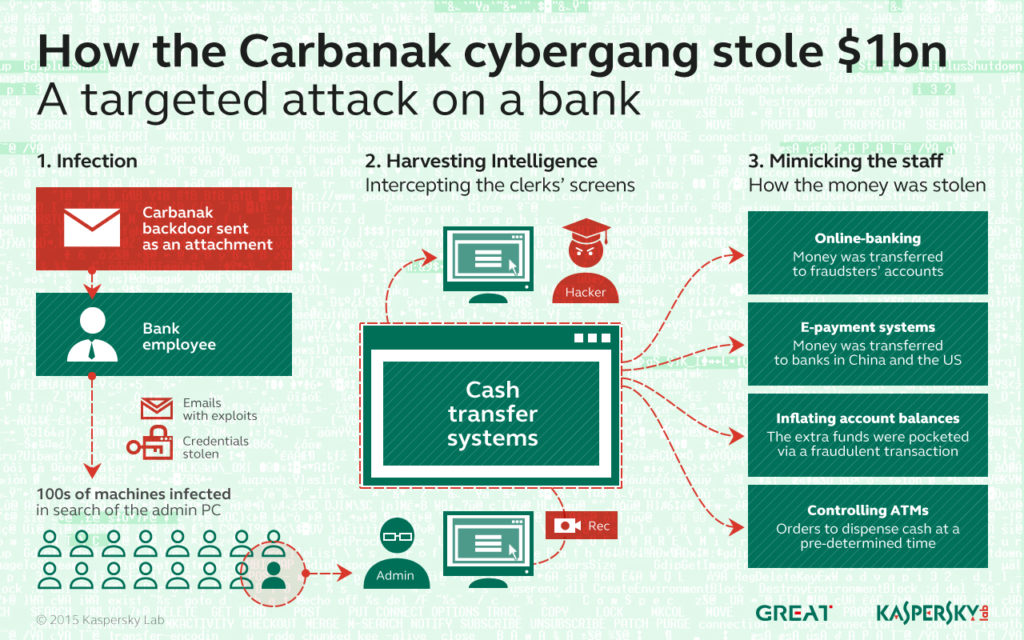

Wie ausgeklügelt Cyberkriminelle vorgehen, zeigt der Banküberfall auf die ukrainische Carbanak Bank, begangen von einer internationalen unbekannten Hackergruppe. Zuerst zapfte die Bande mittels Malware als Mailanhang einige Log-in Daten der Belegschaft an. In einem zweiten Schritt konnte sich die Täterschaft dadurch in weitere Systeme der Bank einnisten, einschliesslich derjenigen der Administratoren. Dabei fingen sie durch sogenannte «Remote Access Tools» (dt. Fernwartungssoftware) wichtige Passwörter und Zugangsdaten ein, die ihnen Zugang zu den wichtigsten Endgeräten verschaffen sollten. Schliesslich beobachtete die Hackergruppe das tägliche Geschehen via Überwachungskamera, und dies über zwei Jahre lang. Diese pedantisch geplante Aktion gipfelte in der Entwendung von rund einer Milliarde US Dollar. Serge geht davon aus, dass nur fünf Angreifer am Banküberfall beteiligt waren.

Somit lässt sich abschliessend feststellen, dass sich die Hacker an die wohl grösste Schwachstelle des Sicherheitssystems heranmachten: den Menschen. In diesem Zusammenhang spricht man von sogenanntem «Social Engineering». Die Täter versuchen, ihren Opfern sensible Daten durch beispielsweise vertrauenswürdigen Mails zu entlocken.

Die Carbanak Cybergang ist verantwortlich für Schäden in Höhe von einer Milliarde US Dollar.

Generell gibt es zwei typische Vorgehensweisen. Bei weniger komplexen Angriffen versuchen die Täter, sich schnell und unauffällig ins System zu hacken. Geht es um weitaus komplexere Überfälle, sorgen sogenannte ATP-Angriffe («Advanced Persistent Threat») einen längerfristigen Zugang auf ein bestimmtes System.

Reputationsverlust, fehlendes Kundenvertrauen, Industriespionage, finanzielle Schäden in Milliardenhöhe: Wenngleich Internetkriminelle immer intelligenter handeln, können sich Unternehmen wie auch Privatpersonen gegen Cyberangriffe schützen. Im Folgenden kommen für Serge diese wichtigen Massnahmen zum Zuge:

Ferner ist bei SRF Espresso ein spannender Podcast zum Thema wachsende Internetkriminalität und Risiko bei Hackerangriffen vorzufinden.

Die grösste Gefahr ist und bleibt jedoch der Faktor Mensch. Sein Verhalten im digitalen Raum hat einen massgeblichen Einfluss auf den (Miss-)Erfolg hinsichtlich Sicherheit im Netz. Und abschliessend: Cyberkriminalität ist zu einem regelrechten Business mutiert, dass Unternehmen wie auch Privatpersonen nicht unterschätzen sollten.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.