Cyberdefence und Modern Warfare

April 6, 2019

Heute erwartet uns das Thema Cyber-Defence und Modern Warfare. Thomas Bögli, der Leiter Cyber-Defence der Schweizer Armee, gibt uns an diesem Tag Einblicke in die Welt der digitalen Kriegsführung und Verteidigung.

Der Dozent nennt folgende Ziele für den heutigen Tag:

Die erste im Plenum gestellte Frage lautet wie folgt:

Warum ist Schutz so wichtig?

Antwort:

Aus jeder schlecht geschützten Infrastruktur kann eine Cyber-Waffe entstehen. Überspitzt formuliert: der Eigentümer von schlecht geschützter Infrastruktur ist wie ein Waffenhändler.

Zu Beginn wird dargestellt was die Informations- und Kommunikationstechnik (IKT) in unserer Welt verändert hat:

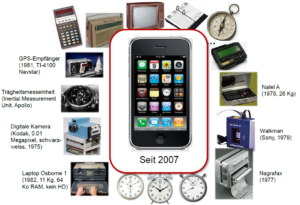

Die folgende Grafik stellt sehr anschaulich dar, welche verschiedenen Dienste seit Erscheinen des ersten Smartphones mittlerweile in einem solchen Gerät verschmelzen.

Hier ist zu ergänzen, dass Ortungsfunktionen bei Smartphones für das Militär problematisch sein können. Über Ortungsdaten ist es möglich, das Sicherheitsdispositiv z.B. bei einem World Economic Forum (WEF) zu erkennen und gezielte Angriffe durchzuführen. In kritischen Situationen wie dem Transport der VIPs zum WEF werden deshalb Störsender sogenannte Jammer verwendet, so dass keine Mobile-Kommunikation möglich ist.

Die Digitalisierungs-Spirale dreht sich aber immer weiter und schneller. Heute trägt man vermehrt Wearables (intelligente Uhren oder Brillen), lässt sich RFID-Chips implementieren oder überwacht den Gesundheitszustand über smarte Pflaster. Neue Autos sind grundsätzlich vernetzt; 37% aller Autokäufer würden für ein besser vernetztes Auto die Marke wechseln. Auch bei Häusern oder Einrichtungsgegenständen geht der Trend klar in Richtung Vernetzung. Alles wird über kurz oder lang digitalisiert. Verbindung ins Internet zu haben und damit ständig online zu sein, wird über zu einem menschlichen Grundbedürfnis wie Essen, Trinken oder Schlafen.

Drohnen sind aus Sicht des Militärs eine ernsthafte Bedrohung. Massnahmen dagegen sind:

Bemerkenswert ist die Disruption, die von digitalen Unternehmen ausgeht:

Den einleitenden Teil beschliesst der Dozent mit einem bemerkenswerten Zitat von Lino Guzella, ETH Zürich aus dem Jahr 2017:

«Auf diesem Planeten Erde wächst im Moment ein Nervensystem. Wir werden zu einem multizellulären Organismus.»

Die Nutzung von digitaler Intelligenz führt dazu, dass Kriegsverläufte aufgrund historischer Daten vorbestimmt werden können. Der Krieg verlagert sich mehr und mehr in den Cyberraum. Traditionelle Kampfformen werden durch den sogenannten Cyber-War ersetzt, ohne dass die kämpfenden Truppen räumlich nahe beieinander sein müssten. Folgende Bereiche sind hier relevant:

Aufgrund von globalen Trends (Übergang zu einer multipolaren Weltordnung, Ausbreitung von Wohlstand und Technologie, Anhaltende Krisen, Umbrüche und Instabilität, Migrationsbewegungen, Weiterentwicklung des Konfliktbildes) gewinnen folgende Bedrohungen an Relevanz: Illegale Beschaffung und Manipulation von Informationen, Terrorismus und Gewaltextremismus, Kriminalität (z.B. Ransomware) und Versorgungsstörungen (Blackout). Manipulationen von Informationen werden dabei zunehmend zu einem Problem für Journalismus und Nachrichtendienste. Abhilfe kann hier digitale Intelligenz bringen, indem diese zur Prüfung genutzt wird, ob es sich um Fake-News handelt oder nicht.

Bemerkenswert: China kennt keine Datenschutz-Gesetzte. Darum wird China mit hoher Wahrscheinlichkeit in Zukunft zur Nr. 1 bezüglich künstlicher Intelligenz.

Neben dem Aufbau von Cyber-Kommandos in verschiedenen Staaten (China soll über 100’000 Cyber-Soldaten beschäftigen!) hat die NATO den Cyber 2016 ebenfalls als Kriegsraum anerkannt und entwickelt aktuell eine Strategie für die hybride Kriegsführung. Die Vergeltung von Anschlägen kann heikel sein, da im Cyber-Krieg nicht immer genau gesagt werden kann, wer tatsächlich angegriffen hat. Die Schweizer Armee arbeitet relativ eng mit ausländischen Nachrichtendiensten zusammen (dies im Gegensatz zum FEDPOL). Zusammengefasst ist es legitim, von einem «Krieg 4.0» mit folgenden Eigenschaften zu sprechen:

Aktuell ist eine extrem hohe Cyber-Verletzlichkeit zu verzeichnen, insbesondere im Bereich der kritischen Infrastrukturen wie Energie, Kommunikation, Logistik und Verkehr. Es wird eine Vervielfachung der Angriffe registriert, die gleichzeitig komplexer, intensiver, permanenter und professioneller werden. Ihre Detektion ist und bleibt schwierig.

«Der Faktor Mensch bzw. sein persönliches Verhalten bleibt eine Herausforderung!»

Durch die Anonymität im Cyber-Raum sinken die Hemmungen für Angriffe. Somit steigen die Risiken, gerade auch durch die Explosion der Vernetzung und der damit verbundenen Zunahme von Schwachstellen (z.B. IoT). Das Delta zwischen Risiken/Bedrohungen und Massnahmen vergrössert sich. Als Konsequenz müssen Staaten und Unternehmen künftig bereit sein, mehr im Cyber-Bereich zu investieren. Für Unternehmen ist es wichtig zu verstehen, dass auch (eigentlich durchaus vertraute) Partner und Lieferanten (bspw. Ruag) Risiken darstellen können.

Thomas Bögli nennt für das laufende Jahr 2019 folgende Trends im Bereich Cyber-Security: Datenschutz, Social Engineering, “Shadow IT” (Systeme die ausserhalb der offiziellen Unternehmens-IT laufen), vernetzte Industrie mit IoT, Übersetzung Fachspezialist-Führung, Kryptomining bzw. Blockchain, Artificial Intelligence, Cloud Security sowie State Attacks. Quelle dieser Angaben ist der TÜV-Süd.

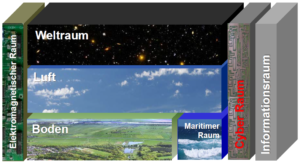

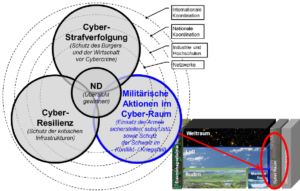

Im Gegensatz zu den Operationsräumen in klassischen Kriegen ist der Cyber-Raum übergreifend, was seine Beherrschung umso schwerer macht.

Der Cyber-Raum besteht aus den folgenden Elementen:

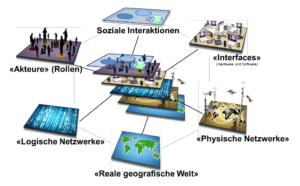

Entscheidend für Cyber-Angriffe sind die Akteure und deren soziale Interaktion.

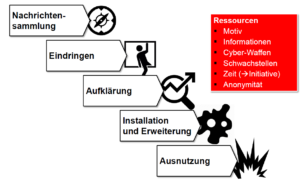

Der Dozent stellt anhand des Vergleichs mit einem klassischen Einbruch in ein Haus ausgesprochen anschaulich dar, wie ein Cyber-Angriff abläuft:

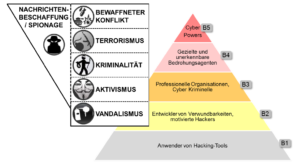

Damit verbunden sind folgende Akteure, Bedrohungskategorien und Fähigkeiten:

Das Profil eines Cyber-Angriffs wird immer in Kontext gesetzt zu den Skills, die für den Angriff nötig waren/sind. Beispiele:

Die Effekte aus diesen Bedrohungen orientieren sich am CIA-Prinzip:

Der Dozent erörtert anhand einiger Beispiele, wie Cyber-Kriminalität ablaufen kann. Bspw. DDoS über Webcams, , Ransomware, Cyber-Sabotage, SCADA / ICS. Unter Supervisory Control and Data Acquisition (SCADA) versteht man das Überwachen und Steuern technische Prozesse mittels eines Computer-Systems. ICS steht für Industrial Control System. Hier relevant sind sog. indirekte Angriffe: Es ist z.B. einfacher, ein Tor zu hacken als das Flugzeug, der durch das Tor rollen muss. Ein anderes Beispiel dafür ist die Manipulation der Kühlung eines Rechners, so dass der Rechner überhitzt und von sich aus herunterfährt, weil die Temperatur zu hoch wird.

Die Herausforderungen bezüglich der Abwehr von Cyber-Angriffen sind:

Merke: Im Cyber-Raum gibt es keine Risiko-Verhinderung, sondern nur -Minderung.

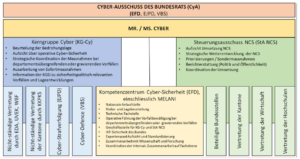

Aufgrund einer Motion im Parlament entsteht derzeit ein Cyber-Security-Kompetenzzentrum auf Stufe Bund. Folgende Organisation ist geplant:

Der Mr. Cyber resp. die Ms. Cyber wird aktuell noch gesucht, Interessierte können sich beim Bund bewerben! Es winken CHF 250’000.- Jahreslohn.

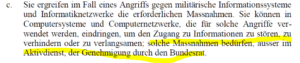

Die Armee ist im Cyber-Dispositiv wie folgt positioniert:

Die sogenannte Cyber-Doktrin kennt folgende Hauptbegriffe:

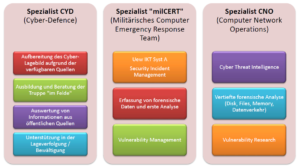

Sehr begrüssenswert erscheint den Verfassern dieses Blog-Eintrags der mit der Sommer-RS 2018 gestartete Pilot-Lehrgang einer «Art Cyber-Rekrutenschule». Während 40 Wochen resp. in rund 800 Ausbildungsstunden werden geeignete Kandidaten auf die Spezialitäten der elektronischen Kriegführungsschule 64 getrimmt. In den nächsten 3 Jahren sollen 70 Spezialisten resp. in den nächsten 8 Jahren 200 Fachleute ausgebildet werden. Folgende drei Ausbildungsrichtungen existieren:

Ein entsprechender Bericht des Schweizer Fernsehens ist hier einsehbar.

Einige Schlagworte zu diesem Thema:

…«Amateure hacken Systeme, Profis hacken Menschen!» –

Bruce Schneier …… Sie sind nicht das Primärziel, sondern die «passage Obligé!»

…. «Soziale Medien sind das Paradies für die Angreifer! »….

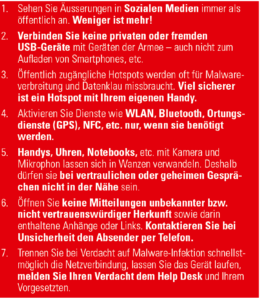

Anhand von Fallstudien resp. eines gelungenen Fallblattes der Armee werden verschiedene Fehlverhalten identifiziert. Folgende goldenen Regel zur Minderung von digitalen Risiken sind jederzeit zu beachten:

Im Militär-Betrieb gilt für den Umgang mit sozialen Medien das TOZZA-Prinzip:

Im privaten Umfeld sind folgende zusätzlichen Empfehlungen zu beachten:

«Generell ein bisschen paranoid schadet nicht»

Als zugegebenermassen etwas nachdenklich stimmendes Schlusswort dient folgende Frage:

Wir beenden den durchaus gelungenen und spannenden Tag mit dem Schlussfazit: Der Digital Risk Manager hat eine grosse Zukunft vor sich!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.