Cybercrime – Taschendiebe vs. Internet-Pinkpanther

November 29, 2019

Freitag Nachmittag 13:07 (ja der Berner Oberländer ist etwas zu spät beim Unterricht eingetroffen…) – Cybercrime, ein spannendes Thema so kurz vor dem Wochenende! Dr. Serge Droz ist Leiter des “Open Systems Computer Emergency Response Team (CERT)” und präsidiert das “Forum of Incident Response and Security Teams (First)” und ist internationaler Experte im Thema Cybercrime und Security! Seine Haltung zu Sicherheit: Auch in der heutigen Zeit gibt es kaum einen vollständigen Schutz gegen sogenannte Cyber-Angriffe – die Angreifer schlafen nicht – umso wichtiger ist es, sich vor entsprechenden Infektionen möglichst gut zu schützen!

Zur Einleitung ein kurzes Video betreffend Hacking von Lautsprecherdurchsagen bei den Niederländischen Bahnen (ist zwar schon ein paar Jahre her…) – ja als SBB-ler musste ich den aber kurz bringen! Ich zweifle jedoch sehr daran, ob sowas heute noch möglich wäre…

In vergangenen Jahren waren oft private Personen im Visier – mittlerweile sind vielmehr mittelständische bis grosse Unternehmen im Fokus. Auch einige Schweizer Firmen wurden mit Randsomware lahmgelegt. Dabei handelt es sich um Schadsoftware, welche Computer und/oder Server sperren und entsprechende Daten verschlüsseln. Die Täter erpressen oft ihre Opfer, indem sie die Daten erst wieder nach einer Lösegeldzahlung freigeben (Gdata, 2019)

Diese Firmen leisteten alle hohe Schadenzahlungen (man spricht von CHF 50’000 bis zu 500’000) – in einem Einzelfall sogar bis zu CHF 3 Mio.

Bereits vor 20 Jahren gab es Website Hacker (z.B. Angriff auf die Nasa), oder bekannt ist sicherlich auch der “I love you Virus” etc – wenn in der heutigen Zeit noch solche Angriffe Erfolg haben, dann hat der betroffene schlichtweg einen schlechten Schutz (um nicht zu sagen, dass er solche Angriffe auch verdient hat).

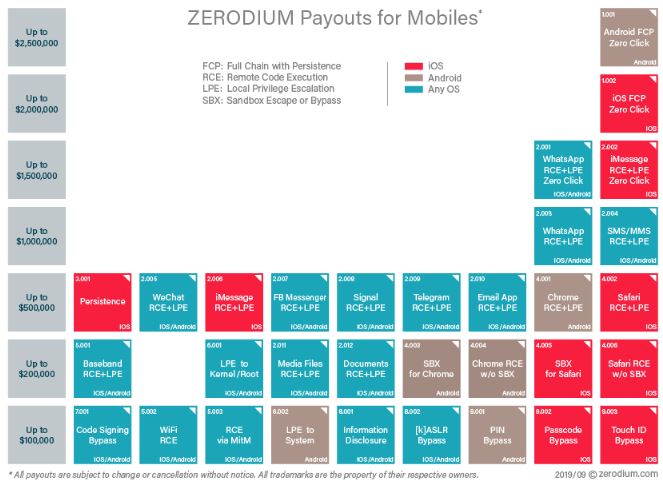

Mit Schwachstellen kann man viel Geld verdienen – Entsprechende Exploits (Software, welche eine Sicherheitslücke ausnutzt) sind bis zu 2.5 USD wert.

So verschafft sich z.B. ein Webmaster Zugriff auf eine Website und manipuliert diese (Plugins von Internet-Browser können oft als Sicherheitslücken missbraucht werden). Im Jahre 2012 waren z.B. viele Browser, Java-Plugins, Windows XP und Windows 2003 von Sicherheitslücken betroffen. Heute können solche Lücken kaum mehr genutzt werden (Microsoft hat mittlerweile sehr wenige Fehler und investiert viel um den Security Bedürfnissen gerecht zu werden).

So verhaftete man den Autor eines Exploit Kits Dimitry Fedotov aka Paunch im Jahre 2013 von der russischen Behörde – er sitzt 10 Jahre im Gefängnis. Dimitry hat seine Infrastruktur für ca. US$ 500 bis 700 pro Monat an über 1000 Kunden /Cybercrime Profis vermietet.

In der Schweiz selber wurden in den Jahren 2010 – 2013 pro Jahr über 10’000 Websites gehackt – heute ist dies kaum mehr ein Thema. Vielmehr ist heute eine Zunahme von Phishing-Emails festzustellen.

Typischerweise werden Viren verteilt oder Zugriffe auf infizierten Systemen verschafft. Solche Systeme lassen sich oft auch in Untergrund Märkten verkaufen. Die Viren selber laufen auf gehackten System – aber die Backend-Infrastrukturen brauchen eigene Server, welche bei spezialisierten Hostern gemietet werden können.

So hatte man bis im Sommer 2019 ein sogenannter Cyber-Bunker betrieben (heute eingestellt) – ein alter Natobunker aus dem Jahre 1955. Solche Services werden oft in Ländern angeboten, welche Netzwerk- und Infrastrukturtechnisch gut erschlossen sind.

Zum Beispiel hat sich “Avalanche” in über 30 Ländern verteilt und 60 verschiedene Top-Level Domains gehackt. Ca. 66% der Phishing-Mails wurden über die Rechner von Avalanche gesteuert und Cybercrime betrieben. Der Takedown ist im Jahre 2016 erfolgt und es wurden 5 Leute verhaftet.

Einige Kreditkarten sind für CHF 1.50 verfügbar – Schweizer Kreditkarten kosten immerhin CHF 20.00.

Es gibt Organisationen / Einzelpersonen, welche ausschliesslich auf den Kreditkartenklau spezialisiert sind (Cardershop ist eine Art Ebay für Kreditkarten).

Gezielt werden Systeme mit Stress-Tests oder Überlastung zum Absturz gebracht. In Holland wurden z.B. Schulen, an welchen Online Prüfungen getätigt wurden gezielt an einem Prüfungstag mittels Bestellung einer Grossattacke (ca. 5 US$!) zum Absturz gebracht – die Prüfung viel aus.

In England attackierte man bei Cricket Games und entsprechenden Wetten mittels Erpressung von 60’000 Pfund die Websites der Owner bzw. diese wurden offline genommen (nur bei über 60’000 kommen Behörden zum Einsatz) und so Cybercrime betrieben.

Des weiteren können viele Instagram/Twitter Accounts/Follower für wenig Geld gekauft werden. Bezüglich Muling Operations, welche auch für günstiges Geld bezogen werden: Geldwäscher bzw. Kuriere kommen zum Einsatz für gestohlene Ware (z.B. auch wenn gestohlene Kreditkarten in Geld umgewandelt werden will).

Warum ist z.B. eine hackbare Glühbirne ein Problem? Nicht das Licht selber ist das Problem – vielmehr der unverschlüsselte WLAN Zugang, welcher Zugriff in das Netz gewährt ist im Fokus.

Canon selber machte man ebenfalls auf ein Problem in einer Druckerserie aufmerksam (von einem Hacker welcher keine kriminellen Absichten hatte) – dieser hat dann kurzerhand “Doom” als Game auf die Displays der Drucker transferiert. Quintessenz: Fehlerkultur ist wichtig und soll auch sauber kommuniziert werden.

Siehe z.B. auch Fish-Tank Hack eines Casinos

Webcams nutzen z.T. 1 von 62 verschiedene Passwörter – so konnte man auf mehrere Millionen von Webcams zugreifen und DDoS Attacken auf Dyn Services ausführen. Es ist also relativ einfach ein Kollaps des Internets in bestimmten Regionen herbeizurufen.

Mittlerweile sind somit viele “Dinge im Internet” und bieten entsprechende Angriffsfläche – eine Insulinpumpe, ein Herzschrittmacher, Glühbirnen etc.

Häufige Befürchtung bei der Smartifizierung der Industrie: Daten sind nicht mehr sicher, Geschäftsgeheimnisse gehen verloren und sorgfältig gehütetes Wissen der Unternehmen wird der Konkurrenz offenbart. 70 – 80% der Unternehmungen denken, dass sie das Thema Sicherheit im Griff haben – über 1 Mio in der Schweiz hatten bereits einen IT Security Vorfall bzw. wurden Opfer eines Cybercrime-Angriffes.

Selbst klassische Auto Firmen sind in der Tat und Wahrheit Tech-Unternehmungen – wie z.B. Tesla. Das Potential liegt hier vielmehr in den Daten (das neue Gold!) – so hat Tesla z.B. in China einen Preis für seinen Bildverarbeitungs-Chip erhalten! ca. 300’000 Tesla Autos liefern tagtäglich neue Bilder um das Autofahren bzw. das System selber noch sicherer zu machen.

Unsere Gesellschaft wird sich ganz klar verändern – die Fragen stellt sich hier durch wen (Tesla, Apple etc.). So ist z.B. bei 5G nicht die höhere Bandbreite interessant – vielmehr sind die tieferen Latenzzeiten im Vordergrund (Autos die miteinander kommunizieren – einzelne Milli-Sekunden können hier über Leben und Tod entscheiden).

Bezüglich Produktehaftung ist heute vieles noch unklar. Was wenn z.B. der Toaster oder die Kaffeemaschine das Haus in Brand setzt aufgrund eines Software-Fehlers? Das neue Datenschutzgesetzt GSGVO aka GDPR hilft uns in Europa auch entsprechend Transparenz zu schaffen und bei Verstoss-Vorfälle ist die Kommunikation absolut zentral!

Die Industriespionage ist ein sehr grosses Thema und wird by the way nicht nur von Chinesen betrieben. Während Japaner sich z.T. auch für Sachen entschuldigen, wo sie nicht mal was dafür können hat z.B. Swisscom bzgl. Datenklau im Herbst 2017 zwar ok reagiert aber man könnte auch hier mehr in die Fehlerkultur investieren und weniger in die Verteidigungshaltung gehen.

Dr. Serge Droz zeigt uns einige Massnahmen (auch aus seinem Berufsalltag) auf. Grundsätzlich ist eine saubere Verschlüsselung ein nicht leichtes Unterfangen und man sollte die Profis an die Systeme lassen.

Fehler passieren immer wieder – der Umgang damit ist jedoch entscheidend.

Beispielsweise wurde ein globaler Update am WiFi Protokoll (ISO-Standardisierung) auf mehreren Millionen Geräten auf der ganzen Welt gleichzeitig koordiniert und niemand hat etwas bemerkt!

Wenn jedoch wirklich ein “Incident” durch Cybercrime Aktivisten eintreten sollte, muss man vorbereitet sein und entsprechend reagieren. Sowas kann zwischen 0.5 Tage bis 2 Monate dauern.

Das “Forum of Incident Response and Security Teams (FIRST)” bringt über 500 Security Teams aus über 90 Ländern zusammen und bemüht sich darum, dass alle eine gemeinsame Sprache und gemeinsame Tools und Skills rund um das Thema Security und Hacking einsetzen.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.