CYBER SICHERHEIT – Wann wird die Gefahr real?

Juni 17, 2019

Bereits mit der Begrüssung nach dem Mittag wurde die Spannung für das CAS Modul aufgebaut. Wann wird die Gefahr real? Cyber Attacken sind bereits Alltag und erst der Anfang. Quantum Computer Threats werden bald zur neuen Realität. Für Cyber Sicherheitsmassnahmen (Countermeasures) gibt es nur einen Rat: Cyber Security als «Must-Have» zur Selbstverteidigung – Record Now & Decrypt Later!

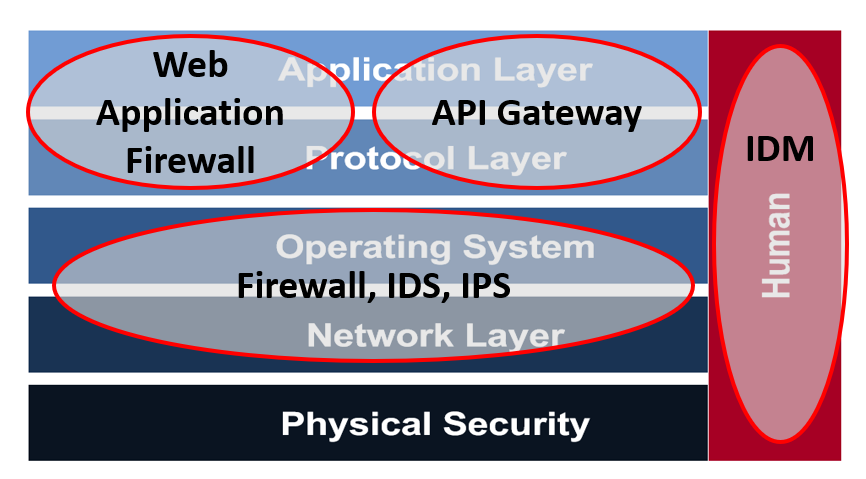

Das «Threat Model» dient in der Laiensprache zur Selbstverteidigung auf verschiedenen Ebenen. Die technischen Layers sind in der folgenden Grafik ersichtlich. Als Inhaltsverzeichnis zum Blogbeitrag werden die entsprechenden Countermeasures darübergelegt.

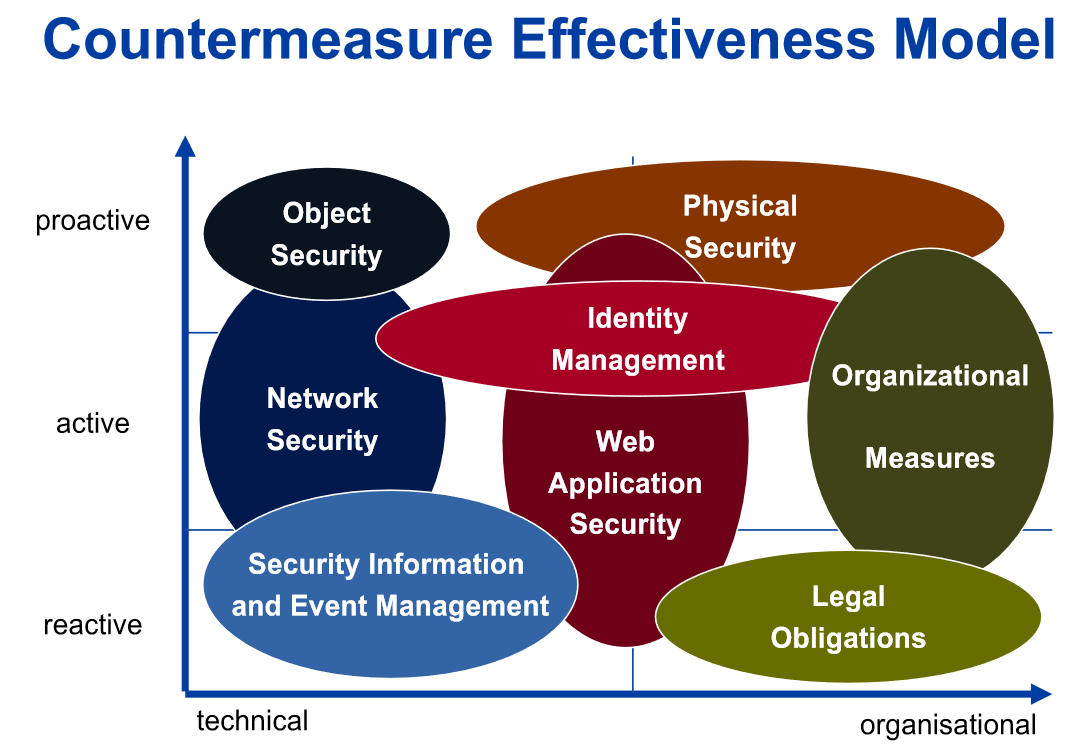

Als erstes geht es darum, die Verteidigungsoptionen zu erkennen. Die Gegenmassnahmen werden nach Proaktivität und technischen/organisatorischen Implikation aufgelistet.

Kurzbeschreibung zweier Ausprägungen: Object Security = proaktive Sicherung von Daten auf Systeme. Legal Obligations = reaktiv wird versucht über Legal den Schaden wieder gerade zu ziehen. Die Evolution von Security Tools hat 1987 mit der ersten Anti-Virus Software von GData begonnen. Die erste Generation von Firewalls stammt aus dem Jahre 1988, erste Applications Layer Firewall 1993, erste Web Application Firewall 1999. Die Technologie hat bis heute einige Schritte der Evolution hinter sich und wird noch rasant weitergehen.

Schutzmassnahmen auf Stufe Network und Operating System. Im Internet Protokoll geht es ganz einfach darum, dass einen Client und einem Server miteinander kommunizieren können. Hierfür braucht es eine Adresse, die sogenannte IP-Adresse. Ist diese Verbindung bekannt, geht es darum die Sprache zu definieren. Diese wird über den sogenannten Port festgelegt. TCP-IP in a nutshell. Firewalls setzen sich nun ganz einfach in diese Kommunikationsschnittstelle um diese entsprechend zu schützen.

Intrusion Detection Systeme sind eine Weiterführung der Firewall-Technologie. Sie versuchen den Traffic im System zu analysieren, auffällige Aktivitäten zu erkennen und bei Bedarf zu alarmieren. Intrusion Prevention Systeme gehen noch weiter und versuchen den nicht gewünschten Traffic zu blockieren. IDS Systeme können in zwei Kategorien HIDS & NIDS eingeteilt werden. Sie unterscheiden sich davon, mit welchen Datenquellen sie arbeiten. HOST-IDS kümmern sich primär um Logfiles und sind somit als Verteidigung innerhalb einer Applikation gedacht. NETWORK-IDS sichern ganze Netzwerk Infrastrukturen, welche man bei grösseren Systemen mit Zonenübergängen findet. Beispiele von auffälligen Aktivitäten zur Erkennung von Problemen sind:

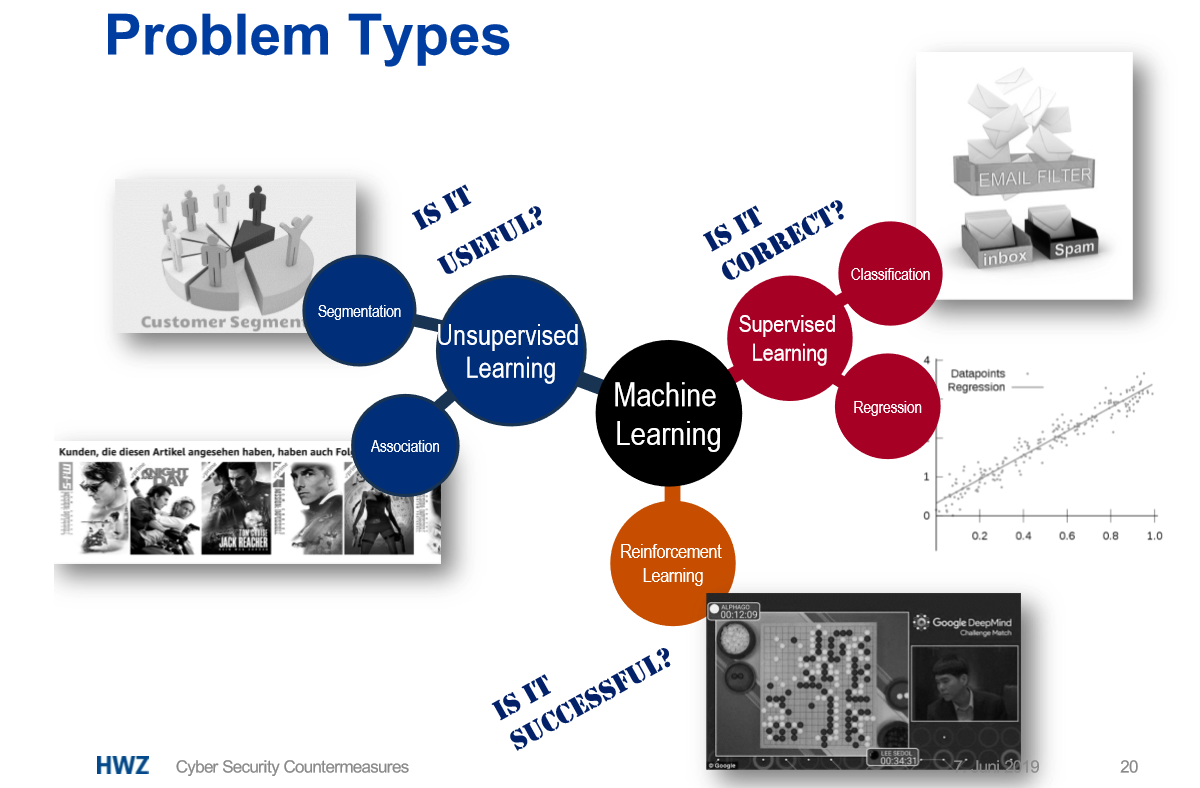

Mit Machine Learning wird das System auf die Anomalie Erkennung trainiert. Konzeptionellen werden drei Methoden angewendet.

Supervised Learning ist am einfachsten anzuwenden. Es werden Regeln definiert respeltive Datensätze erzeugt, die die Maschine als korrekt oder nicht erkennen kann und über die Zeit immer bessere Traffic-Erkennung erzeugt.

Unsupervised Learning: Wir wissen eigentlich nichts, sondern versuchen statistisch zu analysieren, wieviel Traffic sich ähnlich verhält um danach zu Segmentierung. Dazu brauchen wir Livedaten.

Reinforcement Learning: In diesem Verfahren kann man nur anhand des ML-Resultates erkennen, ob etwas gut gewesen ist oder nicht.

Eine kurze Einführung in die Bausteine des Internets HTTP, HTML und REST. Im Unterschied zu Firewalls und Intrusion Systeme, sind diese Internet Protokolle (auf welchen alle Web-Applikationen basieren) wesentlicher komplexer.

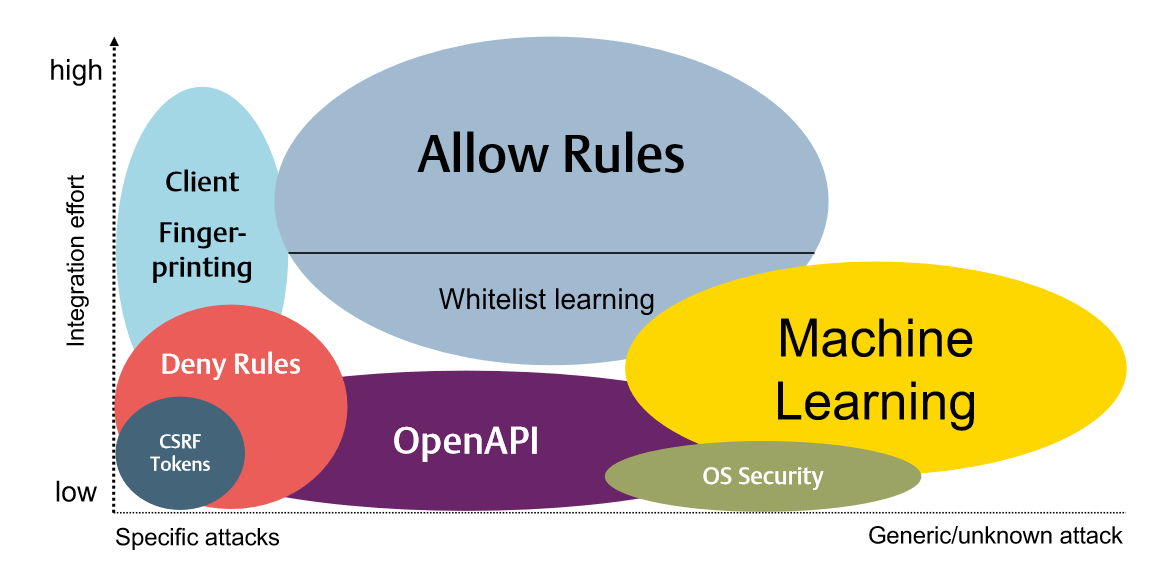

Schutzmassnahmen auf Stufe Protocol und Application Layer. Der Einsatzzweck einer WAF liegt primär beim Web-Traffic auf HTML (JSON, XML). Dabei wird der Traffic aus dem Internet mit der WAF nach innen ins System überwacht. Das ICAP Filtering der WAF kann einen normalen Traffic durchlassen und eine Anomalie bei Bedarf über einen Virenscanner umleiten und prüfen lassen. WAF macht auch Access Control, es findet also eine erste grobe Zugriffkontrolle statt. Dazu werden verschiedenen Techniken zur «Attack Prevention» angewendet.

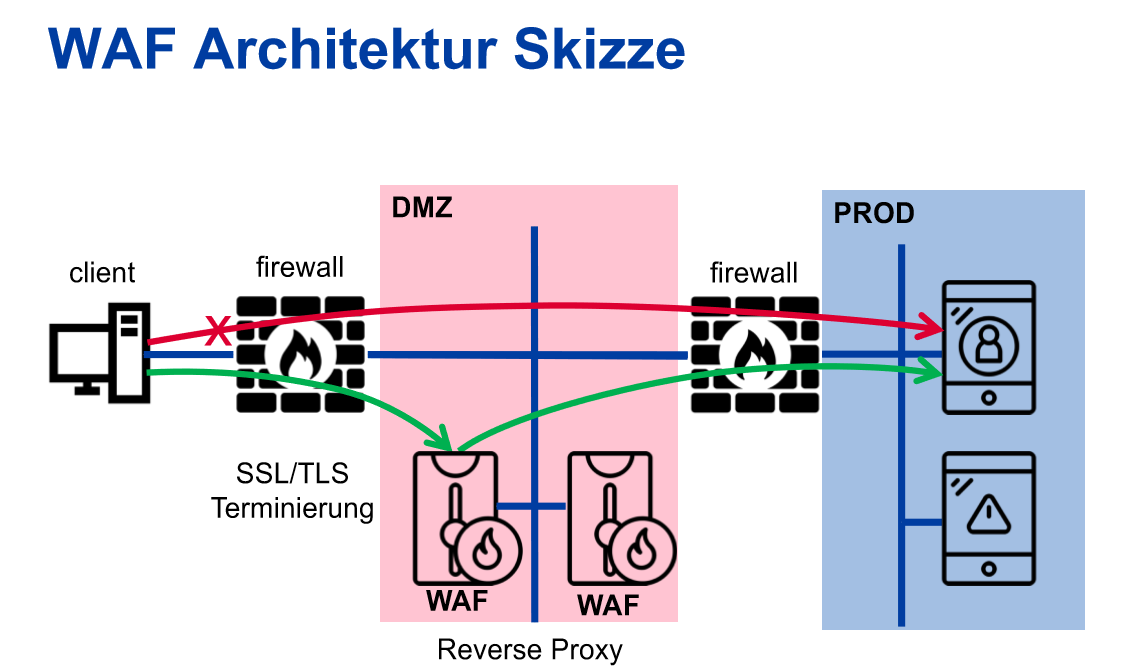

Wie wird WAF positioniert. Die Inspektion (SSL/TLS Terminierung) findet immer auf einer WAF statt und damit werden Risiken (vgl. Top Risk Ranking unten) bereits früh minimiert.

Wie wird WAF positioniert. Die Inspektion (SSL/TLS Terminierung) findet immer auf einer WAF statt und damit werden Risiken (vgl. Top Risk Ranking unten) bereits früh minimiert.

WAF Top Risk Ranking: Injection – Broker Authentication – Sensitive Data Exposure – XML External Entities (XXE) – Broken Access Control – Security Misconfiguration – Cross-Site Script (XSS) …

WAF Top Risk Ranking: Injection – Broker Authentication – Sensitive Data Exposure – XML External Entities (XXE) – Broken Access Control – Security Misconfiguration – Cross-Site Script (XSS) …

Nebst einem neuen technischen Standard ist REST API primär ein Paradigmenwechsel. Der klassische Client-Server Ansatz wird durch einen Client-Resource Ansatz abgelöst und damit ein Monolith zu einem modularisierten Modell transformiert. Resource sind nicht User, sondern Abstraktionen eines Objektes wie z.B. eines Warenkorbes, Fotos oder einer Linksammlung. Bei REST API wird die Sicherheit zwischen Client und einer Resource definiert. Sogenannte REST Security – API Keys bilden dazu die Basis und sind nichts anderes als eine Art Passwörter.

Dies läuft so, dass ich mich z.B. für ein Interface (Webpage) anmelden muss. In einer Antwort vom Server erhalte ich einen «Client Secret» und werde damit autorisiert. So wird verhindert, dass Sessions nicht einfach durch einen Betrüger übernommen werden können. Nebst der Autorisierung ist jedoch die Authentifizierung ergänzend notwendig. Mit OAuth2-Technologie kann die Authentisierung und Autorisierung in zwei verschiedene Systeme verlagert werden. Entsprechend wird die Anwendung für den User vereinfacht. Das gleiche Login (z.B. Facebook) auf verschiedenen Webseiten wird damit erst ermöglicht. Dieses Verfahren wird vor allem bei mobilen Applikationen eingesetzt.

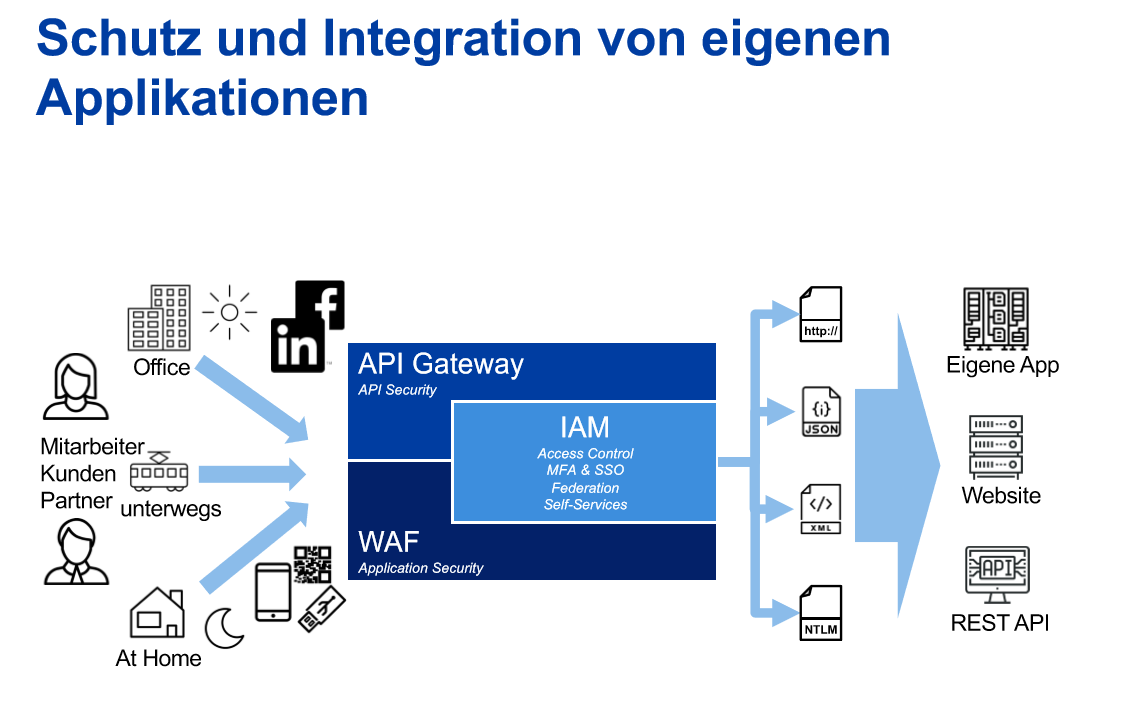

Schutzmassnahmen auf Stufe Protocol und Application Layer. Es ist die gleiche Art von Protokoll wie WAF, wird jedoch auf eine andere Art angewendet. Der Einsatzzweck wird meistens in Kombination von URL und JSON eingesetzt. Die Funktionen einer API Gateway werden nach zwei unterschiedlichen Anwendungsperspektiven unterteilt. Edge Gateway: Routing Security, Monetizsation und Developter Gateway: Design und API Development. Open API bildet die Spezifikation um REST API aus diesen Perspektiven formal zu beschreiben. In diesem Zusammenhang wird der Begriff «Swaggler» angewendet, ein Tool zur einfacheren Implementierung von Open API.

Schutzmassnahmen auf der Matrixstufe Mensch (Human). Identity Management (IDM) ist ein «Access Control» Prozess im Bereich Applikationssicherheit. Verschiedenen Prozessschritte werden in einem Zusammenspiel von mehreren Komponenten durchlaufen. Am einfachsten greifbar und erklärbar für jedermann wird dieser mit dem Vergleich der Flughafensicherheit. Beginnend bei der Passkontrolle (Auth) über den Security Scanner (Validierung) durch physischen Handgepäckkontrolle (Filterung) bis zum sicheren Boarding (Zugang) wird der IDM-Prozess durchlaufen. Im Zentrum des IDM steht also die Authentisierung. Die Verifikation, dass ein User wirklich der ist, der er zu sein behauptet. Unterstützende IDM-Funktionen sind Registrierungsprozesse und Self Services für eine einfache User Experience. Mittels ID Propagation, werden ID’s so aufbereitet, dass der User auch auf anderen Applikationen einfach erkannt wird. Dem ID Provider als Herausgeber der ID nimmt eine zentrale Rolle ein, indem dieser den User als authentisch bestätigt.

Digital Identity: Mit digitalen Identitäten kann die Anwendung für einen Enduser (Kunden) je Anwendungsfall weiter vereinfacht werden. Damit wird die Customer Experience auf einer Webseite massiv erhöht. Das System schaut sich den Kontext des Benutzers an. Ist dieser eindeutig, kann der Kunde sehr einfach Services nutzen. Ist das System nicht sicher, ob der Kunde im richtigen Kontext ist, kann eine zusätzliche Sicherheit mit einem zweiten Faktor (z.B. Geldüberweisungen im E-Banking) eingeholt werden. Ein weiteres Beispiel ist die Verknüpfung von Social Logins (Facebook, Twitter, Google) als ID-Mittel für verschiedene Anwendungen.

Als Nicht-Techniker, fasse ich den Nachmittag für euch aus Kunden- und Laiensicht zusammen. Ich als Enduser und Kunde will 7×24 und über diverse Multi-Channels jederzeit und überall auf Services und damit Systeme (z.B. E-Banking) zugreifen. Die Vielfalt der beschriebenen Technologien ermöglichen es, diese für den Kunden bereits als Selbstverständlichkeit betrachtete, Flexibilität (Must-have, in einer optimalen User Experience im Alltag zu erleben. API Gateway, WAF und IAM Technologien ermöglich uns die unendliche Freiheit und Skalierbarkeit im WWW.

Was sind die neusten Trends im Countermeasure der Selbstverteidigung. Zero Trust Architektur. Die alte Verteidigung der ganzen Burg (Systemlandschaft) wird aufgebrochen. Neu wird nicht mehr die ganze «Burg» geschützt, sondern jedes einzelne Objekt (Resource) in der Burg. Dieses Verfahren ist sehr aufwendig. Daher etablieren sich Microsegmentation Methodiken, bei welchen beide Mentalitäten der Burg und der einzelnen Ressourcen kombiniert werden. Bildlich werden anstelle der ganzen Burg oder einzelner Objekte bestimmte Bereiche der Burg als Cluster gesichert. Einzelne Ressourcen werden mit Object Security signiert.

In 5-10 Jahren wird Quantum Computer Threats Realität. Daten werden bereits heute aufgezeichnet, mit Quantum wird die Entschlüsselung davon in naher Zukunft möglich sein…!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.