Cyber-Defence and Modern Warfare

Juli 16, 2020

Am letzten Kurstag des CAS Digital Risk Management 2020 stehen zwei gegensätzliche Themen auf der Agenda. Cyber-Krieg und Digital Peace. Thomas Bögli, Chef Cyber-Defence der Armee, übernimmt die Thematik Krieg. In seinem halbtägigen Modul geht er auf Trends, Cyber-Bedrohungen, moderne Kriegsführung und die Cyber-Strategie der Schweiz und der Armee ein. Im Nachmittagsmodul referiert Ladina Caduff, Director Government Affairs bei Microsoft, über Digital Peace. Sie ist der Überraschungsgast im diesjährigen CAS.

Der folgende Artikel greift das Thema der modernen Kriegsführung und der Cyber-Strategie der Schweiz auf Grundlage der Ausführungen von Thomas Bögli auf und verweist auf die Blogs der Vorjahre, wo weitere spannende Aspekte aus dem Unterricht mit Thomas Bögli dargelegt sind.

Das klassische Bild des Kriegs ist jenes der militärischen Konfrontation zwischen Staaten mit kinetischen Waffen. Der Angreifer ist bekannt. Start und Ende des Angriffs sind wahrnehmbar. Das Schlachtfeld lässt sich geografisch verorten.

Im Zeitalter der Digitalisierung und des Internets entstehen ganz neue Formen der Kriegsführung. Besonders deutlich wurde dies am Beispiel von Stuxnet, einem Computerwurm, mit dem es den amerikanischen und israelischen Angreifern 2010 gelang, die Zentrifugen der iranischen Urananreicherungsanlage zunächst zu stören und am Ende zu zerstören. Ein anderes Beispiel ist die Vorgehensweise von Russland bei der Annexion der Krim in 2014. Das systematische und konstante Leugnen der Präsenz russischer Truppen auf der Krim, die Beeinflussung der Medien durch Falschinformationen und die Propaganda stifteten Verwirrung und führten dazu, dass die Situation nicht auf Anhieb richtig eingeordnet werden konnte. Dieses Beispiel verdeutlicht, dass auch Information zum Angriffsziel und Mittel in modernen Kriegen werden kann.

Bezeichnungen wie Informationskrieg und Cyberkrieg beziehen sich auf Kriege ohne Schlachtfeld und ohne Heer. Bei Cyberangriffe kommt der Gegner zudem nicht aus seiner Deckung heraus. Man kann nicht genau sagen, woher der Angriff kommt und wer genau die Akteure sind. Cyberangriffe können lange unsichtbar bleiben, selbst wenn dabei bereits viele Systeme kompromittiert wurden. Der Cyberkrieg gehorcht anderen Regeln als konventionelle Kriege.

Deshalb wurden der Cyber-Raum und der Informationsraum zu den neuen Dimensionen der Kriegsführung erklärt. Sie ergänzen die klassischen Operationsräume Boden, Luft, See und Weltraum.

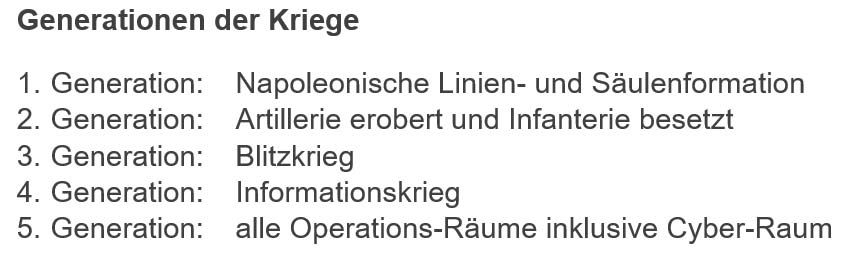

Gemäss Thomas Bögli lässt sich der Informationskrieg als 4. Generation der Kriegsführung einordnen. Der Cyberkrieg hingegen wird zur 5. Generation der Kriege gezählt.

Moderne Kriegsführung kann sich in allen Operationsräumen gleichzeitig abspielen. Oft wird hierfür der Begriff der “hybriden Kriegsführung” verwendet. Dabei können Angriffe ganz unterschiedliche Formen annehmen: eine Truppenbewegung an der Grenze eines Nachbarstaates, Luftraumverletzungen oder aggressive Militärmanöver zur Einschüchterung, mediale Desinformationskampagnen zur Stiftung von Verwirrung, Cyberattacken z.B. auf kritische Infrastruktur, um Schaden oder Chaos anzurichten.

Zur modernen Kriegsführung gehört auch, dass das Gewaltpotenzial sowohl von staatlichen wie auch nicht staatlichen Akteuren ausgehen kann. Letztere können im Auftrag von Staaten oder eigenständig agieren. Es gibt unter Umständen keine definierten Fronten mehr. Dezentralisierte Ansätze kommen zum Zug, wobei zivile wie auch militärische Mitteln zum Einsatz kommen können, um ein Land zu schwächen oder sein Verhalten zu beeinflussen. Das Ziel eines Angriffs kann auch darauf ausgerichtet sein, die Gesellschaft zu erschöpfen.

Hinzu kommt, dass eine neue Generation von Waffensystemen zum Einsatz gelangt. Hierzu zählen beispielsweise Strahlenwaffen, die mit gebündelter Energie militärische Ziele ausser Funktion setzen können, oder Kampfroboter und unbemannte Drohnen. Die Entwicklungen im Bereich der künstlichen Intelligenz und die Vernetzung der Dinge treibt auch die Weiterentwicklung von Waffensystemen voran und haben das Potenzial, dass “Schlachtfeld” der Zukunft weiter und fundamental zu verändern.

Das Risiko, Opfer von einem Cyberkrieg zu werden, nimmt zu. Auch die Schweiz ist anfällig für Cyberangriffe. Verletzlich ist u.a. ihre kritische Infrastruktur, zu der die Energieversorgung, Kommunikation, Logistik und der Verkehr gehören.

Der Blick auf die Entwicklung der Bedrohungen im Cyber-Raum zeigt einen deutlichen Anstieg der Anzahl Angriffe. Demgegenüber bleiben die Barrieren für Angreifer auf konstantem Niveau. Die Detektion von Cyberangriffen ist und bleibt gemäss Thomas Bögli eine grosse Herausforderung. Die Wahrscheinlichkeit erwischt zu werden, ist klein. Angreifer bleiben dadurch in der Anonymität, was wiederum die Angriffshemmungen senkt.

Cyberangriffe treten nicht nur häufiger auf, sondern werden komplexer, präziser und intensiver. Es findet gewissermassen eine Professionalisierung statt.

Darüber hinaus steigt mit der zunehmenden Digitalisierung und Vernetzung der Dinge auch die Gefahr, dass Sicherheitslücken ausgenutzt werden, um in fremde Betriebssysteme einzudringen. Die Kenntnisse über Sicherheitslücken und die entsprechenden Exploits dazu sind die “Munition” im Cyberkrieg.

Als Reaktion auf das steigende Risiko investieren Staaten zunehmend mehr finanzielle Mittel zum Schutz und zur aktiven Abwehr von Cyber-Bedrohungen. Dies gilt auch für die Schweiz.

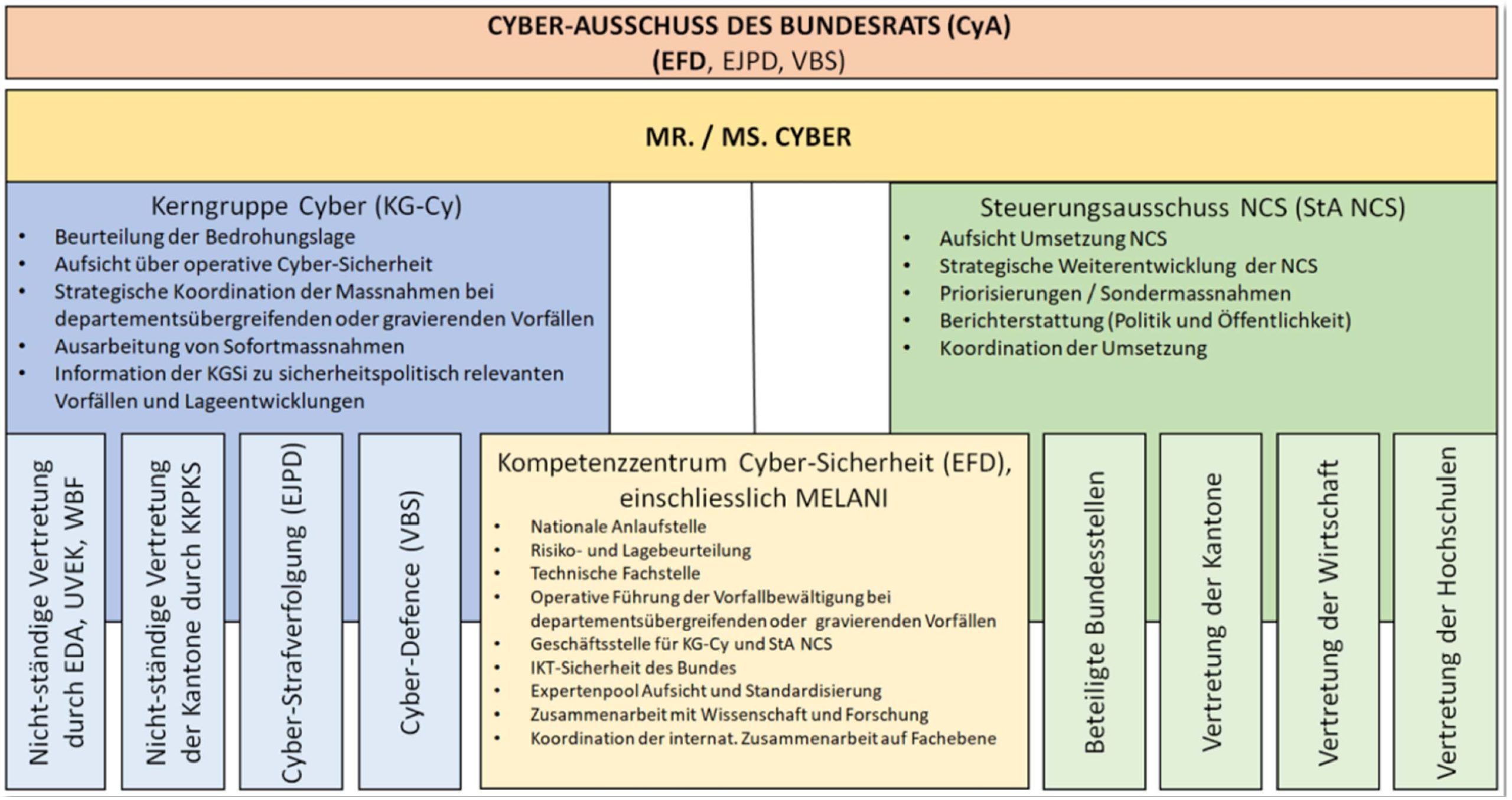

Die Schweiz verfügt über eine “Nationale Strategie zum Schutz der Schweiz vor Cyberrisiken 2018-2022“. Kurz auch NCS genannt. Der Bundesrat hat die Organisation mit Bezug auf die Umsetzung dieser nationalen Cyber-Strategie (NCS), wie in der folgenden Abbildung veranschaulicht, definiert.

Zu den wesentlichen Bereichen dieser Organisation gehören:

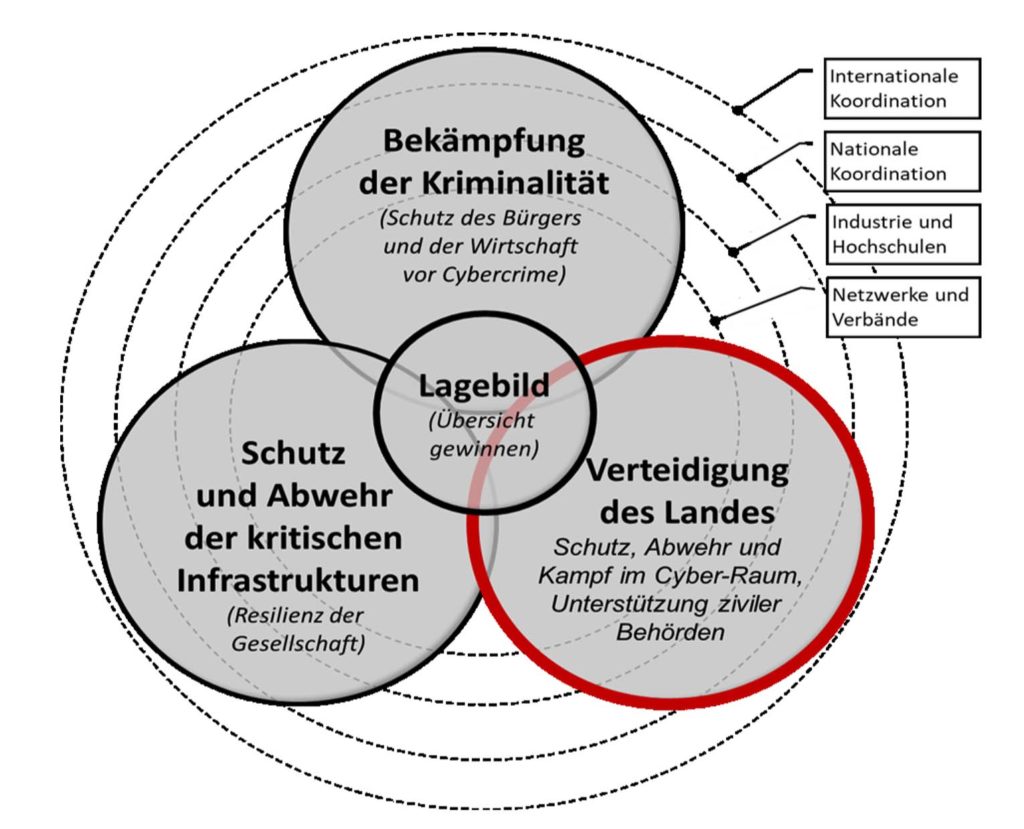

Dem Bereich Cyber-Defense (VBS) kommt bei grossangelegten und gezielten Cyberangriffen gegen die Schweiz eine besondere Rolle zu. Er ist für die Massnahmen, die zur Verteidigung kritischer Systeme und zur Abwehr von Angriffen im Cyber-Raum über alle Lagen (also bis zu Konflikt- und Kriegszeiten) dienen, zuständig. Bei Angriffen können in Abstimmung mit den relevanten Fachbehörden nötigenfalls auch aktive Gegenmassnahmen ergriffen werden. Die rechtlichen Grundlagen dafür sind im Nachrichtendienstgesetz und im Militärgesetz verankert.

Im “Aktionsplan für Cyber-Defense” hat das VBS die Roadmap für den Aufbau der Cyber-Defense festgelegt und die Aufträge an die verschiedenen Stellen (inkl. Armee) definiert. Zum Aktionsplan gehören:

Der Aufbau eines Cyber-Lehrgangs im Rahmen der Rekrutenschule sowie der Aufbau eines Cyber-Trainings-Centers (CTC) bis 2022 durch die Schweizer Armee sind ein Ausfluss aus diesem Aktionsplan des VBS.

Die NATO organisiert jährlich ein Übungsmanöver, um Cyber-Defense-Experten und ihre Fähigkeiten bei der Verteidigung von IT-Systemen und kritischer Infrastruktur unter Beweis zu stellen.

Der Schwerpunkt dieser Übungen liegt auf realistischen Szenarien, Spitzentechnologien und der Simulation des Cyber-Vorfalls in seiner gesamten Komplexität. Diese Übungsmanöver der NATO sind bekannt unter dem Namen “Locked Shields” und sind intensiv, aufregend, kompetitiv und sind für die Teilnehmer äusserst lehrreich. Erstaunlich, dass in der Schweiz kaum darüber berichtete wird.

Die Grundlage für das Manöver Locked Shields 2019 sah wie folg aus:

“Im Auftrag einer ausländischen Macht ist eine Hackergruppe in die Steuerungssoftware eines Kernkraftwerks eingedrungen. Nun übernehmen sie die Kontrolle über die Anlage. Sie versuchen einen Stromausfall auszulösen. Gleichzeitig streuen die Angreifer Gerüchte auf Facebook. Sie wollen die Bevölkerung verunsichern und die Panik, die bereits um sich greift, noch weiter schüren. Während die Behörden sich noch bemühen, die Falschinformationen richtig zu stellen, übernehmen die Angreifer die Steuerung eines Wasserwerks. Dort wird das Trinkwasser mit Chlor desinfiziert. Ganz langsam wird die Zufuhr der Chemikalien erhöht. Die Bevölkerung soll vergiftet werden …”

Diese NATO-Übung wurde von Estland aus koordiniert. Estland übernahm dabei die Rolle des Red-Teams (Angreifer). Insgesamt rund 30 Nationen nahmen an dieser Übung teil und waren in der Rolle des Blue-Teams (Defence) aktiv. Dabei ging das französische Cyber-Defence-Team als Sieger hervor.

Eine eindrückliche Übungsanlage und grossartige Möglichkeit die Disziplin Cyber-Defence und die Expertise darin voranzutreiben (siehe auch Locked Shields 2019 und Locked Shields 2018).

Vielen herzlichen Dank Thomas Bögli für die interessanten Einsichten, die humorvollen Ausführungen und den spannenden Dialog. Wäre schön und zugleich beruhigend, die Schweiz nach vollständiger Umsetzung des “Aktionsplans für Cyber-Defence” unter den Bestplazierten an dieser oder ähnlichen Übungsanlagen zu wissen.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.