CAS Blockchain Economy – Digital Identity

März 14, 2019

Identity: The fact of being who or what a person or thing is

Die Blockchain ersetzt Trust durch Technologie. Deshalb wird die Blockchain oft auch Trust Machine genannt. Die Blockchain ist eine dezentrale Datenstruktur, die durch kryptografische Signaturen und Hash-Codes Eigenschaften der Unveränderbarkeit und Nachvollziehbarkeit garantiert. Ein wesentlicher Grund für den Erfolg der Blockchain ist, dass sie wirtschaftliche Transaktionen ermöglicht, ohne dass die Parteien sich kennen oder vertrauen müssen. Dies ist möglich, da die Blockchain folgende drei Eigenschaften in sich vereint:

Smart Contracts sind Programme, die autonom auf einer Blockchain vordefinierte Aufgaben ausführen. Sie sind Computerprotokolle, die Verträge abbilden oder überprüfen oder die Verhandlung oder Abwicklung eines Vertrags technisch unterstützen. Eine schriftliche Fixierung des Vertrages wird damit überflüssig. Smart Contracts bilden die Logik vertraglicher Regelungen technisch ab. Dadurch wird eine höhere Vertragssicherheit gegenüber traditionellem Vertragsrecht bei gleichzeitiger Reduktion der Transaktionskosten erreicht. Deshalb gelten sie auch als wichtiges Element für künftige Serviceangebote auf der Blockchain.

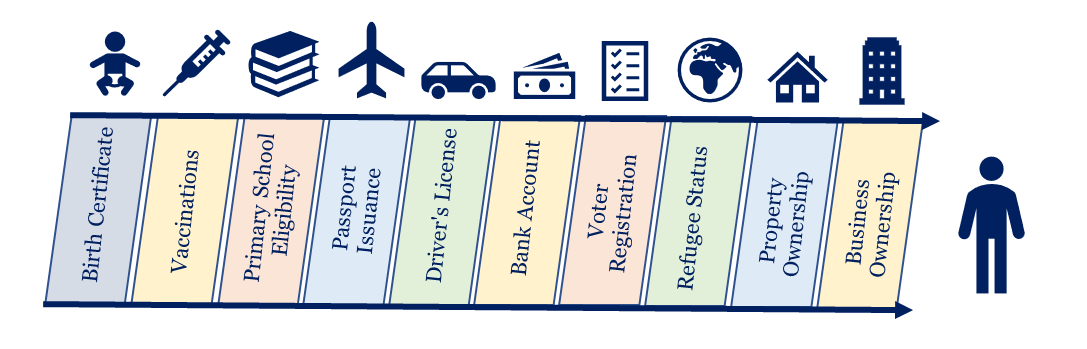

Mit einer digitalen Identität lassen sich Personen oder Objekte durch Computer eindeutig identifizieren. Reale Personen werden durch die digitale Identität in der virtuellen Welt repräsentiert. Für die digitale Identität lassen sich verschiedene Merkmale nutzen.

Während für eine Identität in der realen Welt Attribute zur Charakterisierung von Personen wie körperliche Merkmale oder persönliche Daten herangezogen werden, kommen für digitale Identitäten elektronisch prozessierbare Merkmale zum Einsatz.

Typische Merkmale einer realen Identität sind beispielsweise ein Fingerabdruck, ein Bild des Gesichts, die Irismerkmale des Auges, die Körpergröße, der Name, die Adresse oder der Geburtstag. Attribute einer digitalen Identität können ein Benutzername und ein Passwort, Chipkarten und Token oder biometrische Daten sein. Oft werden sowohl in der digitalen als auch in der realen Welt mehrere Merkmale miteinander kombiniert, um die eindeutige Identifizierung besser abzusichern.

Es können eine Chipkarte, ein Benutzernamen und ein Passwort gleichzeitig notwendig sein, um sich an einem System anzumelden oder Transaktionen durchzuführen. Ein Abgrenzungsmerkmal zwischen realen und digitalen Identitäten ist, dass bei digitalen Identitäten wesentlich größere externe Einfluss- und Manipulationsmöglichkeiten bestehen. Zudem können sich Personen oft problemlos mehrere digitale Identitäten gleichzeitig zulegen.

In einer vernetzten Welt, in der immer mehr Identitäten (Kunden, Communities, Special Interest Groups, Partner, aber auch Mitarbeiter), Geräte und Anwendungen von verschiedenen Standorten aus sicheren Zugriff auf Unternehmensdaten benötigen, ist Digitale Transformation längst keine Zukunftsmusik mehr, sondern bereits Realität.

Herkömmliche Lösungen für das Zugriffsmanagement sind mit diesen Herausforderungen aufgrund der großen Datenmenge und der -komplexität überfordert, liegt ihr Schwerpunkt doch auf der internen Sicherheit und mitarbeiterbezogenen Aktivitäten. Sie wurden für die Verwaltung der Identitäten einer festen Anzahl von Benutzern konzipiert, die eine bestimmte Zahl von Aufgaben erledigen

Gefragt sind ein klarer Plan und ein wirksames Instrumentarium für jeden Kanal und jedes Gerät, um anonyme Besucher in bekannte Benutzer zu verwandeln, eine einheitliche Sicht auf jeden Besucher über sämtliche Kontaktpunkte hinweg zu gewinnen und deren oft spezifischen Zugriff auf die Unternehmensdaten zu organisieren.

Das ist sicher leichter gesagt als getan. Vor allem große Multi-Marken-Unternehmen mit komplexen Strukturen und Datenbeständen, die getrennt voneinander in mehreren Abteilungen gelagert werden, werden sich hier schwer tun. Diese Lücken mit internen Ressourcen zu schließen, und Identitäten mittels individueller Lösungen zu verwalten oder bestehende Systeme in einem Standard-IAM-System „On-Premise“ zu konsolidieren, dürfte sich als äußerst aufwendig und kostspielig erweisen. Schließlich wurden die traditionellen Lösungen besonders im Hinblick auf Sicherheit entwickelt und bieten daher keinesfalls die erforderliche skalierbare und flexible Performance, um in einer modernen digitalen Welt konkurrenzfähig zu bleiben.

Neue Technologiekonzepte zeichnen sich durch vier wichtige Aspekte aus:

Wir unterscheiden zwischen vier grundlegenden Modellen:

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.