Being a Hacker for a day…

Mai 4, 2020

Wer wollte nicht mal für einen Tag zu den Bösen gehören und eine Bank überfallen oder in ein Gebäude einbrechen? Die Teilnehmer werden diese Aufgabe bequem von zuhause aus ausprobieren. Am heutigen Tag probieren die Teilnehmer verschiedene Angriffsmethoden aus und sehen, wie man sich als “Bösewicht” fühlt.

Um ohne Gefahren als Hacker agieren zu können, verwenden wir die Umgebung vom HACKING-LAB. Dies ist ein Sicherheitsportal für Cyber Security Lehrlinge und Professionals und stellt verschiedene virtuelle Spielwiesen bereit. Jede stellt ein Angriffsszenario mit unterschiedlichem Schwierigkeitsgrad dar. Zusätzlich erhalten registrierte Nutzer die nötigen Tools, um das Szenario erfolgreich meistern zu können. Das Portal existiert seit über 13 Jahren und erfreut sich steigender Beliebtheit, insbesondere auch beim VBS.

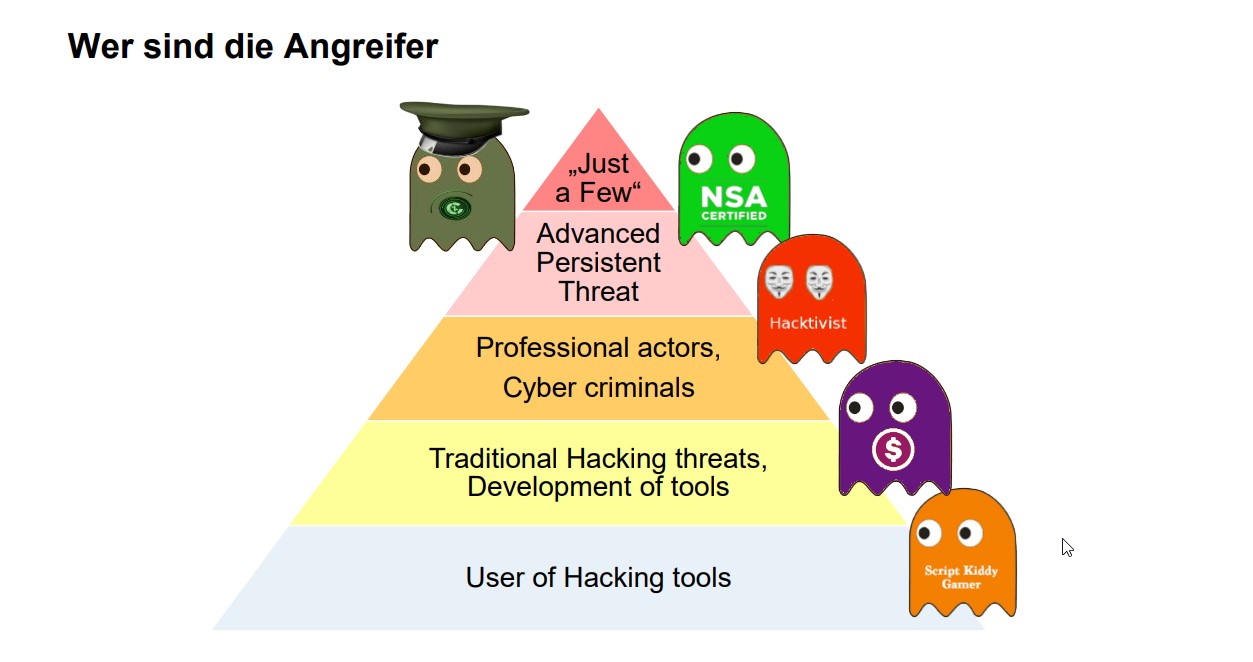

Geringste Gefahr geht von Skript-Kiddies aus. Sie sehen Spass, Neugier, Ruhm und Ehre als primäre Motivation an. Sie suchen Anerkennung und entsprechend wird der Erfolg auf einschlägigen Seiten präsentiert. Aber auch dort, wird jede Meldung zuerst verifiziert. Die Skript-Kiddies können jedoch mit einem Grundverständnis an digitaler Sicherheit in Schach gehalten werden. Die nachfolgende Grafik zeigt die möglichen Angreifer und ihre Motivation:

Compass Security, Ivan Bütler – Wer sind die Angreifer

Wird man Opfer einer Attacke, reicht das Wiederhersteller der Webseite nicht aus, da die Schwachstelle nach wie vor existiert. Somit muss man mit der IT, respektive mit dem Webseiten-Provider, den Angriff analysieren, Gegenmassnahmen identifizieren und installieren. Dies benötigt Zeit und bietet dem Angreifer die erneute Möglichkeit die Seite anzugreifen. Um grössere Schäden oder längere Kompromittierung-Zeiten zu verhindern, hilft folgende Vorbereitung:

Wird man trotz dieser Schutzmechanismen Opfer einer Attacke, stellt sich die zentrale Frage: Wie kann die Zeit bis zu einer Behebung der Schwachstelle verkürzt werden?

Nebst der Firewall, kommt hier oftmals eine Web Application Firewall (WAF) zum Einsatz. Diese ermöglicht oft die Schwachstelle, obwohl noch vorhanden, herauszufiltern. Gewisse Branchen (z.B. Kreditkarten Zahlungsabwicklung) schreiben eine solche WAF zwingend voraus. Dies bedeutet aber nicht, dass die Schwachstellen nicht behoben werden müssen. Die WAF soll einzig als 2nd Line of Defence dienen und die Zeit bis zur definitiven Schwachstellenbehebung zu überbrücken. Der Unterschied zwischen einer WAF und «normalen» Fire Wall (FW) liegt darin, dass die FW auf Netzwerkebene schützt und die WAF auf Applikationsebene.

Nebst der WAF sind auch klare Verantwortlichkeiten und das Know-How entscheidend, um die Analysezeit möglichst gering zu halten. Dies kann einerseits durch eine interne Fachstelle (permanent) oder durch involvieren von Cyber-Risk-Lösungs-Anbietern (temporär) erfolgen.

Dabei unterscheiden sich die Angriffsarten, je nach Schwachstelle. Ivan lehrt uns, zwischen direktem und indirektem Angriff zu unterscheiden. Den direkten Angriff unterteilt er nochmals in:

Die wichtigste Erkenntnis aus obigen Angriffsarten: Login und Password muss der User bestmöglich schützen und er soll ein Password wählen, das erhöhte Sicherheit bietet. Aber wirklich sicher ist erst eine 2-Factor Authentication!

OSINT steht für Open Source Intelligence. So gibt es verschiedene Webseiten, die eine Hilfestellung bieten, wenn jemand wissen möchte, ob er schon einmal «gehackt» wurde. «Have I been pwned?» zeigt an, wann, wo und von welchem Anbieter man schon mal Opfer eines Datenbetruges wurde. Aber umgekehrt erlaubt es auch dem Angreifer, Hashes von Passwörtern zu holen.

Beim indirekten Angriff zählt der Angreifer auf «Mithilfe» eines Mitarbeiters innerhalb der Organisation, die er angreifen will: Es muss ihm gelingen, diesen Mitarbeiter dazu zu bringen, eine Schad-Software innerhalb des Firmen-Netzwerkes zu installieren. Diese Malware verpackt der Angreifer in einem E-Mail Anhang und hofft, dass mindestens ein Mitarbeiter sie startet beim Öffnen des entsprechenden Anhangs. – Oft via Priviledge Escalation gelingt es schlussendlich dem Angreifer eine sog. Backdoor zu installieren, die es ihm ermöglicht, Command & Control Funktionen von seinem eigenen PC oder Bot-Net ausserhalb der Firma auszuführen (auch C&C oder C2 genannt). Er kann dann nach belieben Schaden anrichten, vom DDOS über Malware, Datenklau und insbesondere auch Datenverschlüsselung. Das letztere ist bekanntlich die viel gefürchtete Randsom-Attacke.

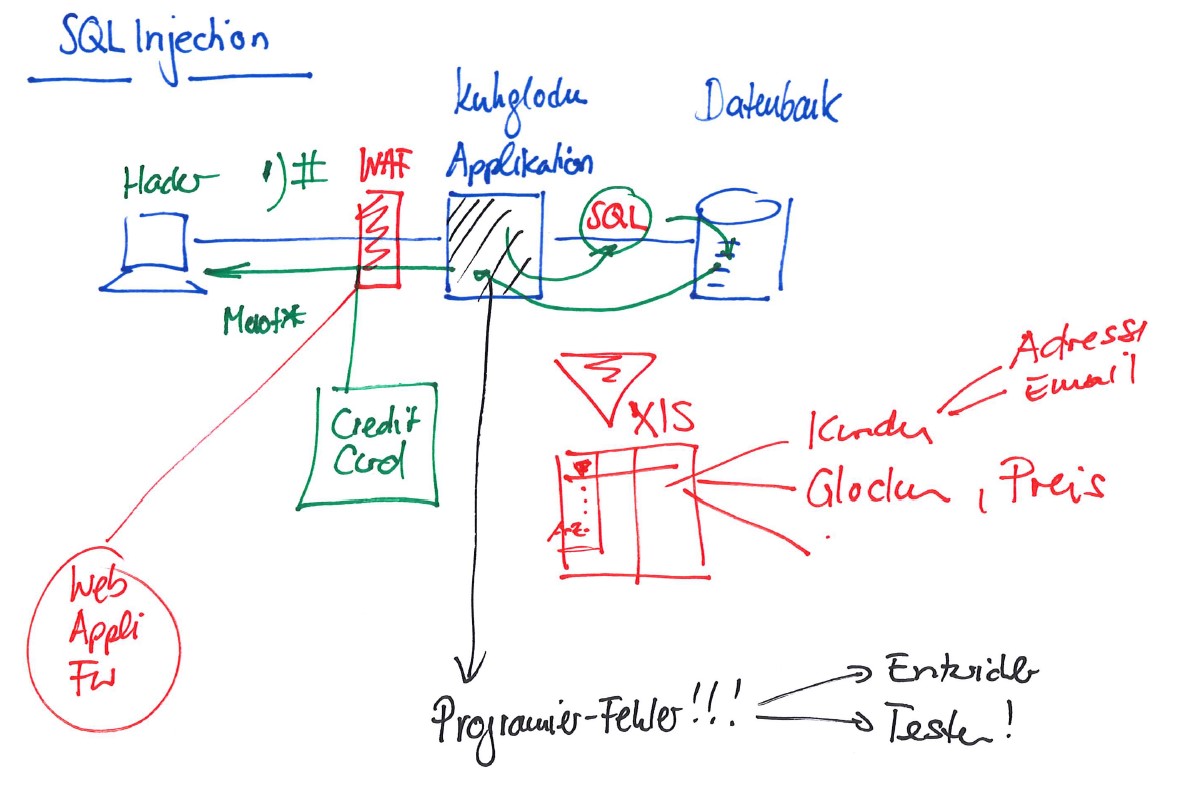

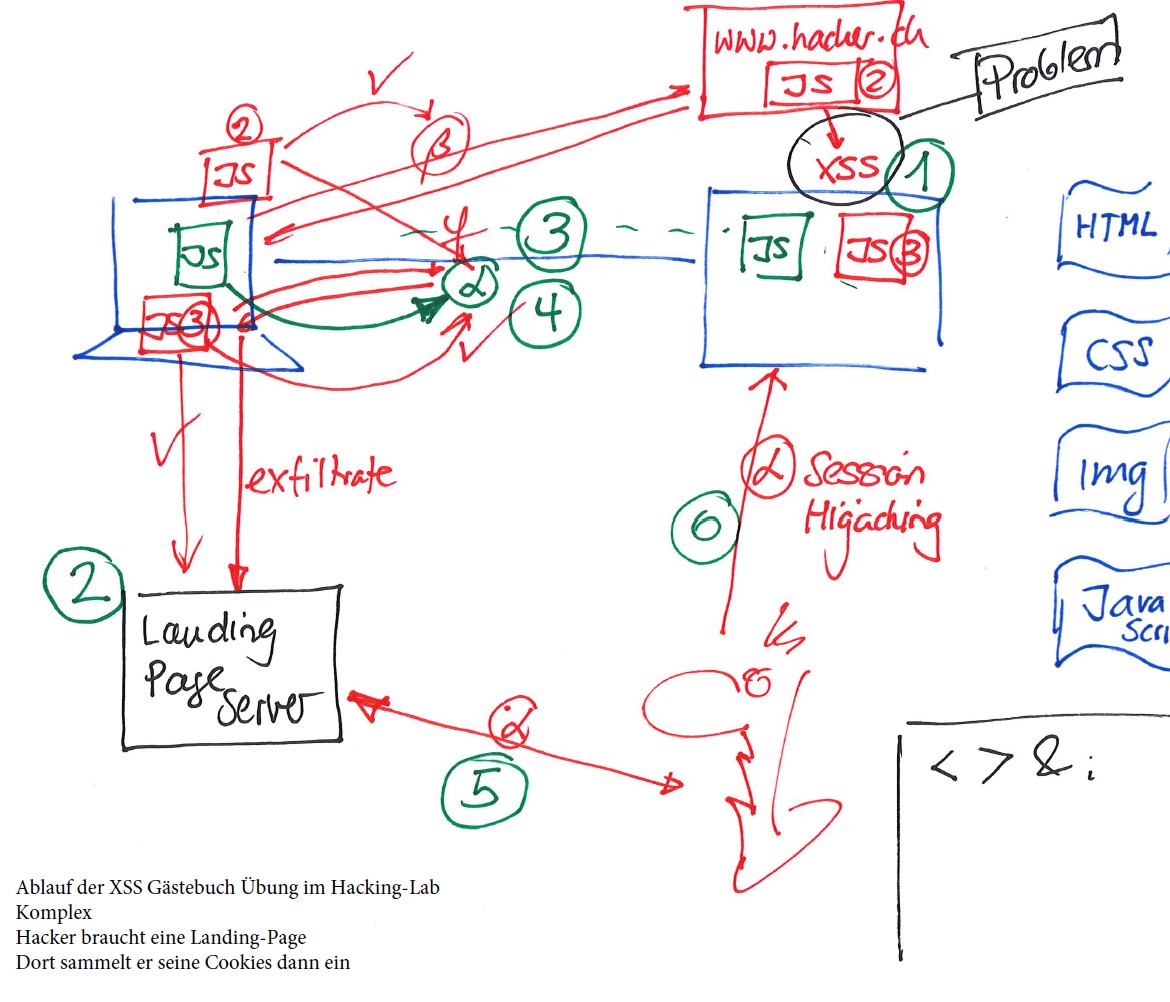

Verschiedene Angriffsarten durften wir im Kuhglocken-Shop direkt ausprobieren, so auch die SQL Injection und den Cross Site Scripting (XSS). – OWASP, ein OSINT Projekt, führt diese beiden Angriffsarten in ihrer letzten offiziellen Tabelle der Top Ten Web-Application Security Risks von 2017 an erster, bzw. 7. Stelle auf. Und hier noch zur Erinnerung, 95% aller Angriffsarten zielen auf die Web-Applikationen.

Compass Security, Ivan Bütler – Wie ein Hacker mittels SQL-Injection Kundendaten im Kuhglockenshop stiehlt

Bei beiden eben erwähnten Angriffsarten geht es im Prinzip um das Gleiche: Erbeuten von User Zugangsdaten (Login/PW) um dann mit den Privilegien dieser User Ware oder Dienste auf der entsprechenden Applikation zu erbeuten oder Kreditkarten-Daten der User zu stehlen.

Ein Schutz vor Diebstahl von Zugangsdaten mittels SQL Injection ist einerseits das Abspeichern von Passwörtern als Hash von Passwort mit Salzwert. Anderseits stellen geschulte Programmier sicher, dass User Inputs in einem Blog, keine gefährlichen Sonderzeichen direkt als Commands interpretieren: HTML-Entities heisst hier das Zauberwort, mittels dessen Sonderzeichen «übersetzt» werden. So wird z.B. aus «<» ein «<» und somit können von aussen keine Commands mehr ausgeführt werden.

Compass Security, Ivan Bütler – Ablauf eines XSS Angriffes

Verschiedene Angriffsarten sind in folgenden Blogs detaillierter beschrieben:

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.