Bedrohungslage Schweiz

Februar 20, 2017

Aus dem Unterricht des CAS Digital Risk Management zum Thema „Cybercrime“ mit Dr. Serge Droz berichtet Robert Beer.

Inhaltsübersicht:

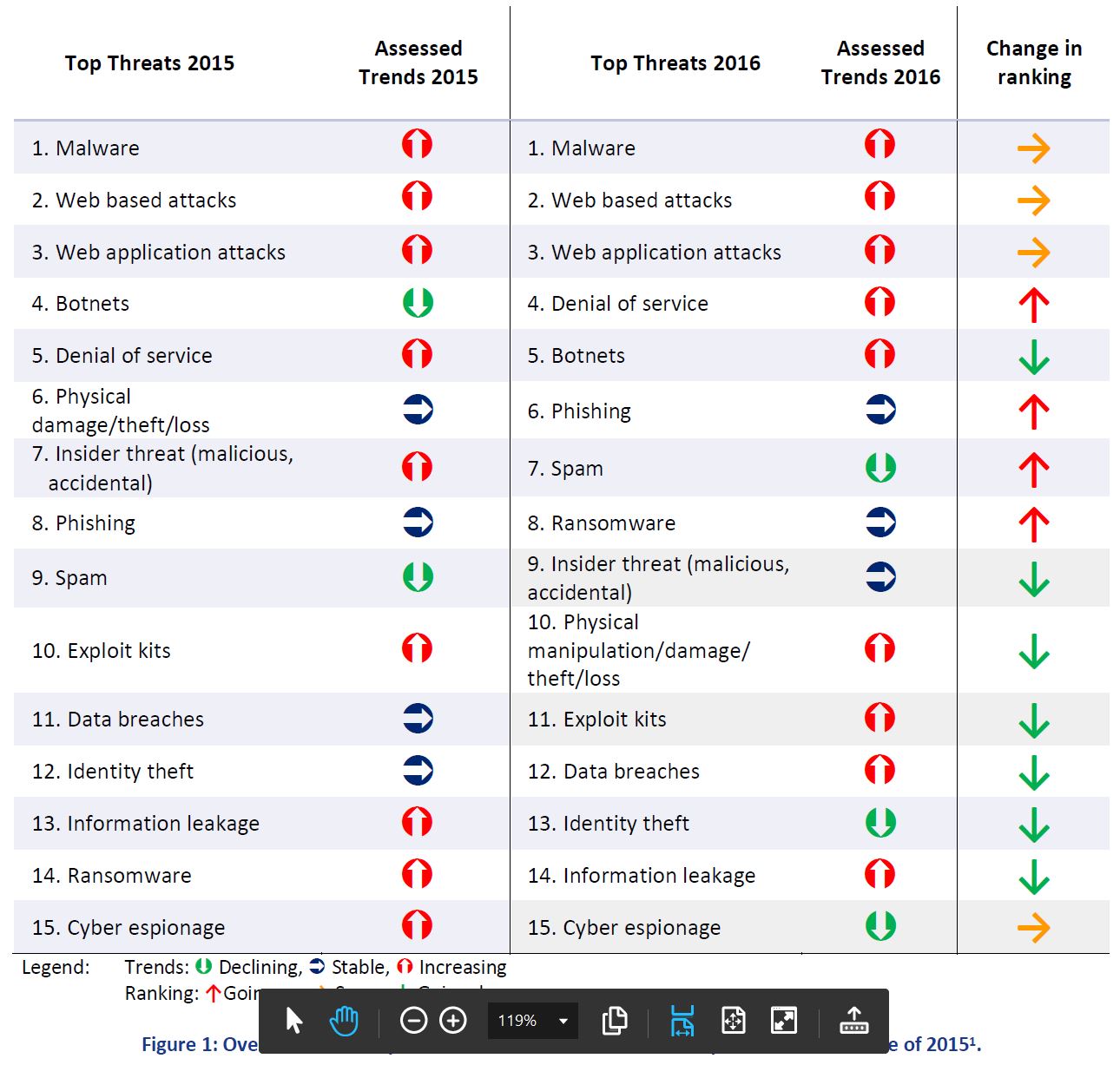

Dr. Droz beginnt mit einer Übersicht über die Bedrohungslage 2014 vs. 2013 von der ENISA. Hier die brandneue Version 2016 vs. 2015:

Malware ist also schon seit vier Jahren Spitzernreiter (2013 noch bezeichnet als “Malicious code: Worms/Trojans “) und gewinnt stetig weiter an Bedeutung.

Malware ist also schon seit vier Jahren Spitzernreiter (2013 noch bezeichnet als “Malicious code: Worms/Trojans “) und gewinnt stetig weiter an Bedeutung.

Bezüglich Bedrohungslage erfahren wir mehr über die Akteure. Obwohl die Grenzen zwischen ihnen fliessend sind, kann man die Akteure grob in vier Gruppen einteilen.

Vorgehensweisen der Täter:

Exkurs: Betreiber von gehackten Webseiten erhalten von SWITCH eine entsprechende Mitteilung und 24h Zeit sich um die Angelegenheit zu kümmern, sonst wird die Website abgeschaltet. Dies hat mitunter auch dazu geführt, dass Drive-by-Attacken durch gehackte Websites in Schweiz abgenommen haben. Gesetzliche Grundlage für diese Massnahme ist Art. 15 der Verordnung über die Internet-Domains (SR 784.104.2).

Um Attacken im Web (z.B. DDoS) hat sich ein regelrechter Markt entwickelt, inklusive Werbevideos, AGBs und Produktsupport.

Wichtigste Business Cases im Internet / Hacking:

Take home message: Der Internet-Untergrund ist heute eine dienstleistungsorientierte Marktwirtschaft mit diversen Akteuren.

Bei Angriffen arbeiten Staaten auch mit Cyber-Kriminellen zusammen, die die „Drecksarbeit“ machen. Beispiel Diebstahl von Kundendaten CD’s bei Banken, die von Staaten wie Deutschland gekauft werden.

Take home message: Die Unterscheidung zwischen verschiedenen Akteuren (Hacktivisten, Organisiertem Verbrechen, staatlicher Spionage) wird zunehmend aufgeweicht. Es ist kaum herauszufinden, wer am Ende dahintersteckt.

Es entstehen neue Gefahrenquellen durch neue Technologien – So lässt sich z.B. mit vernetzen Geräten, Stichwort Internet of Things (IoT), eine neue Generation von Botnets schaffen, die für DDoS Attacken missbraucht werden können. Denn während für Betriebssysteme von PCs oder Macs regelmässig Updates erscheinen, kümmert sich kaum jemand um andere Geräte wie Drucker, Kühlschränke oder Glühbirnen, die ebenfalls ans Netz angebunden sind.

Botnetze variieren in der Grösse -> von 100 bis 20’000’000 angeschlossene Units – und sind die Grundlage fast aller Cyber-Crime Aktivitäten! Bot-Netzer können einfach und bedarfsorientiert gemietet werden.

Bei den Risiken sind die Grenzen der einzelnen Faktoren fliessend. Datenverluste oder physische Gefahren können z.B. direkte Schadenersatzforderungen zur Folgen haben oder zu einem Reputationsschaden führen. Dr. Serge Droz hat folgende Risiken exemplarisch aufgeführt:

Gefühlte Hauptbedrohung für Einzelpersonen:

Tipp: “Crashplan” für Backup verwenden. CHF 5 pro Monat. Mehr Tipps: http://chip.de/download/39018_Backup-Software/

Cloud-Lösungen aus Sicherheitssicht:

Sind mit Abstand am sichersten und günstigsten! Die Angst vor den Cloud-Anbietern ist primär politisch bedingt. Bei einer grossen Cloud-Lösung kümmern sich 500 Engineers um Sicherheit. Daher lohnt es sich für eine KMU das ganze Office und die Datenhaltung in Cloud abzuwickeln -> weniger Probleme, funktioniert, günstig, sicher!!!

Spam: 80-90% des Spams ist heutzutage von gehackten E-Mail Konten verschickt. Wer sich nicht genügend um die Sicherheit seiner IT-Struktur kümmert trägt also unbewusst zur Bedrohungslage bei.

Trends:

Grundsätzlich gilt: Make it expensive to get in! and Get security from pros!

Im Schadenfalls sollte man (wie vermutet) einen kühlen Kopf bewahren und überlegt handeln. Mit „Defense in Depth“ versteht man einen koordinierten Einsatz mehrerer Sicherheitsmassnahmen, um Datenbestände in einem Unternehmen zu schützen. Die Strategie basiert auf dem militärischen Prinzip, dass es für einen Feind schwieriger ist, ein komplexes und vielschichtiges Abwehrsystem zu überwinden als eine einzige Barriere. Das heisst also:

CERTs sind Teil der Governance. Definition (Patrick Kenis, Universität Tilburg): Governance is the use of institutions , structures of authority and collaboration to allocate resources and coordinate or control activity in society or the economy

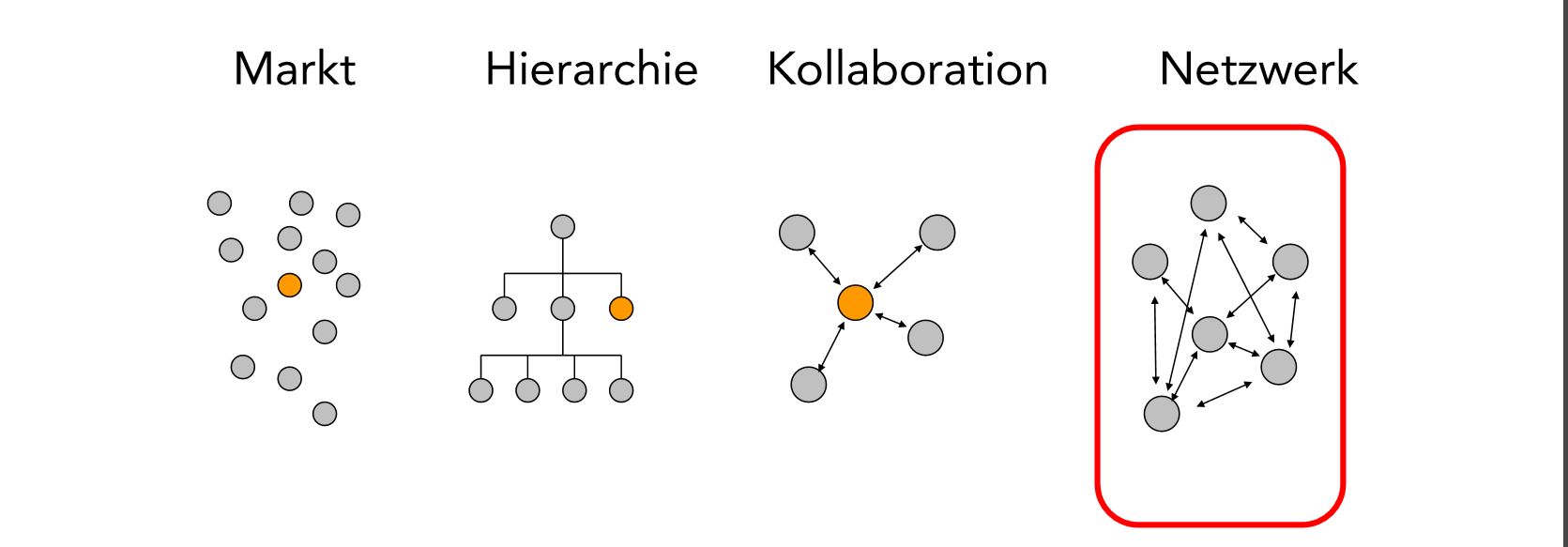

Formen der Governance: Aufgrund der Kompexität und der internaionalen Bedrohungslage haben sich Netzwerke als effektivstes Instrument erwiesen.

Net Netzwerke sind bei komplexen Problemen effizient, aber auch aufwändig und müssen gemanagt werden. Erfolgreiche Netzwerke haben ein klares Ziel und geniessen hohes Vertrauen.

Netzwerke sind bei komplexen Problemen effizient, aber auch aufwändig und müssen gemanagt werden. Erfolgreiche Netzwerke haben ein klares Ziel und geniessen hohes Vertrauen.

CERTs sollen auch als Netzwerke gelebt werden, um der Kompexität der Thematik gerecht zu werden. Angesichts der vielen Akteure und der technischen und sozialen Aspekte (Social Engineering) muss ein Security-Team auf vielfältige Bedrohungen reagieren können und auf dem neuesten Stand sein. Keine Chance im Alleingang!

Aufbau eines eigenen CERTs

Keine zwei CERTs sind gleich. Je nach Kunde sind die Risiken unterschiedlich:

Verschiedene Kunden – Verschiedene Risiken

Dabei ist es wichtig, von Anfang an klar festzuhalten, welche Dienste erbracht werden, welche nicht, und ob man sinnvollerweise CERT-Dienstleistungen einkauft.

Immer an Bord bei einem CERT: Management! Dazu fallweise interne Abteilungen, Dritte/Partner und sogar Kunden. Auch hier gilt: Ein Business-Plan und eine Roadmap helfen sowohl beim internen Vermarkten eines CERT als auch bei der Umsetzung.

Ressourcen:

FIRST: http://www.first.org/

Trusted-Introducer: http://ti.trusted-introducer.org/

TRANSITS: http://www.terena.org/activities/csirt-training/

ENISA: http://www.enisa.europa.eu/act/cert/support

—

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.