Aus dem Unterricht des CAS Risk Management zum Thema Cybercrime mit Dozent Dr. Serge Droz berichtet Student Sascha März:

Niemand scheint sicher im Cyberspace. Nahezu alle Mittel- und Grossunternehmen sind betroffen, und es werden immer mehr Private die den Cyberkriminellen zum Opfer fallen. Was manch einer kaum mitbekommt, ist für andere Alltag. Der Dozent, Dr. Serge Droz leitet ein Security Team bei der Open Source AG und ist im Vorstand eines Dachverbandes für Security. Ausserdem betreibt er Forschung für die Themen Cyber Security und Cybercrime. Er klärt die Studenten auf, was das Cybercrime Business ausmacht und was man tun kann, um sich zu schützen.

Der Morgen beginnt mit dem Thema Datendiebstahl, und zwar dem bisher grössten Datenklau bislang. Bekannt unter den Namen ‘Collection #1′ wurden E-Mail Adressen und Passwörter von Cyber-Kriminellen im grossen Stil ergaunert. Über 773 Mio. Personen sind betroffen. Jeder kann seine E-Mail Adresse(n) unter Have I Been Pwned (HIBP) überprüfen, ob die eigenen Zugangsdaten gestohlen wurden. Falls ja, sollte man seine Passwörter erneuern und idealerweise eine Software wie Keypass, sprich einen Passwort-Generator verwenden. Warum eine spezielle Software für ein “geheimes Passwort”? Weil ein 8-stelliges Passwort in weniger als 2h gehackt werden kann und daher wenig Sicherheit bietet. Fazit: Fast alle schützen sich unzureichend im Netz!

Wir tauchen ein, in die Thematiken der Vorlesung:

- Akteure und Bedrohungen

- Malware (e.g. Worms, Trojans)

- CERTs

Akteure und Bedrohungen

Nach der eindrücklichen Einleitung sind alle aufgefordert, sich in Gruppen zum Thema Akteure und Bedrohungen Gedanken zu machen. Outcome:

- Kritische Infrastrukturen

- Mitarbeiter einer Firma -> Schwachstelle Mensch

- Insider

Der ENISA Threat Report rankt jährlich die populärsten Cyber-Bedrohungen auf. Wie in den Vorjahren ist Malware unbestritten auf Platz 1 aller Cyber-Bedrohungen. Distributed Denial of Service (DDoS), Botnets, Databreaches und Information Leakages sind populärer geworden. Dafür weniger im Umlauf sind Spam sowie Randsomware. Ganz neu wird Cryptojacking in den Top 15 geführt:

Cybercrime – ENISA Threat Report 2018

Grundsätzlich ist aus dem Hacking ein enormes Business entstanden. Einerseits kann man einige Threats kaufen, andererseits versuchen Hacker ganz legal Sicherheitslücken in Systemen wie z.B. IOs, Windows, oder Android zu finden (sogenanntes ‘Exploiting’), um das grosse Geld zu machen. Hierfür stellt ZERODIUM regelmässig eine Übersicht vor, wobei die höchste Auszahlung für einen Remote Jail Break (RJB) über $2 Mio. betragen kann.

Verantwortliche Cybercrime Gruppierungen:

- Cyber Vandalen (e.g. Syrian Electronic Army)

- Kriminelle (e.g. Phishing)

- Staatliche Akteure

- Hackingteam verkauft Software zur Überwachung und Intrusion an Regierungen, Strafverfolgungsbehörden aber auch Unternehmen.

- Auch die Schweizer Regierung hat bereits einen Staatstrojaner gekauft.

- Saudi Arabien hat auch Israelische (NSO Gruppe) Spionage-Software im Einsatz. Diese war sehr wahrscheinlich im Fall Khashoggi im Einsatz.

Fragen aus der Klasse:

- Ist es verboten Sicherheitslücken zu hacken? Das Herstellen einer Software, die dazu dient Sicherheitslücken zu finden, ist nicht verboten, aber das Exportieren und Vertreiben ist nicht erlaubt ohne Genehmigung.

- Wie erkenne ich, ob eine Website gehackt wurde und schädlich ist? Es ist eigentlich nicht möglich festzustellen, ob eine Seite gehackt wurde. Das lässt sich nur aus dem Code herauslesen, der oft hunderttausende Zeilen lang ist. 60-70% aller Webseiten sind jedoch HTTPS (das ‘S’ steht für ‘secure’). Man sollte dennoch auf keinen Fall unbekannten Programmen Zugriff auf die Festplatte erlauben, da dies Schadware sein kann. Auch HTTPS sind nicht zu 100% sicher. Die meisten Viren erkennt man nicht sofort. Es dauert meist 1-2 Tage bis ein Virus üblicherweise aktiv wird. Ein Virus sieht zudem immer anders aus, auch wenn sie das gleiche anrichten.

Weitere Bedrohungen

- Exploitkids sind Softwareinfrastrukturen die benutzt werden, um auf grosser Skala PCs oder Telefone etc. zu hacken.

- Website-Sicherheitslücken werden von Hackern ausgenutzt, um Extra-Code auf die Webseite hochzuladen. Das Opfer geht auf die Web-Seite und Schadware wird auf dem Gerät installiert. Sicherheitslücken werden häufig über Plugins im Webbrowser (z.B. Adobe Acrobat PDF Viewer Plugin) oder Java ausgenutzt.

- Injections (i.e. code injections) können bereits für CHF 50 erworben werden und kommen mit AGBs. Falls die AGBs nicht eingehalten werden, kann der Hacker beispielsweise den erworbenen Code an einen Anti-Virus (AV) Hersteller weitergegeben und die “Investition” ist futsch. Ein cleverer Durchsetzungsmechanismus den Hacker gerne anwenden.

- Bulletproof Hosting / Datacenter. Hosting für Kriminelle.

Bekannte Fälle aus der Szene

- Dimitry Fedotov ist ein bekannter Fall eines gefallen Hackers. Er wurde zu 7 Jahren Gefängnis im Jahre 2013 verurteilt, weil er im Netz angeboten hat Systeme zu befallen, Anmeldeinformationen zu stehlen und Ziele auszuspionieren.

- Der Smiling Hacker wurde 2013 in Thailand verhaftet und zu 30 Jahren Haft verurteilt. Er war bekannt für das hacken von Regierungsseiten und besonders für das unterschlagen grosser Geldbeträge von Banken.

- Jewgeni Bogatschew ist der meist gesuchte Hacker der Welt. Das FBI hat 3 Mio auf ihn ausgesetzt. Er wohnt gemütlich am Schwarzen Meer in seiner Villa, ob er aktiv ist ist nicht bekannt. Die eigene Regierung (hier Russland) mischt sich nur ein, wenn sie selbst von einem Hack betroffen ist. Hacken im Ausland interessiert die Regierung nicht.

Ready for hacking?

Wenn man in die Infrastruktur und Software investiert hat, sowie ein Bullet Proof Hosting hat, kann man mit Cybercrime beginnen. Die bekanntesten Formen sind:

- Das grösste Business wird mit der Kreditkarte gemacht. 1 Kreditkarte kostet um die CHF 5.

- Konten

- Mules – Mittelsmänner, die oft über unseriöse Jobinserate “angestellt” sind.

- DDoS – kostet um die CHF 5 (auf den eigenen Computer).

- Spam

Note: Der Internet-Untergrund ist heute eine dienstleistungsorientierte Marktwirtschaft mit diversen Akteuren.

Weitere Bedrohungsthemen

- Kaspersky, Gründer und Besitzer einer Anti-Virus Firma, hatte über mehrere Monate eine Sicherheitslücke, wodurch sich die Malware Duqu 2.0 einnisten konnte. Sobald dies intern bekannt wurde, hat Kaspersky am nächsten Tag der Fall publik gemacht. Um schlimmeres zu vermeiden, sollte man im Falle einer Cyberattacke stets offen und schnell alle Partner und Kunden informieren.

- Botnetze, Stichwort ‘Internet of Things’ verbinden nicht nur PCs und Laptops, sondern auch simple Technologien die nur selten Sicherheitsupdates vornehmen. Beispielsweise Aufzüge in Hotels, wie der Fall vom Hotel Beau Rivage Palace in Lausanne in der Vergangenheit aufzeigt. Botnetzte sind zudem die Grundlage fast aller Cybercrime Aktivitäten, können gemietet werden und laufen immer über den gleichen Schwachpunkt der ausgenutzt wird, einem Command and Control Server (C2).

- Titan Rain 2003; China: Das Flugwarnsystem der USA wurde überwacht.

- Aurora/Ghostnet 2009; China: Ziel waren Tibetanische Aktivisten, Ghostnet wurde jedoch von Canada entdeckt.

- Hangover 2013; Indien: Ziel waren Pakistans Energie, Telcos, und NGOs.

- Stuxnet: Iranische Atomkraftwerke wurden befallen und teils unfähig gemacht. Es ist ein Vorreiter von der DUQU Malware. Hierzu gibt es einen Filmvorschlag ‘Zero Days‘.

- Internet der Dinge: Online-Verbindung an Geräte wird über IP Adressen hergestellt. Shodan ist eine Suchmaschine die Gerät findet die am Internet angeschlossen ist. Drucker, Kaffeemaschinen, Überwachungskameras etc..

- Randsomeware: Angegriffenes Opfer muss ein Lösegeld zahlen um “in Ruhe gelassen zu werden”. Häufig wird mit der Veröffentlichung von Nacktbildern gedroht, oder der befallene PC bleibt geblockt und der Zugriff auf die eigenen Daten bleibt verwehrt.

- Dyre Trojan: eBanking Malware. Die Opfer wurden beim Login getäuscht (fake eBanking websites) und ausspioniert (credentials) um von deren Konten Geldtransfers zu tätigen. Teil wurden die befallenen PCs der Opfer auch unbemerkt an Botnetzte angeschlossen.

Wie raubt man heute eine Bank aus?

- Traditioneller Überfall

- Phishing

- Malware

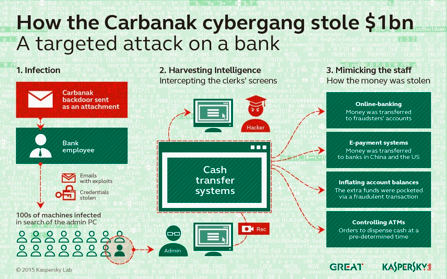

Im Carbanak-Fall konnten Hacker via E-Mail Phishing eine Malware auf die PCs von Mitarbeitern installieren. Dadurch konnte man schlussendlich als Administrator auf das Geld-Transfer-System zugreifen. Gar Geldautomaten konnten auf Knopfdruck Geld ausspucken. Der Bankraub hat 2 Jahre vor der eigentlichen Tat angefangen. Der Ablauf wird auf folgender Folie veranschaulicht:

Cybercrime – Carbanak Case

CERTs (Computer Emergency Responds Team) – Wie kann man sich schützen?

Spoiler: Make it expensive to get in! Have a better security than your “neighbor”! And get security from professionals!

CERTs sind Spezialisten-Teams die in einem Netzwerk agieren, oftmals international. Denn alleine hat man keine Chance gegen Cyber-Kriminelle! Angesichts der vielen Akteure und der technischen und sozialen Aspekte (Social Engineering) muss ein Security-Team auf vielfältige Bedrohungen reagieren können.

Fakt ist: Netztwerke sind bei komplexen Problemen effizient, aber auch aufwendig und müssen gemanged werden. Dafür geniessen erfolgreiche Netzwerke ein hohes Vertrauen und haben ein gemeinsames Ziel.

CERT-Schutz Massnahmen

-> Jeder CERT ist anders da jeder Fall/Kunde ein anderes Risiko bekämpfen muss.

- Firmen intern -> internes CERT

- Kunden der Firma:

- E-Banking Kunden -> e – Banking CERT

- Netzwerk Kunden -> Abuse desk

- Organisationen -> NREN CERT

- Kunden, die Ihre Produkte brauchen -> Product – CERT

- Regierungsstellen -> GovernmentCERT , MilCERT

- Betreiber kritischer Infrastruktur …

-> Falls ein CERT benötigt wird, funktioniert ein CERT nie in Isolation. Folgende Parteien sollten auf jeden Fall mit von der Partie sein:

- Management (immer!)

- Interne Abteilungen

- Dritte/Partner

- Kunden

Fazit: Bei einer Cyberattacke können Cyber Security-Experten schnell für die nötige Klarheit und Sicherheit auf allen Ebenen sorgen.