Auf dem Seziertisch im Cybercrime Labor

Juli 17, 2018

Über die Vorlesung zum KPMG Cybercrime Lab im Rahmen des CAS Digital Risk Management unter Leitung der Dozenten Matthias Bosshardt und Carlos Anastasiades berichtet Alexander Strecker:

Ein berühmter Quartiermeister hielt anlässlich seines ersten Treffens mit dem Agenten seiner Majestät fest, er könne im Pyjama sitzend mit seinem Laptop mehr Schaden vor seiner ersten Tasse Earl Grey anrichten, als der Agent in einem Jahr Feldeinsatz. In Anlehnung daran eröffnet auch die Einleitung des KPMG Cybercrime Labs.

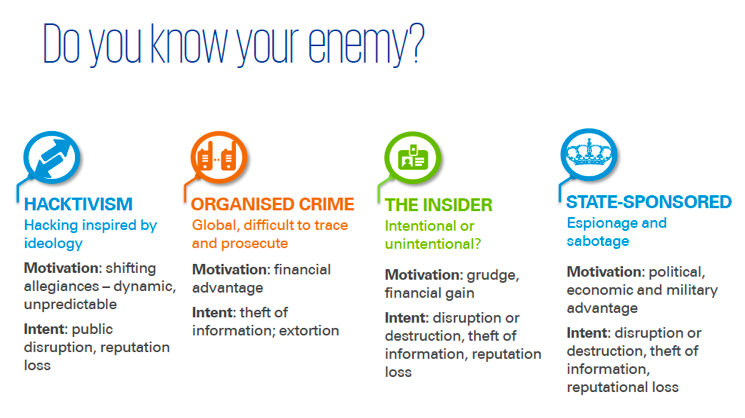

Cyber-Kriminelle sind heute rücksichtslose, hoch agile und sehr rational handelnde Unternehmer. Sie sorgen mit ihrem grenzüberschreitenden „Wirtschaftssektor“ für einen Jahresumsatz von mehr als 450 Milliarden Dollar. Die Möglichkeiten von Crime-as-a-Service sind dabei fast unbegrenzt und kommen teilweise sogar mit einer Geld-zurück-Garantie. Doch Motivation und Absicht der Cyber-Kriminellen sind nicht immer gleichzusetzen mit finanziellen Vorteilen oder dem Diebstahl von Informationen. Je nach Kategorisierung steht bei staatlichen Akteuren die Erlangung von militärischen oder politischen Vorteilen im Vordergrund, während Hacktivisten auf eine Verhaltensänderung ihrer Opfer abzielen.

source: kpmg

Die Opfer der Angriffe erleiden dabei nicht nur finanzielle Schäden. Sie müssen sich auch mit der Veröffentlichung vertraulicher interner Informationen, Unterbrechungen in ihrer Geschäftstätigkeit und Reputationsschäden auseinandersetzen.

Doch was macht uns heute so verwundbar? Nachfolgend drei Studienobjekte:

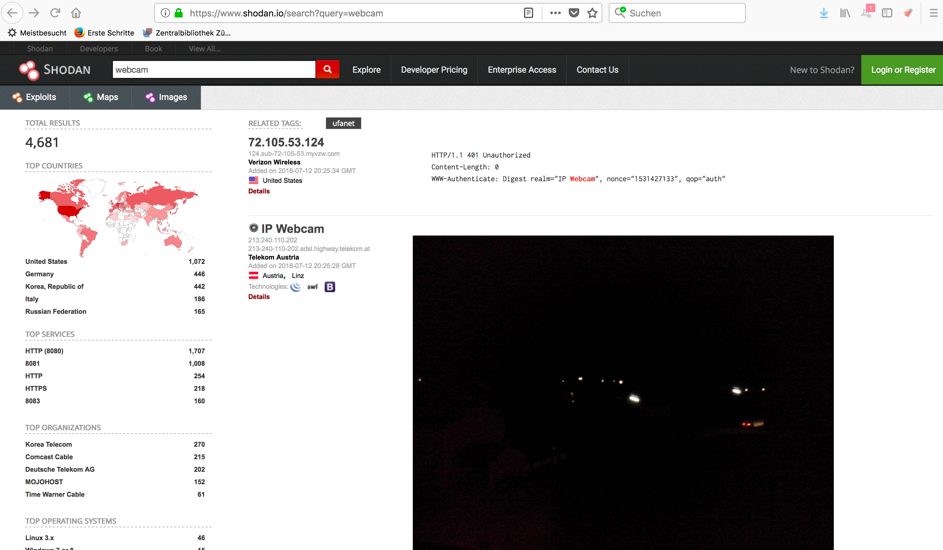

2015 waren bereits über 12 Milliarden Geräte mit dem Internet verbundenen. Bis 2020 wird sich diese Zahl voraussichtlich auf mehr als 25 Milliarden Geräte erhöhen. Für die Suche nach solchen vernetzten Geräten stehen mittlerweile sogar spezialisierte Suchmaschinen zur Verfügung. Ein Blick auf shodan.io samt der Eingabe des Wortes «Webcam» in der Suchleiste ergibt allein schon über 4600 Treffer.

source: shodan.io

Und nun die Frage an Sie: Ist Ihre Webcam zu Hause oder im Geschäft auch dabei? Vielleicht sieht Ihnen ja gerade jemand zu.

Doch damit nicht genug. Auch Geräte im medizinischen Bereich oder im Transportsektor werden mehr und mehr mit dem Internet vernetzt und damit auch immer anfälliger. Stellen Sie sich vor, die gecharterte Jacht steuert nicht mehr den von Ihnen eingegebenen Kurs. Oder, ihr Herzmonitor im Spital zeigt dem behandelnden Arzt einen falschen Herzschlag an.

Heute sind bereits sehr viele Dinge mit dem Internet verbunden. Und sie sind einfach auffindbar. Wichtigste Gegenmassnahmen sind hier das regelmässige Patchen der Software und die Änderung der Passwörter nach der Auslieferung.

Das Global-Positioning-System ist heute ein alltäglicher Begleiter. Sei es im Navigationsgerät im Auto, im Karten-App im Smartphone oder im Fitness-App auf der Smartwatch. All diese Geräte und Applikationen verwenden das GPS-Signal, um die genaue Position des Gerätes festzustellen oder Zeitinformationen abzugleichen. Hierfür kreisen im Orbit mehrere Satelliten, die permanent ihre Position und aktuelle Zeit übermitteln. Der Empfänger im entsprechenden Gerät verfolgt konstant diese Satelliten und errechnet anhand der Signale die präzise Position. Hierfür benötigt er im Minimum vier Satelliten in Reichweite. Da die Satelliten jedoch alle auf der gleichen Frequenz senden und das GPS-Signal unverschlüsselt und nicht authentifiziert versendet wird, ist es einfach stör- und fälschbar.

Nun mag es noch kein grosses Problem darstellen, wenn der Fitness-Tracker einmal nicht richtig aufzeichnet. Doch die Positionsfeststellung mit GPS dient heute als Grundlage für viele Dienste. Im Agrarbereich werden damit Fahrzeuge überwacht oder in Flughafennähe Drohnen daran gehindert zu starten.

Um der Gefahr des GPS-Spoofing entgegenzuwirken, gibt es verschiedene Strategien. So hilft bereits der Einsatz von mehreren Empfängern oder Antennen. Auch das Korrelieren der Daten des Empfängers mit Daten aus anderen Quellen kann eine wirksame Gegenmassnahme sein.

Blockchain und Krypto-Währungen sind bereits länger ein Phänomen. Spätestens seit dem rasanten Kursanstieg und dem anschliessenden Wertzerfall des Bitcoins 2017/18 ist das Thema definitiv in jedermanns Bewusstsein angekommen. Dabei entstehen Kryptowährungen mittels Schürfen (mining), wobei auf dem PC Berechnungen durchführt werden, die im Falle des Erfolges neue Krypto-Coins entstehen lassen. Da die Berechnungen sehr langwierig sind und Kapazitäten binden, ist es für Cyber-Kriminelle interessant, dies nicht auf der eigenen Hardware zu tun. Viel interessanter ist es, wenn der PC ihres Opfers für sie «fremd» geht.

source: kpmg

Dabei verschafft sich der Angreifer Zugriff beim Opfer und installiert bei diesem ein Software-Paket mit dem Mining Programm. Hierbei helfen dem Täter meist Emails oder Webseiten. Danach startet der Bösewicht das Mining Programm und konfiguriert den «control process» und den «mining process». Die Auszahlung erfolgt natürlich direkt in das Portemonnaie des Täters. Wiederholt der Kriminelle den Vorgang mehrmals, so kann er mehrere Rechner zusammenschliessen und seinen Gewinn erhöhen.

Um hier vorzubeugen, gilt es regelmässig das eigene System zu patchen. Im Unternehmensumfeld helfen zudem Awareness-Schulungen und Penetrationstests. Zur Erkennung kann zudem der Netzwerkverkehr oder der Ressourcenverbrauch auf dem Rechner analysiert werden. Auch Antivirusprogramme helfen hier weiter.

Neben diesen drei Studienobjekten gibt es natürlich noch einige weitere. Deshalb sei an dieser Stelle auf den Blogbeitrag aus dem KPMG Cybercrime Lab von 2017 verwiesen.

Was ist nun zu tun, wenn man selbst zum Ziel eines Angriffes wird? Hier empfehlen die Experten von KPMG ein Vorgehen in Anlehnung an einen Brandfall.

source kpmg

Zuerst muss der Angriff identifiziert werden. Danach ist der Angriff einzudämmen und auszurotten. Anschliessend erfolgt die Wiederherstellung. Im Idealfall liegen die Reaktionspläne hierfür bereits in der Schublade. Vorbereitung ist hier der bessere Schutz, denn eine falsche oder schwache Antwort auf einen Angriff erhöht den Schaden. Diese Pläne sollten zudem vor dem eigentlichen Angriff durchgespielt und getestet werden. Und zu guter Letzt, ist und bleibt jedoch die Kommunikation der Schlüssel zum Erfolg im Falle des Cyberangriffes.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.