“Amateurs hack systems, professionals hack people.”

Dezember 17, 2019

Aus dem Unterricht des CAS Digital Finance mit Kai Dorner zum Thema Social Engineering berichtet Mischa Kemmer.

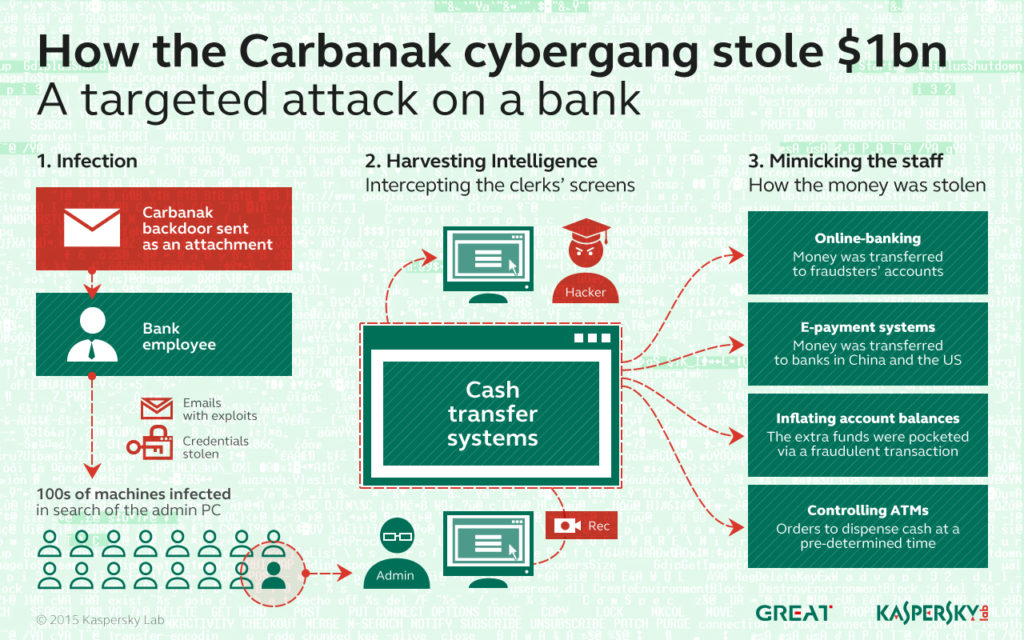

Über eine Milliarde Dollar haben Cyber-Kriminelle der Carbanak Cybergang seit 2013 erbeutet. Beträchtliche Erträge – der Aufwand für die Betrüger war jedoch eher gering, da sie mit simplen Phishing-Mails operierten, die sie an Bankmitarbeiter versendet hatten. Wurden die manipulierten Word-Anhänge geöffnet, installierte sich eine Malware, die den Hackern Zugriff auf die Infrastruktur gab. Solche Attacken werden unter dem Begriff Social Engineering eingeordnet.

Übersicht Carbanak – Quelle: Kaspersky Lab

Der Begriff „Social Engineering“ bezeichnet eine Vorgehensweise, bei der die Schwachstelle Mensch ausgenutzt wird. Dabei werden Mitarbeiter eines Unternehmens oder auch Privatpersonen mit einem Trick aufgefordert, sensible Informationen preiszugeben oder eine Aktion zu tätigen. Keine neue Vorgehensweise, den schlussendlich kennen wir ja Trickbetrüger nicht erst seit der Verfilmung von Frank William Abagnale in “Catch me if you can” mit Leonardo di Caprio in der Hauptrolle. Durch die Digitalisierung bestehen heute jedoch sehr viel mehr Möglichkeiten, via Social Engineering relativ einfach Angriffe unter Einbezug des Benutzers auszuführen – einfach ausgedrückt:

“Amateurs hack Systems – professionals hack People”

(Bruce Schneier)

Die wohl am meisten vertretene Technik, um einen Angriff zu starten, nennt sich Phishing – der Angreifer nutzt hier die Gutgläubigkeit und Neugierde der Opfer aus, mit dem Ziel so an sensitive Daten zu gelangen, wie z.B.:

Der Angriff erfolgt mit einer raffiniert formulierten Nachricht, welche per Email, Instant Messaging oder Social Media gestreut oder gezielt eingesetzt wird.

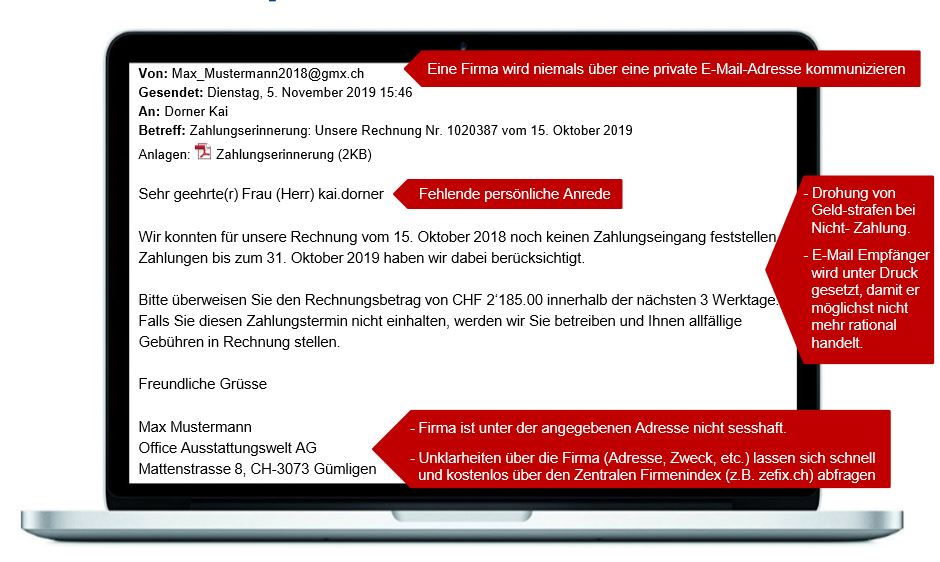

Phishing Example – Quelle: Unterlagen Kai Dorner

Bei solchen Attacken werden meist auch Dokumente als Anlage angefügt, welche Schadcode (ausführbarer Code) beinhalten. Bitte hier die Sicherheitswarnungen nicht einfach wegklicken, sondern lieber einmal mehr einen Fachmann / IT Service Desk nach Rat fragen. Vor allem grössere Unternehmen haben heute sogenannte Phishing Simulationen im Einsatz, um die Mitarbeiter “Aware” auf solche Gefahren zu machen. Unser Referent hat uns hier im Vorfeld ebenfalls getestet und auch in unserer Klasse haben doch zwei Teilnehmer nicht nur auf den Link im Mail geklickt, sondern auch ihre Login Informationen preisgegeben. Persönlich bin ich der Meinung, dass jeder Opfer einer solchen Attacke werden kann, sofern “die Geschichte” stimmt und plausibel ist! Mitarbeiter sollten geschult werden, sich auch nachträglich beim IT Service Desk zu melden, wenn sie im Nachhinein das Gefühl haben, Opfer einer Attacke geworden zu sein. Die Spezialisten haben so noch die Chance, die Malware zu entdecken und grösseren Schaden zu vermeiden.

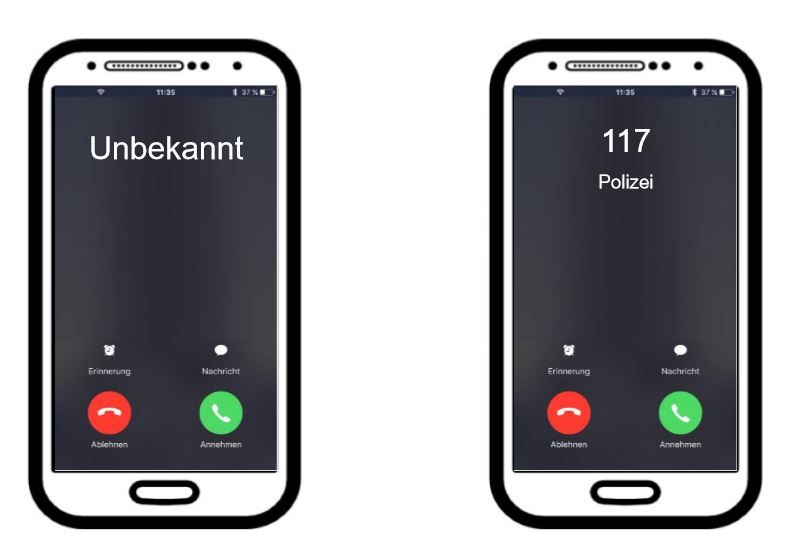

Ein weiters Highlight der Vorlesung war die Live Demonstration von gefälschten Textnachrichten (SMS). Über verschiedene frei zugängliche Webdienste können Textnachrichten “gespoofed” werden, d.h. der Absender kann gefälscht werden und Nachrichten können via jeder gewünschten Mobile Nummer (und somit im Namen einer natürlichen Person) versendet werden.

Wenn die Polizei anruft, ist die Nummer wohl gefälscht – Quelle: Unterlagen Kai Dorner

Erfolgsversprechend ist nach wie vor das sogenannte Baiting – das Liegenlassen von präparierten Datenträger (z. B. in der Kantine, auf dem Vorplatz oder auch auf der Toilette), welche mit Schadsoftware präpariert sind. Diese USB Datenträger müssen nur noch mit “Bonuszahlung” oder “Streng Vertraulich” beschriftet werden und schon kann man sicher sein, dass die Neugierde geweckt ist und der Datenträger im Unternehmen am PC eingesteckt wird.

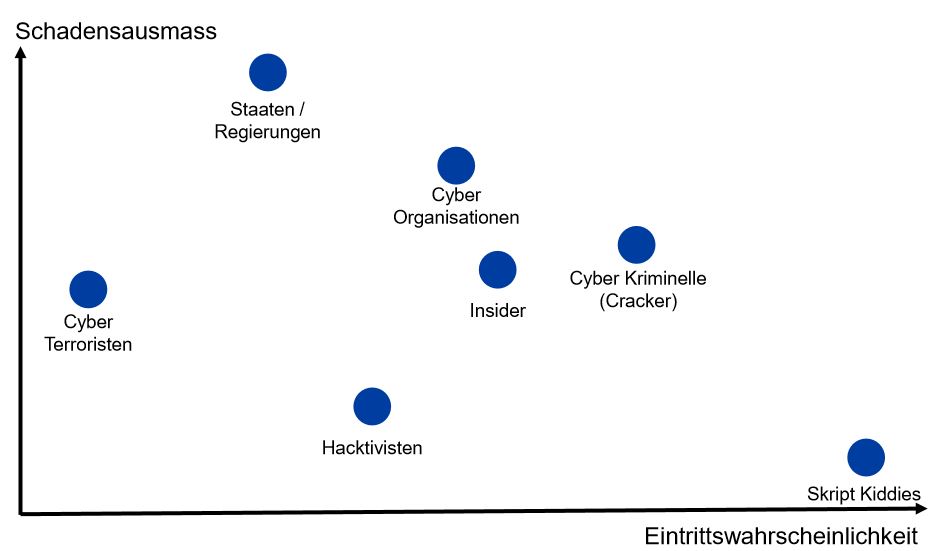

In der heutigen Zeit sind Unternehmen mit diversen bösen Akteuren konfrontiert; wobei im Moment die wohl grösseren Bedrohungen vor allem im Bereich von Cyber-Kriminellen und Organisationen, Insider und Geheimdiensten auszugehen ist.

Verschiedene Akteure bedrohen Unternehmen – Quelle: Unterlagen Kai Dorner

Um solche Angriffe bekämpfen zu können, wurde von Lockheed Martin die (Cyber) Kill Chain publiziert, ein mehrstufiges Modell zur Analyse von Attacken und eine Hilfestellung für den Aufbau und die Abwehr entlang der Angriffskette. Während der Angreifer nach dem Modell alle sieben Stufen erfolgreich abschliessen muss, reicht es für die Abwehr, die Cyber Kill Chain nur an einer Stelle zu unterbrechen!

Grundlage in jedem Unternehmen sollte eine Sicherheitskampagne sein, welche die Mitarbeiter über solche Gefahren und Risiken “Aware” macht. Ein Web Based Training, welches einmal pro Jahr von jedem Mitarbeiter in wenigen Minuten durchgeklickt wird, reicht nun mal nicht. Wir müssen versuchen, dass das Thema verinnerlicht wird, wir müssen – auch im Alttagsstress – unterscheiden können, ob ein Mail im Businesskontext geschrieben ist oder ob uns jemand manipulieren will. Wenn jemand versucht, an vertrauliche Informationen zu gelangen, muss ein gesundes Mass an Misstrauen geweckt werden. Als Gedankenstütze die folgenden Tipps:

Gemäss Studien verwenden immer noch viele Benutzer für wichtige Dienste zu einfache Passwörter, schlimmer noch, sie nutzen das gleiche Passwort für diverse Dienste. Wenn nun ein solcher Dienst komprimiert wird, kann es gut möglich sein, dass unser Passwort im Klartext ersichtlich wird – was den Angreifern nun die Möglichkeit offenbart, unsere andern Accounts zu komprimieren.

Wenn das Passwort nicht mehr sicher ist! – Quelle: Unterlagen Kai Dorner

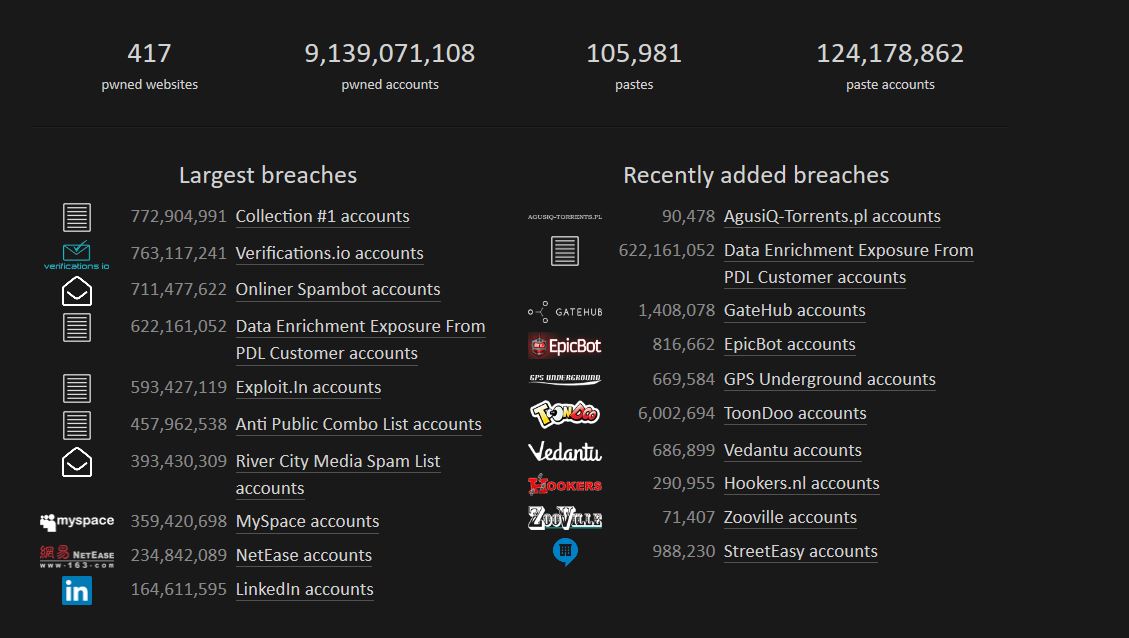

Um festzustellen, ob Kontodaten im Darknet publiziert sind, welche durch eine Datenschutzverletzung gefährdet wurden, kann mittels der Webseite HaveIbeenpwned geprüft werden!

Eindrückliche Statistik zu komprimierten Webdiensten – Quelle: https://haveibeenpwned.com/

Ein Grund mehr, verschiedene, sichere Passworte für die Onlinedienste zu verwenden – doch was ist ein sicheres Passwort? Fakt ist, das jedes Passwort geknackt werden kann. Ausschlagende Faktoren sind jedoch Zeit und Kosten. Mit der heutigen Rechnerleistung benötigt man für die Entschlüsselung des Passworts Smartphone1-. weniger als eine Sekunde! Um die sogenannte Wörterbuch Attacke zu umgehen, muss das Passwort raffinierter kreiert werden – Sma.rt-ph0ne1 benötigt gemäss der Seite Passwortcheck mehrere Millionen Jahre! Zeit also, sich ein gutes, sicheres Passwort zu generieren, z. B. erstellt man es aus den Anfangszeichen eines Satzes (min. 12 Zeichen aus Zahlen, Sonderzeichen sowie auch Gross- und Kleinschreibung).

Ich bin im April des Jahres 1975 geboren und bin in Affoltern aufgewachsen! IbiAdJ1975gubiAa!

Am besten wäre es, wenn dieses Passwort als Masterpasswort für einen Passwort Managers verwendet wird. Somit muss nur noch ein Passwort gemerkt werden und alle restlichen Anmeldeinformationen werden fein säuberlich durch die Applikation verwaltet! Obwohl das Passwort schon lange totgesagt wurde und wir vermehrt auf Biometrische Authentifizierungsmethoden wechseln, werden wir wohl noch lange für den einen oder andern Dienst ein (sicheres) Passwort benötigen und hier gilt:

Passwörter sind wie Unterwäsche; du solltest sie den Leuten nicht zeigen, du solltest sie oft wechseln und du solltest sie nicht mit Fremden teilen!

(Chris Pirillo)

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.