Enterprise Mobility – Mobilität im Unternehmen

November 14, 2018

Aus dem Unterricht des CAS Mobile Business & Ecosystems mit Samuel Jud berichtet Matthias Jauslin:

Unternehmen haben seit der Smartphone Ära die Herausforderung, dass ihre Mitarbeiter Fremdgeräte innerhalb ihres Unternehmens benutzen. Zum Teil sind dies Firmeneigene oder Firmenfremde Smartphones, welche sich über das WLAN der Firma im Netzwerk befinden.

Meistens werden diese Geräte über ein Gast-WLAN betrieben, damit sie Internetzugriff haben. Jedoch haben mit der steigenden mobilen Maturität und der Anzahl an produktiven Business Apps auch die Mitarbeiter immer höhere Bedürfnisse.

Es geht nicht mehr nur um Messaging und Collaboration, sondern um tiefere Integration der mobilen Geräte in existierende und auch in neue Business Prozesse. Um diesen Herausforderungen gerecht zu werden benötigen Unternehmen eine tiefere technische Integration der Geräte in die eigene Architektur.

Diese Übersicht zeigt Modelle, deren Eigenschaften und Möglichkeiten für die Integration in die Unternehmensstruktur:

Die Endpoints sind die User Geräte, welche innerhalb des Unternehmens verwendet werden.

Die Endpoints sind die User Geräte, welche innerhalb des Unternehmens verwendet werden.

Das Ownership Model beschreibt, wem das Gerät gehört. Unter diesen vier Begriffen können alle Möglichkeiten abgebildet werden:

Bei den Operating Systems gibt es das aufgeführte Blackberry OS nicht mehr, denn die Blackberry Geräte werden heutzutage mit dem OS Android ausgeliefert. Containers sind wie in sich geschlossene Boxen zu verstehen, in welchen die Unternehmenszugriffe abgelegt sind. Diese haben keinen Einfluss auf die Basis des Geräts und umgekehrt. Mit einem Entwicklungs-Framework hinterlegt der Entwickler im Code der App diverse Policies, mit welchen das Unternehmen die Zugriffe der App direkt auf dem Mobile Device steuert. Applications können Unternehmensinterne oder öffentliche Apps sein. Ein Mitarbeiter greift auf verschiedenen Content, welchen das Unternehmen intern zur Verfügung stellt, zu.

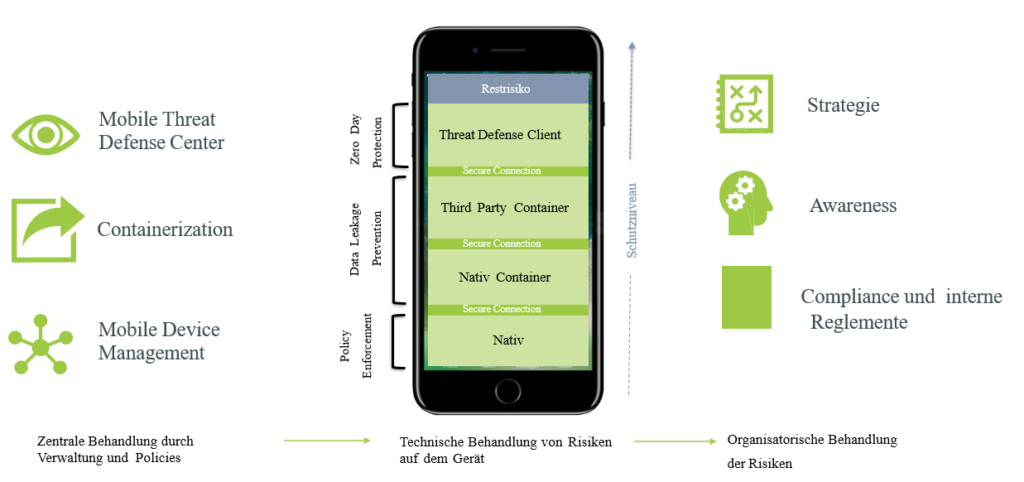

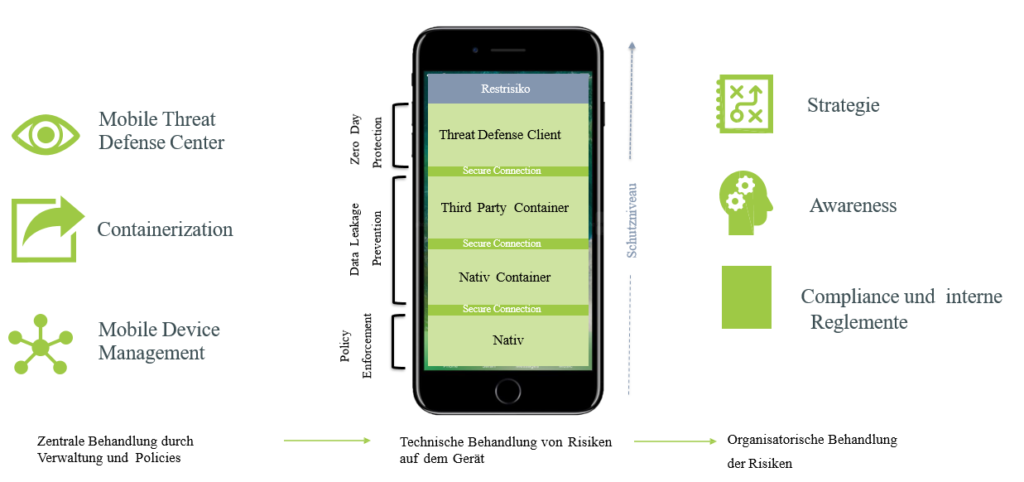

Durch die Möglichkeiten der zentralen, technischen und organisatorischen Behandlung der Risiken, kann das Unternehmen diese stark minimieren, jedoch gibt es immer ein Restrisiko.

Die zentrale und technische Behandlung kann ein EMM abdecken. Die organisatorische Behandlung kann ein Unternehmen nur durch Schulungen und interne Richtlinien an den Mitarbeiter weitergeben.

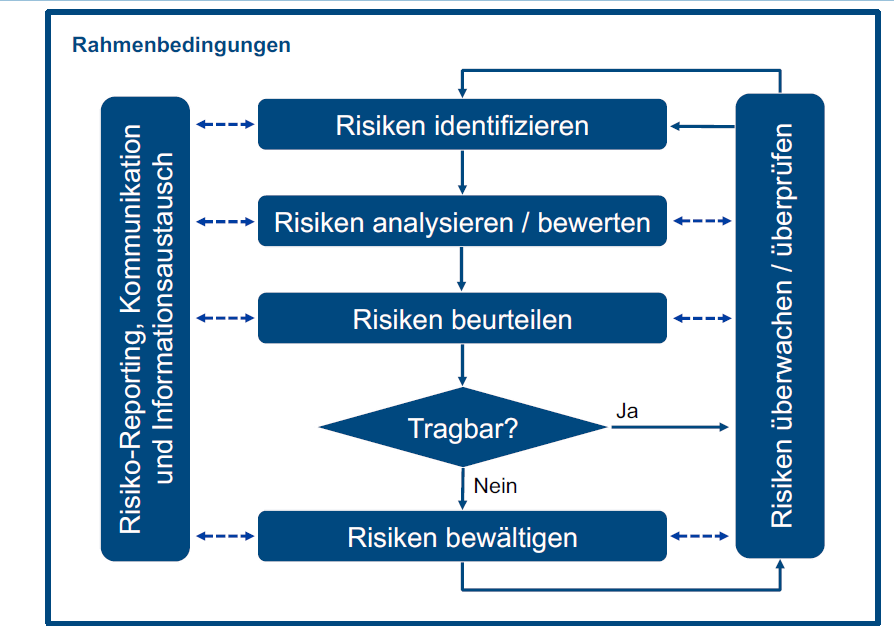

Doch wie geht ein Unternehmen nun vor, wenn es diese Risiken minimieren will? Das Ziel ist ja bei allen Unternehmen eine ganzheitliche und sichere Integration mobiler Geräte ins Unternehmen mit Einbezug aller Stakeholder?

Zuerst sind der Einsatzzweck und das Eigentumsmodell wichtig. Auf diesen beiden Grundlagen werden die restlichen Punkte im ersten Block definiert. Anschliessend geht es um die Integration in das IT Service Management Modell und um die Erarbeitung der Risikoanalyse, worauf die Anforderungen für die Beschaffung ausgearbeitet werden. Nach der Beschaffung kommt die Realisierung, in welcher die konzeptionierte Lösung umgesetzt wird.

Zuerst sind der Einsatzzweck und das Eigentumsmodell wichtig. Auf diesen beiden Grundlagen werden die restlichen Punkte im ersten Block definiert. Anschliessend geht es um die Integration in das IT Service Management Modell und um die Erarbeitung der Risikoanalyse, worauf die Anforderungen für die Beschaffung ausgearbeitet werden. Nach der Beschaffung kommt die Realisierung, in welcher die konzeptionierte Lösung umgesetzt wird.

Wichtig sind auch die Schulungen und die Definition der Rahmenbedingungen für die Mitarbeiter im Umgang mit dem Device und der Firmen-Integration. Hier gehört speziell auch die Awareness dazu, damit die Mitarbeiter den richtigen Umgang mit den Firmen-Daten auf den Geräten sicherstellen.

Doch was trägt ein Mobile Device Management zur Sicherheit bei? Ein kurzer Exkurs zur technischen Sicht in Bezug auf die Security zeigt Vor- und Nachteile.

Bei der Voll-Integration mit einem MDM erlischt die Privacy des Nutzers. Das Gerät ist komplett über das MDM konfigurierbar und die Administratoren können im Falle eines Angriffs das Gerät aus der Ferne löschen. Der Verantwortliche definiert z.B. auch über das MDM, welche OS Version mindestens auf dem Gerät installiert sein muss und kann Massnahmen definieren, wenn dies nicht erfüllt wird.

Über das MDM hat der Administrator die Möglichkeit, die installierten Apps auf dem Gerät auszulesen. Im MDM können zudem Blacklists hinterlegt werden, in welchen Apps aufgelistet sind, welche z.B. einen Sicherheitsmangel aufweisen. Wenn der User nun eine blacklisted App installiert hat, blockiert MDM den Zugang zu dem Unternehmensnetzwerk bis er diese wieder vom Device löscht (wenn dies so konfiguriert ist).

Beim Einsatz von Containern kann das System oder der Administrator dagegen nur der Business Teil des Geräts, welches sich innerhalb des Containers abspielt, überwachen, blockieren oder löschen. Das Problem mit den blacklisted Apps ist somit aber bei den Containern obsolet, da der Container von der Basis des Geräts ja quasi isoliert funktioniert.

Die Frage ist schnell beantwortet:

«Wenn die Sicherheit im Vordergrund steht und das Gerät in das Unternehmensnetzwerk eingebunden werden soll, dann ja!»

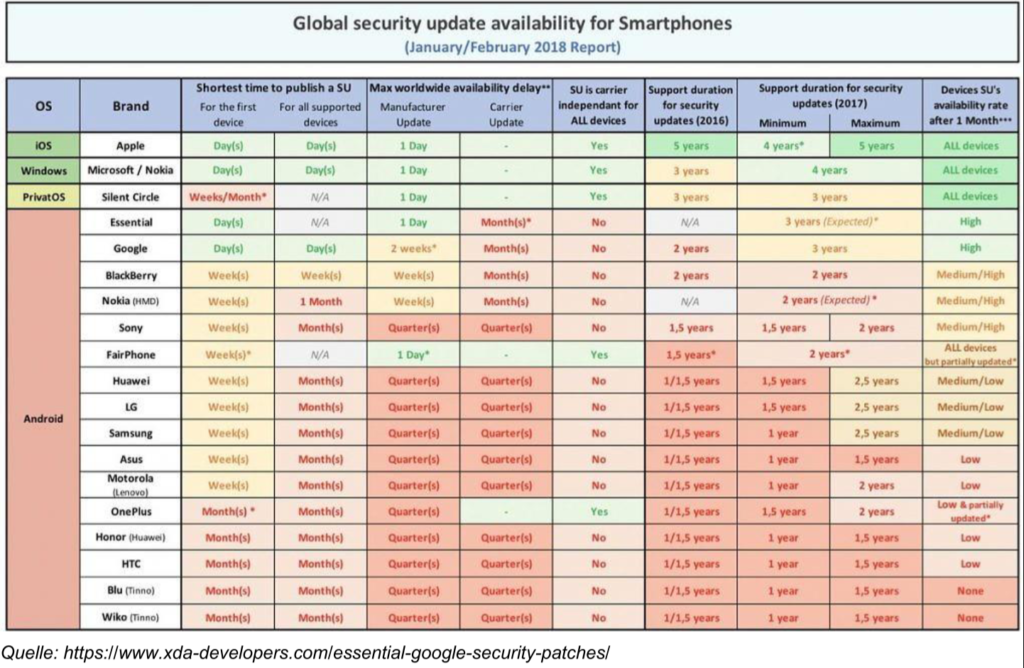

Ein weiterer Security-Aspekt ist die Verfügbarkeit der Security Updates und der Veröffentlichung der Updates für die Operating Systems der verschiedenen Hersteller. Die untere Tabelle gibt eine Übersicht über die Verfügbarkeit eben dieser Updates. Am interessantesten sind die Verzögerungen für die Veröffentlichung der Security Updates in der dritten und vierten Spalte. Die Spalten neun und zehn, welche aufzeigen wie lange ein Gerät für Security Updates supportet wird, ist auch zu beachten.

Die meisten User schützen sich bereits mit den Standard Sicherheitsfunktionen der Betriebssysteme und Geräte. Die bekanntesten sind: Das Gerät nicht zu Jailbreaken, nur Apps auf den offiziellen Stores zu installieren, Zugriff nur durch einen Code/TouchID/FaceID, aufpassen welchen Zugriff auf welche Funktionen für Apps freigegeben werden, etc…

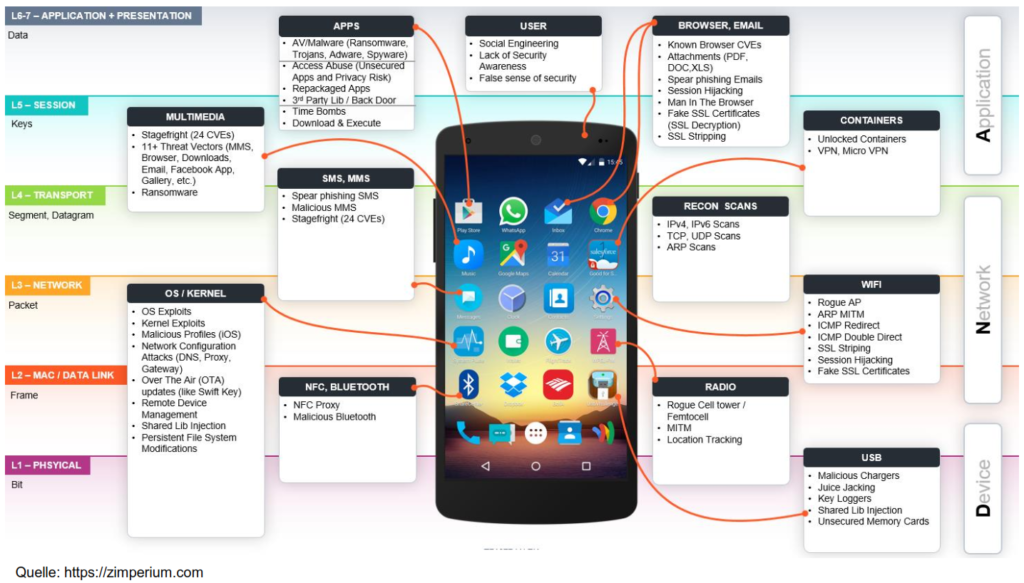

Doch habt ihr euch schon mal in einem Bus umgeschaut, wer auf euer Smartphone schaut? “Shoulder Surfing” wird als einfache Methode häufig unterschätzt. Genauso wie diese weiteren 52 Angriffsmöglichkeiten!

Der User sichert sein Mobile Device mit den Standard Aspekten selber bereits gut ab. Aber ein Restrisiko bleibt auf fast allen Ebenen bestehen.

Für das Unternehmen ist es daher sehr wichtig, den Umgang mit den eigenen mobilen Geräten zu hinterfragen und anschliessend zu definieren. Ob ein Mobile Device Management zum Einsatz kommt, bestimmen die Bedürfnisse des Unternehmens und die tiefe der Integration der Geräte ins Unternehmensnetzwerk.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.