Aus dem Unterricht des CAS Digital Risk Management zum Thema CISO mit Andreas Suberg, Christian Sturm, Thomas Müller und Johannes Dohren berichten Sonja Krapfl und Alexander Kloeppel.

Die CISOs Andreas Suberg und Christian Sturm von der Zurich Insurance Group erzählen, wie sie die die Daten ihres Unternehmens schützen. So wirken sie finanziellen Risiken und Reputationsrisiken entgegen.

Bedeutung von Informationssicherheit und Cybersecurity

Informationssicherheit gehört heutzutage unbestritten zu den Kernthemen in jedem Unternehmen. Aufgrund der zunehmenden Risiken im Cyberbereich ist heute auch die Cyber Security von grosser Bedeutung. Folgende Vorfälle zeigen deren Bedeutung:

- Attacken wie WannaCry oder NoPetya: Mit dieser Erpressersoftware haben Angreifer die grösste Container-Reederei der Welt zeitweise lahmgelegt. Die Unternehmensgruppe A.P. Møller-Mærsk war komplett offline. Der Schaden wird auf bis zu 300 Millionen Dollar geschätzt. Dazu kommt der Reputationsschaden.

- Equifax: 145 Mio. Kundendaten + 209’000 Kreditkartendaten gestohlen

- Swisscom: 800’000 Kundendaten gestohlen

- RUAG: 23 Gigabyte sensitive Daten gestohlen

Unternehmen, die Informationssicherheit und Cybersicherheit ernst nehmen, setzen deshalb auf den Chief Information Security Officer (CISO).

Vielfältiges Aufgabengebiet eines CISO

Zum Aufgabengebiet eines CISO zählt z.B. bei Zurich Insurance Group:

- Information Security Awareness & Consulting

- Technische Verantwortlichkeit: Cyber Alert Response, Exceptions, Firewall

- Regulatorisch & Datenschutz: Audit/Mitigation, IISB, GDPR/DSG

Risk Management Process bei Zurich Insurance Group (weltweit)

Ziel des Risk Assessment ist es, Schwachstellen und das Sicherheitsdispositiv jeder Business Unit zu verstehen, Risiken zu mitigieren bzw. Restrisiken zu tragen.

- Eruierung Assets (Kronjuwelen);

- Anhand Bedrohungslage & Schwachstellen Schlüsselrisiken identifizieren (z.B. Datenverlust/-veröffentlichung, externe Attacken gegen die Firma);

- Gruppen, welche das Risiko beeinflussen (Mitarbeiter, Regulation, Partner) festhalten;

- Frühwarnindikatoren definieren (wichtig: Verantwortliche für KRI festlegen);

- Mitigierende Massnahmen und Risiko nach Mitigation festhalten (CISO hat zentrales Veto zur Risikoakzeptanz);

- Risk Response: Vorgehen im Eintretensfall definieren (Review durch CISO);

- Risikoüberwachung (z.B. Test-Phising-Mails);

- Signoff Assessment durch CISO.

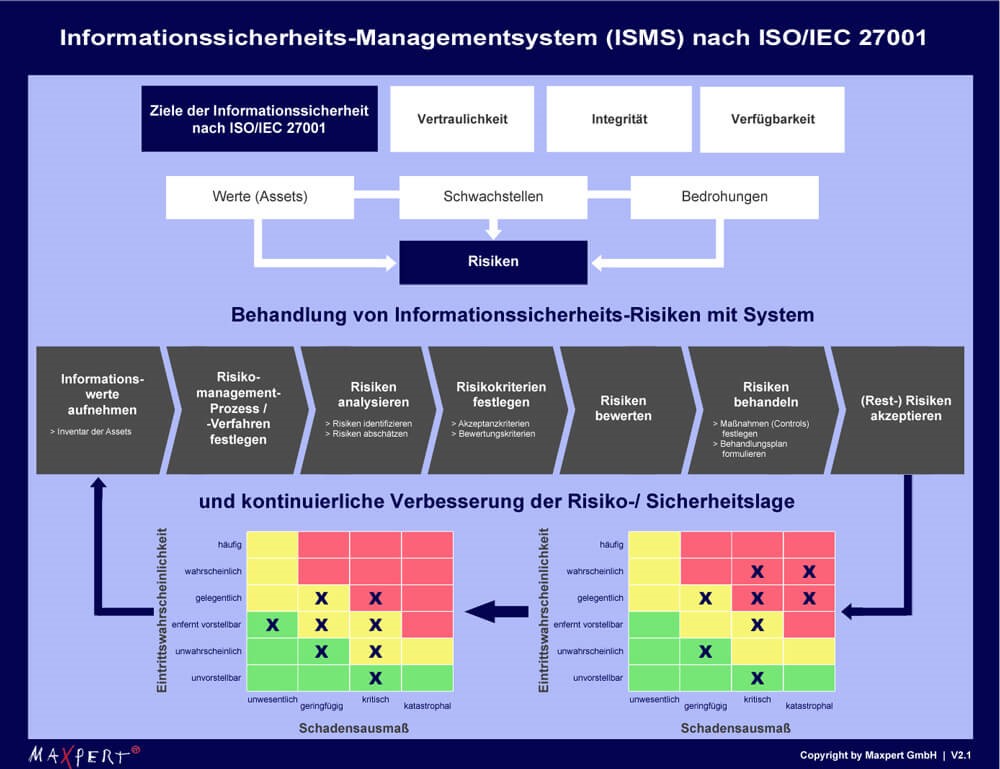

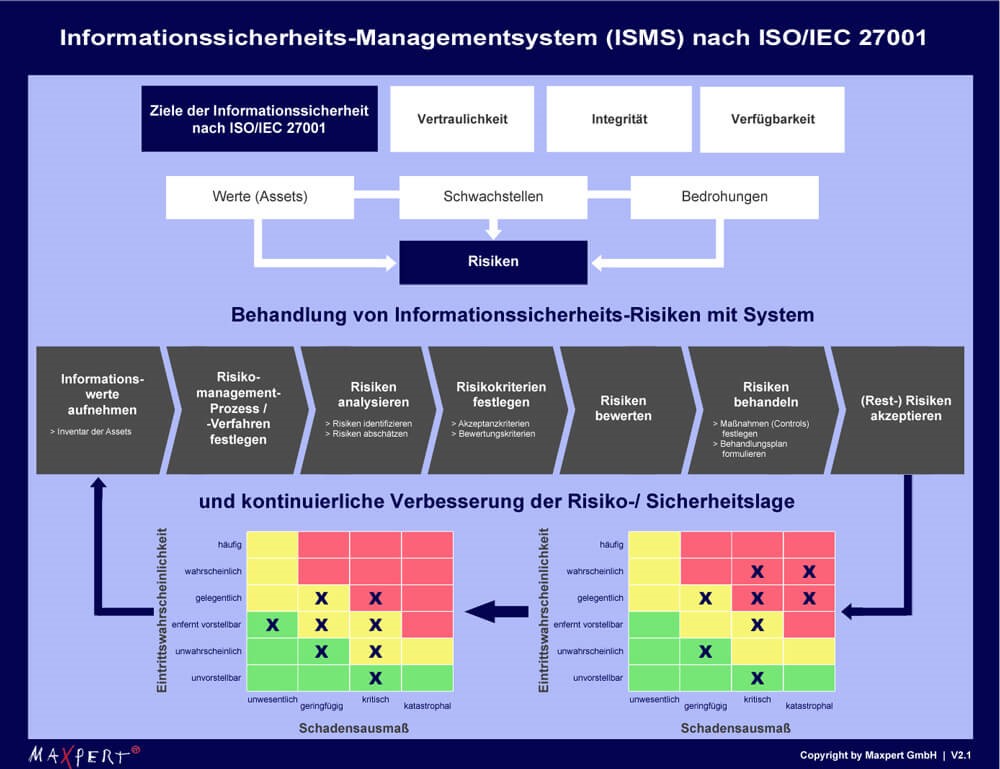

Allgemeingültiger nach ISO/IEC 27001 zertifizierter Prozess zur Informationssicherheit:

Mit Phantom-Busters Security Awareness erhöhen

Thomas Müller und Johannes Dohren sind CISOs bei der Aduno Gruppe. Sie berichten von Cyberrisiken und Mitigationsmöglichkeiten.

Die Aduno Gruppe, mit Sitz in Zürich, ist ein auf bargeldloses Zahlen spezialisiertes Schweizer Finanzdienstleistungsunternehmen (u.a. Viseca). Zum Schutz der Firmen- und Kundendaten werden überdurchschnittlich hohe Sicherheitsmassnahmen getroffen. Begründet wird dies auch durch folgende Complianceanforderungen:

- Partnerbanken unterliegen FINMA-Bestimmungen (Outsourcingbestimmungen) und erwarten den Schutz der Daten der gemeinsamen Kunden. Damit die Banken den Schutz beurteilen können, erhalten diese entsprechende Prüfberichte (ISAE 3000);

- Der Data Security Standard (PCI DSS) hat das Ziel, Kartendaten und Karteninhaberdaten beim Transport, Verarbeitung und Speicherung gegen Manipulation und Diebstahl zu schützen. Als Issuer (Kartenherausgeber) muss Aduno die Vorgaben einhalten. Hier ist eine Zertifizierung aber nicht erforderlich, dies im Gegensatz zu anderen Firmen wie SIX (Aquiring Firma).

Cyberrisiken in der Finanzindustrie

Finanzinstitute sind ein Lieblingsziel von Hackerangriffen und anderen Cyberattacken. Dies zeigt z.B. der Carbanak-Fall . Jüngste Statistiken der Melde- und Analysestelle Informationssicherung MELANI zeigen, dass zwei Drittel der Angriffe auf kritische Infrastrukturen den Finanzsektor betreffen. Das Risiko für solche Attacken steigt mit der zunehmenden Digitalisierung. Cyberangriffe sind inzwischen das grösste operationelle Risiko für das Finanzsystem. Deshalb gilt es, das Thema ernst zu nehmen.

Die FINMA schätzt, dass die Sensibilität für dieses Thema bei den Beaufsichtigten hoch ist und sie im Schnitt gut gerüstet scheinen. Eine Vielzahl von Attacken wird täglich abgewehrt. Beispielsweise werden im Zusammenhang mit der Schadsoftware “Retefe” aktuell pro Tag bis zu 100 Angriffe auf E-Banking-Lösungen in der Schweiz festgestellt. Neben Banken können aber auch andere Firmen in der Finanzbranche betroffen sein, z.B. Kartenherausgeber wie die Aduno Gruppe. Mögliche Motive der Angreifer sind:

- Stehlen von Zugangsdaten

- 2-Faktorautentifizierung aushebeln

- Stehlen kryptografisches Schlüsselmaterial

- Klonen von Android HCE Kreditkarten

Risikobewältigung bei der Aduno Gruppe

Wegen der zunehmenden Bedrohungslage hat die Aduno Gruppe ein Cyberlab eingerichtet. Ziel ist es, Analysefähigkeiten aufzubauen und schnell auf Cyber Threats & Fraud reagieren zu können. Im Falle von Security Incidents gibt es einen „War Room“.

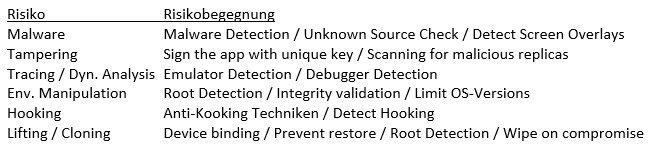

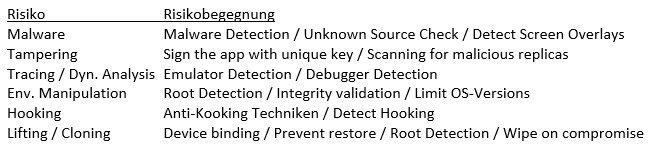

Generellen Risiken begegnet die Aduno Gruppe mit dem allgemeinen technischen Risikoschutz. Wie speziellen Risiken begegnet wird, zeigt das Beispiel “Mobile Payment & Malware” (Auszug):

Tipps für die Praxis:

- Zero-days sind selten das Problem. Die Basics richtig machen (Authentifizierung / Access Management, Hardening, Logging & Monitoring, Patching / Legacy)

- Nicht zu viele Einzel(Insel-)lösungen implementieren, die grössten Lücken schliessen, wo Angreifer einfallen können

- Fähigkeiten ausbauen und “Threat Hunting”

- Vorbereitet sein (“assuming data breaches”)

- Ausbildung & Security Awareness für die Mitarbeiter

- Interne Cyber-Sicherheitsspezialisten beiziehen (bei Projekten, Problemen, Risiken)

Mit Phantom-Buster Awareness bei Mitarbeitenden schaffen

Um die Mitarbeitenden zum Thema Cyber Security permanent zu sensibilisieren und zu schulen, setzte der CISO der Aduno Gruppe eine ganz besondere Awareness-Kampagne mit dem Namen “Phantom-Buster” um. Diese besteht aus mehreren Kurzfilmen sowie einem spielerischen Element: The Quest. Ziel des Spiels ist es, einen Cyber-Angriff erfolgreich abzuwehren. Das Spiel fokussiert sich auf das „WIE“. Es bildet das Gegenstück zu „WAS“ bzw. „WAS NICHT“ der Weisungen.

Das Phantom

- Das Phantom verkörpert den Angreifer (Dieb, Hacker, Fraudster). Es hat es auf die Kronjuwelen abgesehen (Daten). Es ist clever, gerissen und professionell organisiert.

- Das Phantom kommuniziert aktiv über seine Angriffspläne. Es ist in der Rolle des «Erzählers». Mitarbeitende verstehen damit Herleitung und Angriffspunkte und sollen so strategisch gewappnet sein, Augen und Ohren offen zu halten. Mitarbeitende lernen und erfahren wie Angreifer denken und agieren und verstehen damit die mit ihrem Handeln verbundenen Risiken.

- Im Laufe der Kampagne wird einem aktiven Teilnehmer auch das Profil des Phantoms immer klarer, seine Strategie und Aktivitäten werden vorhersehbar.

Die Phantom-Buster

- Einem «Angriff» des Phantoms wird eine Handlung seitens der Mitarbeitenden gegenüber gestellt. Sie haben die Aufgabe den Angriff abzuwehren, sie sind die Phantom-Buster.

- Sie wehren den Angriff durch eine aktive Handlung ab – durch Lösen einer Quest – oder über einen quantifizierbaren KPI – welcher der Mitarbeitende durch sein (früheres) Verhalten beeinflusst hat.

- Mitarbeitende können gewinnen oder verlieren. Über Sieg oder Niederlage entscheiden die Anzahl der Teilnehmer und deren Reaktion auf den Angriff. Ein sicheres Verhalten jedes Einzelnen ist notwendig.

- Mitarbeitende erhalten, ergänzend zu den Quests, die Informationen zum richtigen Verhalten aus Artikel in der Knowledge-Base. Diese beziehen sich auf einThema und erläutert wie «Angriffe» vermieden werden können.