Social Engineering – Der Faktor Mensch

April 3, 2020

Aufgrund der aktuellen Ausnahmesituation war der Unterricht zum Thema “Social Engineering” wiederum auf Fernunterricht mittels «Zoom» umgestellt. Die Vorfreude den Dozenten, welcher sich auch als «legalen Einbrecher» bezeichnet, “zumindest” virtuell zu treffen, war hoch.

Social Engineering wird als eine Mischung aus Kunst, Psychologie und Wissenschaft bezeichnet. Will man nicht mit Gewalt ans Ziel kommen, ist Kreativität und sogenanntes “out of the Box”-Denken hilfreich. Dabei werden mittels zwischenmenschlicher Beeinflussung bestimmte Verhaltensweisen bei Personen hervorgerufen, um an Informationen zu kommen oder sie etwas Ungewolltes ausführen zu lassen.

“Any act that influences a person to take an action that may or may not be in their best interest.” (Quelle: social-engineering.org)

In dieser digitalisierten Welt wird viel Kraft und Aufwand in die Technik und deren Sicherheit gesteckt. Jedoch scheint der Faktor Mensch eines der grössten Risiken im Zusammenhang mit Missbrauch von digitalen Informationen zu sein. Gemäss der Aussage des Technischen Directors von Symantec, versuchen lediglich 3% der Angreifer direkt eine technische Schwachstelle auszunutzen. Die restlichen 97% versuchen Benutzer durch Social Engineering zu täuschen (ebd.). Im «Human Factor Report 2019» von Proofpoint wird diese Zahl sogar noch signifikanter dargestellt. Nach diesem Report werden gar weniger als 1% aller Angriffe direkt mittels System-Schwachstellen durchgeführt und der Rest sei der Faktor «Mensch». Letzterer führe aufgrund von Neugier und Gutgläubigkeit Aktionen wie klicken, herunterladen, installieren, öffnen und senden aus.

Gerade die Schweiz sei ein beliebtes Ziel für Social Engineering, da ein hoher Lebensstandard, die grosse digitale Vernetzung sowie zusätzlich ein kulturell bedingter Vertrauensvorschuss für einen möglichen Angriff sprechen.

Quelle: Somaini, I. (2020). Social Engineering. Unveröffentlichtes Script, Zürich: HWZ

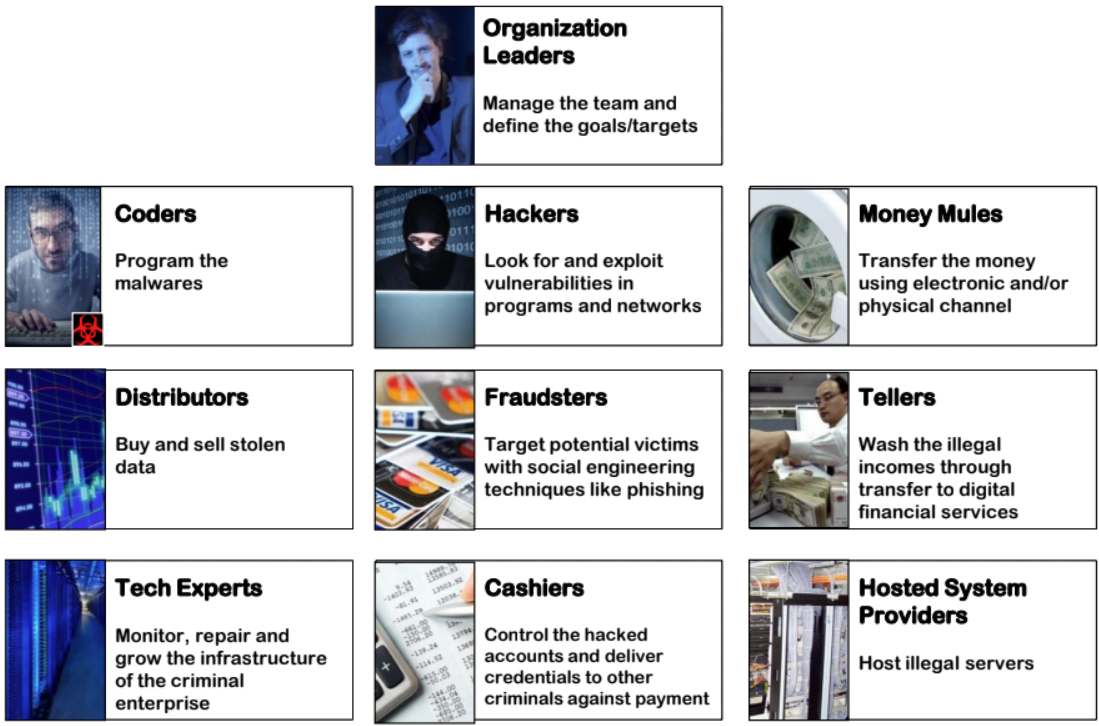

Nach Schätzungen (2015) betrugen die Kosten für Cybercrime ca. 450 Billionen Dollar pro Jahr. Für die Schweiz macht dies einen Anteil von ca. 374 Millionen CHF / Jahr aus. Demzufolge ist nicht verwunderlich, dass eine ganze Industrie und Lieferkette für Cybercrime existiert. So bestehen dafür professionell organisierte Firmen inkl. HR-Organisation und Zeiterfassung.

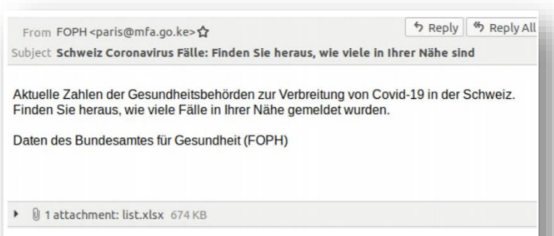

Phishing ist die Möglichkeit mittels einem “Köder” z.B. gefälschte Webseiten, E-Mail oder Kurznachrichten an persönliche Daten zu kommen. Diese Methode ist einer der beliebtesten und bekanntesten. Alleine letztes Jahr wurden weltweit monatlich 1.4 Millionen neue Phishing Seiten erstellt. Der aktuelle Trend ist dahingehend, dass der Fokus zudem auf “Very Attacked People” (VAPs) gelegt wird. VAPs sind Personen, welche Verwundbar, überdurchschnittlich vielen Attacken ausgesetzt sind und zudem noch die Privilegien auf Daten oder System in einem Unternehmen haben.

Quelle: Somaini, I. (2020). Social Engineering. Unveröffentlichtes Script, Zürich: HWZ

Quelle: Eigene Darstellung

Quelle: Somaini, I. (2020). Social Engineering. Unveröffentlichtes Script, Zürich: HWZ

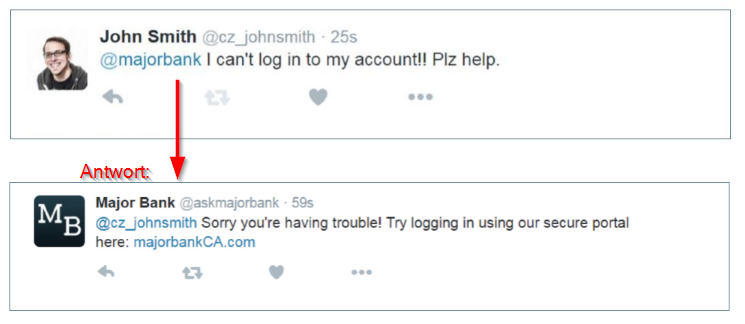

Nach dem Motto “Der Wolf im Schafspelz” wird bei der Impersonation (the act of intentionally copying another person’s characteristics, vlg. Cambridge Dictionary), eine fremde Identität angenommen oder verwendet.

Es existiert eine Vielzahl an Möglichkeiten, um an Daten zu kommen, welche Personen versehentlich im Internet hinterlassen haben. Sei es auf den Sozialen Medien, bei welchen sie den neuen coolen “CVC” Code der Kreditkarte veröffentlichen und damit unbewusst auch den Namen und die Kreditkartennummer bekanntgeben. Weiter gibt es eine Vielzahl von Screenshots und Photographien mit Passwörtern im Hintergrund.

Quelle: Eigene Darstellung

Bei einem anschliessenden Selbstversuch wurde eine Zoom-Aufzeichnung der «Corona Virus Community Action» auffällig. Beim Anschauen dieses Videos konnte im darin enthaltenen Chat der Link zu einem Google Dokument gefunden werden. Das erwähnte Google-Dokument enthält Adressen und Telefonnummern von Personen, welche sich in der Selbst-Isolation befinden. Es braucht daher keine grosse Vorstellungskraft, um sich ausmalen zu können, was mit einer aktuellen Telefon- und Adressliste von verängstigten und hilfsbedürftigen Personen so alles angestellt werden könnte.

Drei Geschichten aus dem Alltag von Ivano Somaini.

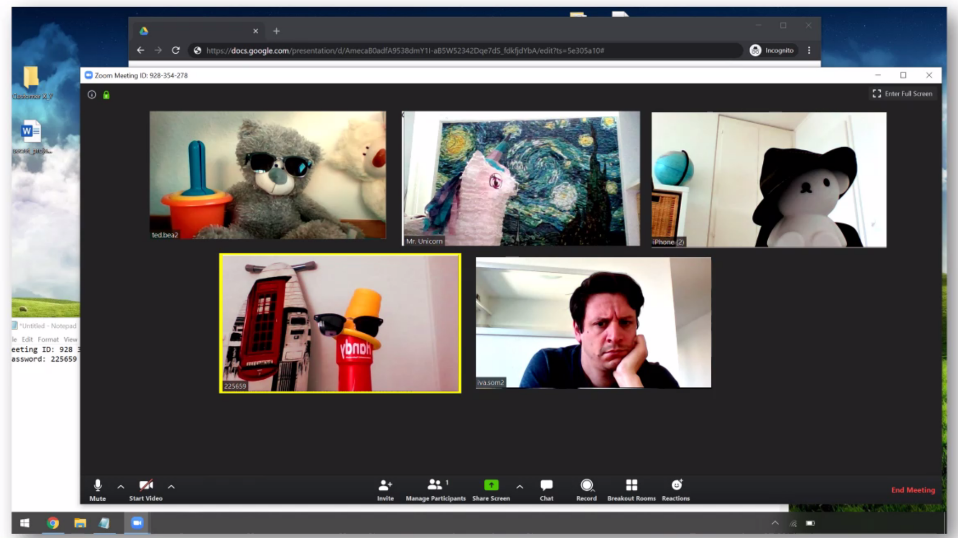

Aufgrund der aktuellen “Lockdown”-Situation und der Tatsache, dass vermehrt die Digitalen Kanäle für die Kommunikation verwenden werden, hat Ivano Somaini die häufigsten Fehler, welche in den Sozialen Medien zum Thema Zusammenarbeit und Videokonferenz vorkommen, aufgegriffen und dargestellt. Wer findet die 7 Fehler auf dem Bild?

Quelle: Somaini, I. (2020). Social Engineering. Unveröffentlichtes Script, Zürich: HWZ

Die Auflösung ist im LinkedIn Beitrag von Ivano Somaini zu finden.

Bewusstseinsschulungen sind etwas vom wichtigsten, jedoch soll der Bezug zum privaten Leben herstellt werden (eigene Backups, E-Banking). Dadurch wird sichergestellt, dass die betroffenen Personen einen Grund hinter einer Schulung sehen und im beruflichen Umfeld sich ebenfalls adäquat verhalten werden.

Ein herzliches Dankeschön an Ivano Somaini für diesen ausserordentlich spannenden Samstagnachmittag!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.