Von Malwareengineering zu manipulierbaren Medizinalgeräten (IoT)

April 7, 2017

Aus dem Unterricht des CAS Digital Risk Management zu den Themen Malware Business und ‘IoT’ mit Marc Ruef / Scip AG berichtet Bernhard A. Hofer Holle:

Marc Ruef ist Leiter von Titanium Research der Firma Scip AG. In seiner Funktion ist er verantwortlich für neue Technologien, hauseigene Malware-Entwicklungen zu Testzwecken (Penetration Testing) sowie das Kennen und Erkennen von Schwächen in Netzwerken, Programmen und Computersystemen. Die Identifizierung von Angriffsvektoren im Zusammenhang mit Fehlverhalten von Mitarbeitenden (Social Engineering) gehört ebenfalls zu seinem Aufgabengebiet.

Im Zusammenhang mit seiner Tätigkeit und der Simulation professioneller Cyber Attacken für Kunden, ergeben sich für Marc Ruef jeweils die folgenden Fragestellungen:

Durchführung einer Cyber-Attacke: Bei der Simulierung von Cyberattacken gibt es zwei Ausgangslagen: Intern oder Extern. Simulierte Cyber- Attacken werden für jeden Kunden sehr individuell ausgestaltet, wobei auf das Testen der entwickelten Malware besonderes Augenmerk gelegt wird. Jede Attacke wird sorgfältig vorbereitet. Malware in aktiven Systemen auszurollen ist sehr heikel. Da könnte es schon mal passieren, dass sich die Malware selbständig macht. Es werden daher vorgängig verschiedene Fallbackszenarien mit dem Kunden vereinbart. Der grösste Aufwand bei solchen Dienstleistungen besteht aber nicht in der Malwareentwicklung an sich, sondern in der Erstellung eines abschliessenden Reports mit Empfehlungen zur Erhöhung der Sicherheit des getesteten Unternehmens. Zielperson und Zielsysteme müssen während eines Tests immer eindeutig identifizierbar sein. Dabei werden Zielpersonen überwacht, im Speziellen beispielsweise zum Verhalten während einer Attacke. Während des Tests werden möglichst viele Daten gesammelt, auch über das Verhalten der Malware.

Solche Tests können auf zwei verschiedene Arten vorbereitet werden:

Nach einem Test müssen Zielsysteme desinfiziert werden. In der Regel wird in die Malware eine sogenannte ‚time-out‘ Funktion eingebaut. Dies ist eine Art Selbstzerstörungsmechanismus für den Fall, dass Zielsysteme plötzlich nicht mehr erreichbar sind.

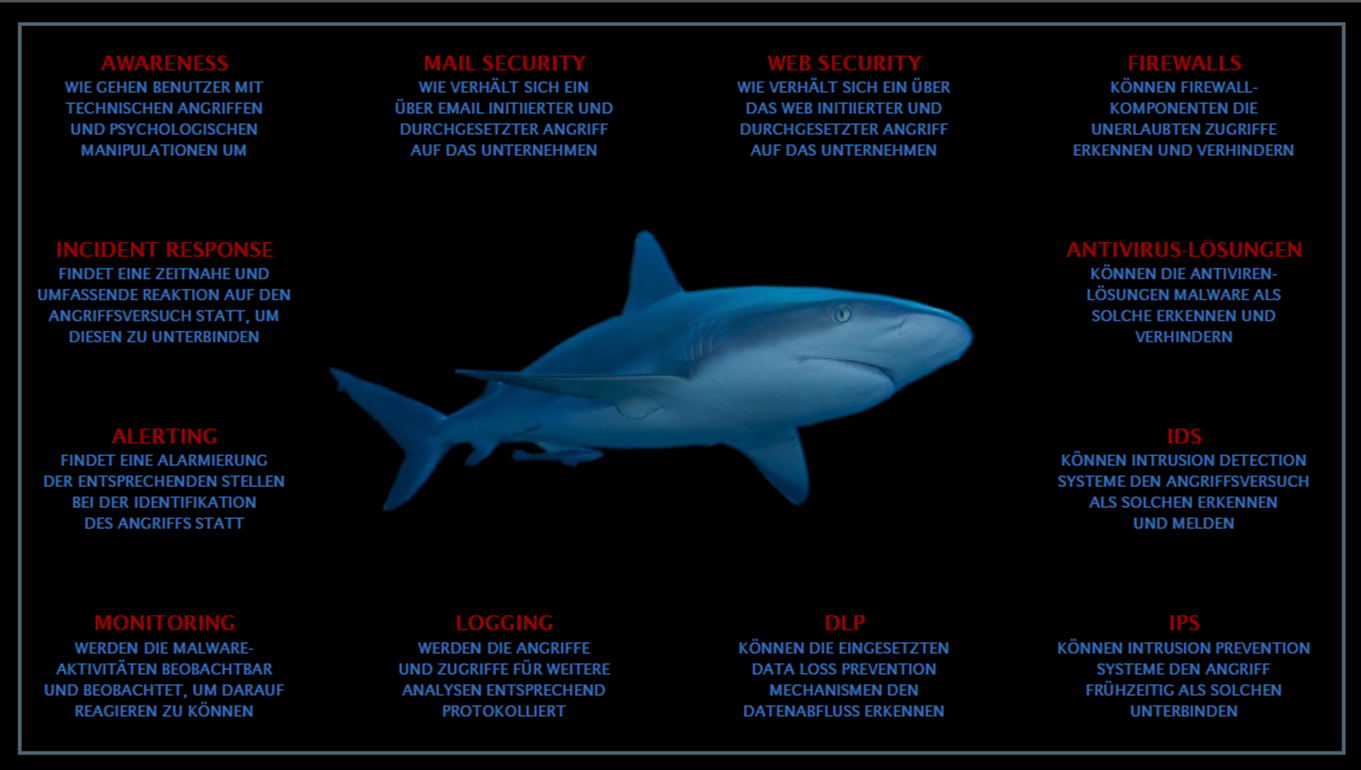

Ein grosses Thema sind immer auch Sensibilisierungsschulungen der Mitarbeitenden. Dabei kann der Fokus beispielsweise auf den folgenden Themen liegen:

Das Ziel des Unternehmens sollte immer sein, Cyberattacken möglichst zu vermeiden, falls bereits mit Malware infiziert, die Attacke möglichst früh zu erkennen und möglichst zeitnah abzuwehren. Entsprechende interne Prozesse sollten Unternehmen präventiv implementieren. Noch ein Tipp für involvierte Mitarbeitende. Der Social Engineer versucht immer möglichst schnell Druck aufzubauen und hasst es, wenn man die Situation entschleunigt, resp. den Angreifer vertröstet: „Ich kläre diese gerne ab und rufe zurück. Wie sind sie am besten erreichbar?“

‘IoT’ – The Internet of Things

Im Bereich Forschung gilt je kurioser umso mehr Freude macht es! Dies gilt auch für das Thema ‘IoT’, das Internet der Dinge. Die Entwicklung geht in Richtung von Interoperabilität, d.h. die Systeme sind miteinander verbunden. Auch mit dem Hersteller. Dieser achtet darauf, die Hürden um solche ‚Ökosysteme‘ zu wechseln, möglichst hoch anzusetzen.

Im Speziellen ist ‚IoT‘ auch in Spitälern anzutreffen. Aber welches sind da überhaupt die konkreten Gefahren in diesem Zusammenhang? Sind Medizinalgeräte in Spitälern überhaupt manipulierbar? Bei einem sogenannten Penetrationtest in einem Spital hat die Scip AG nicht weniger als 9 ‚zero days‘, also noch nicht bekannte Schwachstellen, an sogenannten ‚medical devices‘ identifiziert. Insbesondere bei den folgenden Geräten:

Erschreckenderweise war es während dem Test beispielsweise das Folgende möglich:

Die Systeme konnten nach Belieben manipuliert werden oder mit anderen Worten: Man bleibt besser gesund! Das Hauptproblem ortet Marc Ruef vor allem bei den flachen Netzwerken (beispielsweise Fehlen von Firewalls); wenn der Angreifer einmal im Netzwerk ist, stehen ihm alle Türen offen. Auch handelt es sich bei Medizinalgeräten um sehr sensitive Geräte, welche miteinander kommunizieren müssen. Hier will sich niemand in die „Nesseln“ setzen und für Unregelmässigkeiten zur Verantwortung gezogen werden.

Ein weiteres Problem stellt die Zertifizierung der Medizinalgeräte dar. Es könnte sein, dass Sicherheitsmassnahmen die Kalibrierung, resp. das Gerät verändern und somit eine neue Zertifizierung notwendig werden würde. Es werden deshalb auch keine Virenscanner in Spitälern eingesetzt, da der Verlust der Zertifizierung droht. Dieses Risiko ist den Verantwortlichen einfach zu gross.

In diesem Zusammenhang auch problematisch ist die Tatsache, dass es keine Aufsichtsbehörde für Sicherheitsmassnahmen in Spitälern gibt, welche etwas Druck ausüben würde.

Fazit: Das Hauptproblem bei ‚IoT‘ liegt oftmals darin, dass Gegenstände nicht als Computer wahrgenommen und somit die damit verbundenen Risiken nicht erkannt werden. Bis das erste Auto gehackt wird, ist es wohl nur noch eine Frage der Zeit….oder bereits Realität!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.