Von Cyber Security und digitalen Identitäten

Januar 11, 2018

Aus dem Unterricht des CAS Digital Finance mit Peter Gassmann berichtet Anja Pavlovic:

Was sind die wichtigsten Aspekte der Cyber-Sicherheit und was genau ist eine digitale Identität? Diese Themen brachte Peter Gassmann am 19. Dezember 2017 der Klasse Digital Finance an der HWZ näher.

Der Unterricht begann mit Fragen wie: Wie gross ist das Risiko von Cyber Attacken in Unternehmen? Spielt die Grösse eines Unternehmens eine Rolle bezüglich gutem Schutz vor Cyber Attacken?

Einige Beispiele:

Mittlerweile hat sich eine kriminelle Industrie (Crime as a Service) im Internet etabliert, die auch kleinere Firmen angreift. Die Dienstleistung ist bereits so automatisiert, dass grosse Mengen von Firmen jeglicher Grösser leicht angreifbar sind. Folglich sind auch Schwarzmärkte für den Kauf von bspw. Kreditkartendaten oder Fake Accounts die letzten Jahre gewachsen.

Auf einem PC gibt es zwei Orte, in die Trojaner eingeschleust werden können:

Im Hintergrund lauft ein Command and Control Server, um den Software-Stücken gewisse Befehle zu erteilen und sich upzudaten. Die Folgen sind ID Diebstähle oder Transaktionsmanipulationen (bei Banken).

Die E-Banking Hersteller leiten Massnahmen ein, um solche Angriffe zu verhindern. In der Schweiz sind nur sehr wenige Fälle bekannt. Da stellt sich die Frage, wie effizient ein Virenschutz ist. Die Antwort lautet: Gegen staatliche Angreifer hat eine Privatperson in der Schweiz keine Chance. Die Idee von Virenschutz hier ist eher ein Schutz gegen kriminelle Angreifer zu haben.

Betrug und Identitätsdiebstähle sind die Schlüssel-Risiken im Malware Business. Kriminelle stehlen Identitäten von Personen und verkaufen diese weiter. Die Tendenz der Anzahl Beschwerden von ID-Diebstählen geht weiterhin rauf. Momentan besteht ein Wettrennen zwischen Security Firmen, die immer sicherere Lösungen anbieten wollen und Angreifern.

Zero Day: Vom Tag 0 ist die Rede, wenn eine Lücke in einem Betriebssystem oder einem Programm von Angreifern ausgenutzt wird, bevor der Support überhaupt davon weiss. Die Frage ist dann, wie schnell der Hersteller eine Problemlösung herbeiführen kann.

Einen vollständigen Schutz vor gefährlichen Webseiten wird es nie geben. Selbst wird die Stimme einer Person in ein paar Jahren durch künstliche Intelligenz nicht mehr erkannt werden können.

Beispiel Linkedin: Angreifer konnten bei Linkedin die Passwörter abfangen. Was ging damals schief? Die Seite hat ihre Passwörter im Hintergrund nicht im Klartext, sondern als „Hash“ abgespeichert. Die Hash-Funktion berechnet aus dem Text eine verkürzte Form und es wird davon ausgegangen, dass nicht rückwärts von der verkürzten Form zum ganzen Passwort in Textform gerechnet werden kann. Linkedin hatte den Fehler gemacht, die Hashs manuell zu setzen, deswegen ist es den Angreifern gelungen, die Passwörter zu identifizieren.

Wie sieht eine Geschäftslandschaft einer Firma aus und wer sind die Angreifer überhaupt?

Jedes Unternehmen hat ihre „Kronjuwelen“, d.h. Software, Systeme und Programme, die für den Geschäftsbetrieb von hoher Bedeutung sind. Der Service wird durch mehrere Provider und Sub-Provider erbracht, die teilweise unbekannt sind.

Schwachstellen und Fehler einer Software können leicht für solche Vorhaben ausgenutzt werden. Softwareänderungen bergen auch ein potentielles Risiko bei einem Upgrade, wenn auf „Default“ zurückgestellt wird. Wenn dies unsicher ist, können Software-Einstellungen nach einem Update unsicherer sein, als vorher.

Folgende vier sind für Firmen besonders schmerzhaft:

Welche Daten müssen geschützt werden? Abgeleitet von der Frage, wie viel Wert es der Person oder dem Unternehmen ist, gewisse Daten zu schützen.

Die Frage, wie viel Sicherheit ein Unternehmen braucht hängt davon ab, in welchem Bereich die Tätigkeit liegt. Auch ist wichtig zu wissen, wie viel die Kunden für die Sicherheit bereit sind zu zahlen. Dies hängt wiederum davon ab, wie kompliziert der Service für den Enduser wird und inwieweit er diesen akzeptiert (Bsp. E-Banking, Token oder TAN?).

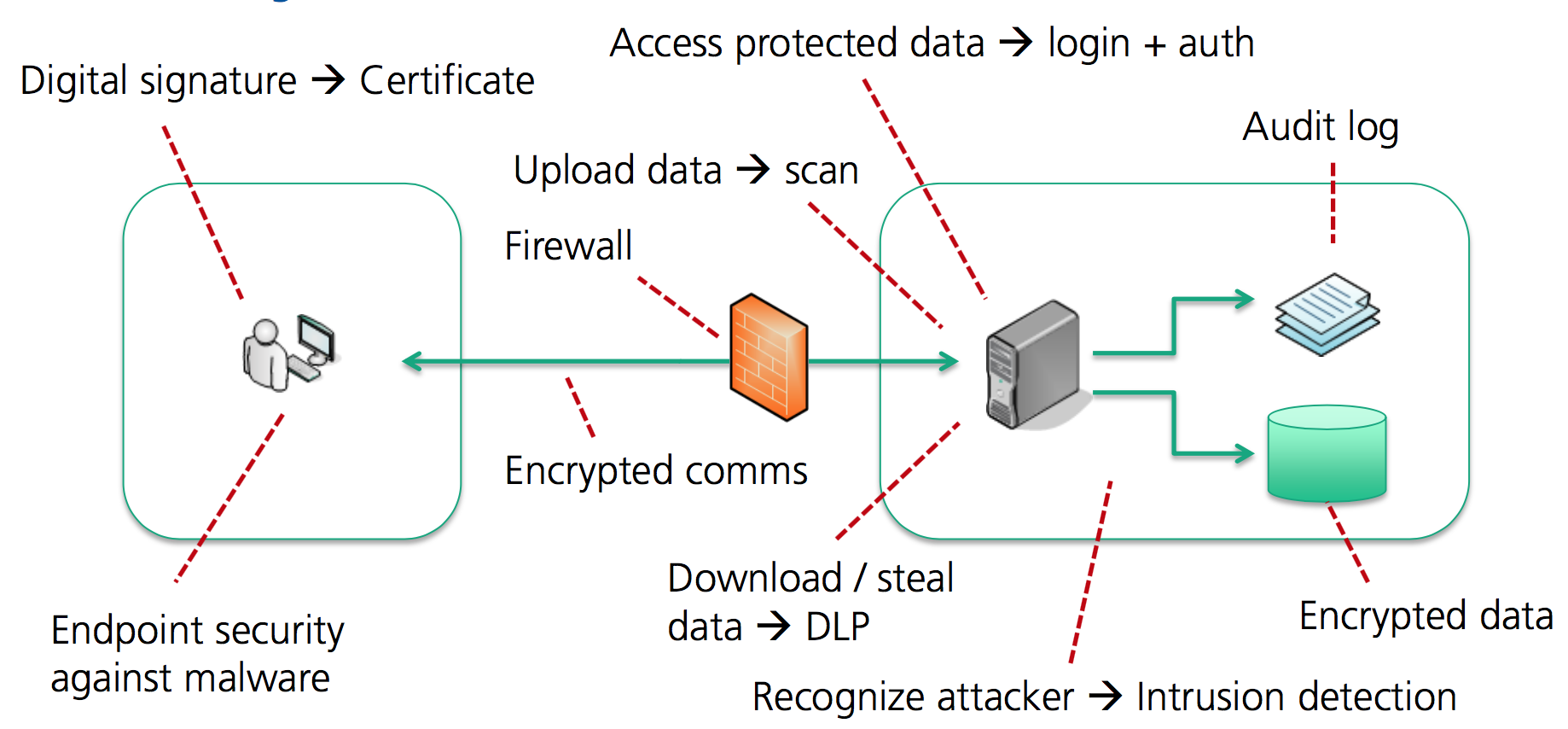

Für die digitale Signatur wird ein Zertifikat mit Massnahmen für die Endpoint Security benötigt. Des Weiteren Firewalls, die den Datenverkehr kontrollieren,filtern und gefährliche Inhalte blockieren. Die Kommunikation wird häufig verschlüsselt, damit verhindert werden kann, dass auf der Netzwerkstrecke Inhalte abgehört werden können. Dafür wird die digitale Signatur mit Login und Authentisierung erfordert. Damit wird bewiesen, dass es sich auch wirklich um die zugriffsberechtigte Person handelt.

Die IT-Security wird mit drei Bereichen gestaltet:

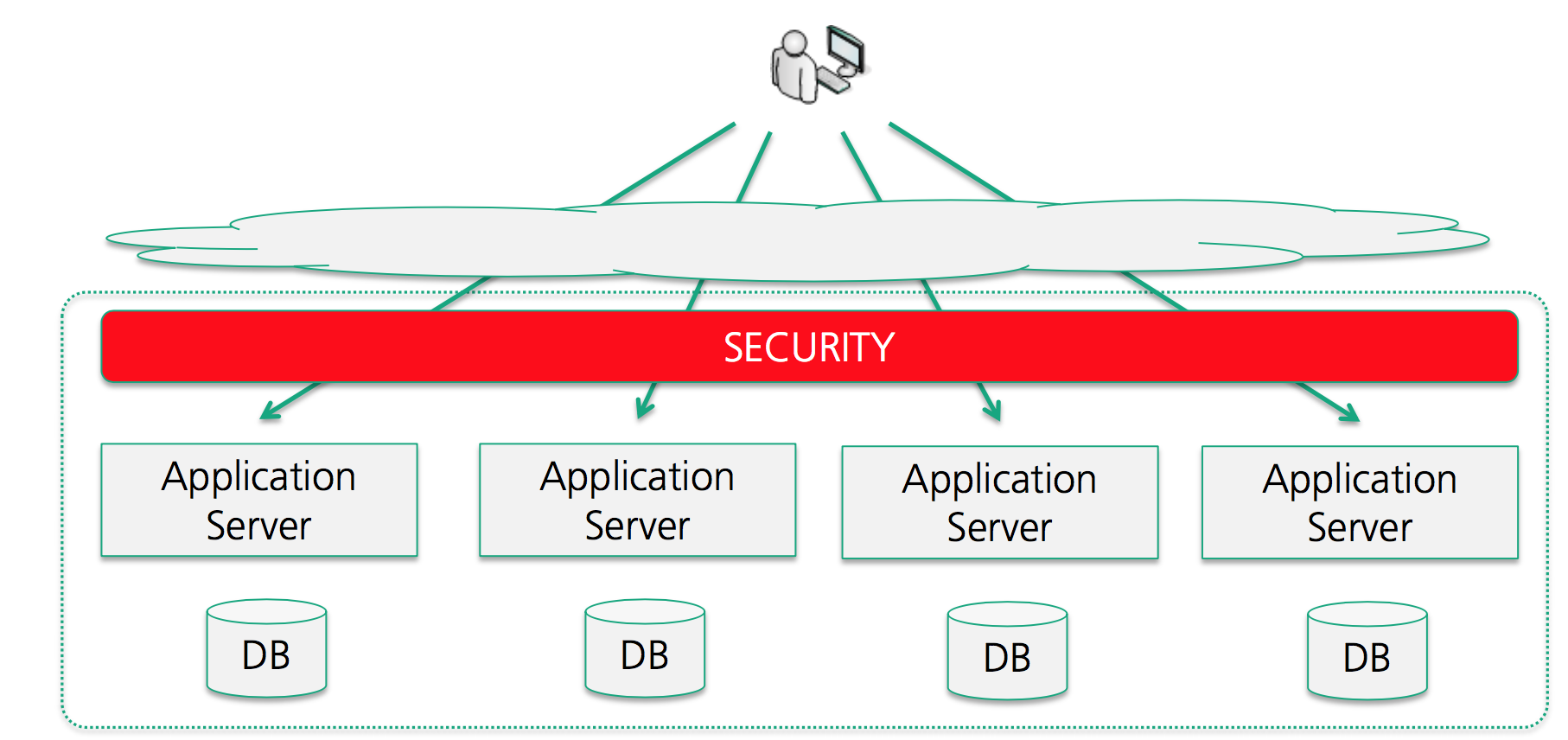

In den meisten Organisationen ist nicht nur eine Applikation, sondern es sind mehrere Teile vorhanden. Früher wurde für jede Applikation ein Login benötigt. Heute gibt es eine Lösung dafür.

Security Schicht: Eine zusätzliche Softwareschicht über alle Applikationen gelegt, die einen wesentlichen Teil der Security übernimmt. Beliebig viele Applikationen können so geschützt werden und die Entwickler konzentrieren sich auf die Fachfunktionalität während sich die Security-Leute um die Security-Funktionaliäten kümmern.

Im Identitätsmanagement und dem Protokoll zwischen dem Client und dem Server ist definiert, wie Nachrichten ausgetauscht werden sollen, wie die Kommunikation unterbrochen werden kann und wie weiter kommuniziert werden kann. Jede Login-Session hat des Weiteren eine Lebensdauer und ein Time-Out.

Die Online Architektur besteht aus einem Admin und einer Runtime.

Der Admin trifft die nötigen Vorbereitungen, dass der Endnutzer schlussendlich arbeiten kann. Die digitale Identität und die User ID müssen erfasst werden und ins Directory (Benutzerverzeichnis) gespeichert werden.

Die Runtime Infrastruktur speichert Daten, um im Prozess festzustellen, dass die Nutzer IDs und Berechtigungen erkannt werden und der Nutzer auf die Applikation kommt, wenn alles in Ordnung ist.

Prozess, wo beim Login festgestellt wird, ob die Person wirklich auch der berechtigte User ist. Normalerweise braucht man dafür eine User ID und ein Passwort bzw. ein beliebiges „Credential“, was den Nachweis zur Authentifizierung erbringt. Voraussetzung ist, dass das System weiss, welche Benutzer ID zu welchem Credential gehört.

Bei der starken Authentifizierung werden mindestens 2 von 3 möglichen Kategorien eingesetzt:

Es wird davon ausgegangen, dass wenn zwei von drei Elementen benutzt werden, ein Diebstahl schwieriger zu bewerkstelligen ist.

Bei der Authorisierung entscheidet das System, ob ein Nutzer berechtigt ist, etwas zu tun. Dafür müssen in der Firma irgendwo Regeln und Berechtigungen definiert werden, die festlegen, was die entsprechende digitale Identität machen darf.

Sind TANs (Transaction Number) heute noch sicher für eine starke Authentifizierung? Je mehr Aufwand eine Firma darin steckt, desto sicherer ist der Prozess natürlich. Die TAN kann dennoch abgefangen werden. Mittlerweile existieren Tools, die die Handynummer klauen können und die TAN bei einem Login eines Nutzers abfangen können. In der Schweiz gibt es nur noch wenige Banken, die mTANs (mobile TANs) einsetzen.

Beispiel mobile ID von Swisscom: Beim Login Prozess wird eine verschlüsselte SMS versendet und auf der SIM Karte entpackt und geprüft. D. h. die mTAN geht nicht in das Betriebssystem des Handys hinein, sondern wird auf der SIM Karte entpackt. Dies ist insofern sicherer, da Malware einzuschleusen an diesem Ort unmöglich ist.

Mit dem Single-Sign-On ist es möglich, sich für verschiedene Applikationen nur ein einziges Mal einzuloggen. Solange die User Session aktiv und gültig ist werden die Berechtigungen für die Applikationen automatisch überprüft.

Szenario Step-up: Hier muss sich der User nochmals einloggen während einer Session (Usability vs. Security). Die Security Schicht kann je nach Belieben und je nach dem, auf welche Applikation man zugreifen möchte, konfiguriert werden.

Die Identity Federation möchte die Konfiguration von mehreren Nutzern zusammenbringen.

Ein ID Provider erstellt die ID und verwaltet den Lebenszyklus, Updates und die Löschung von IDs.

Am Beispiel von Twitter kann gezeigt werden, dass mit einem Twitter Login der Service von linkis.com genutzt werden kann. Der Provider kriegt dabei aber das originale Twitter Passwort nicht, die Twitter Daten werden nicht weitergegeben.

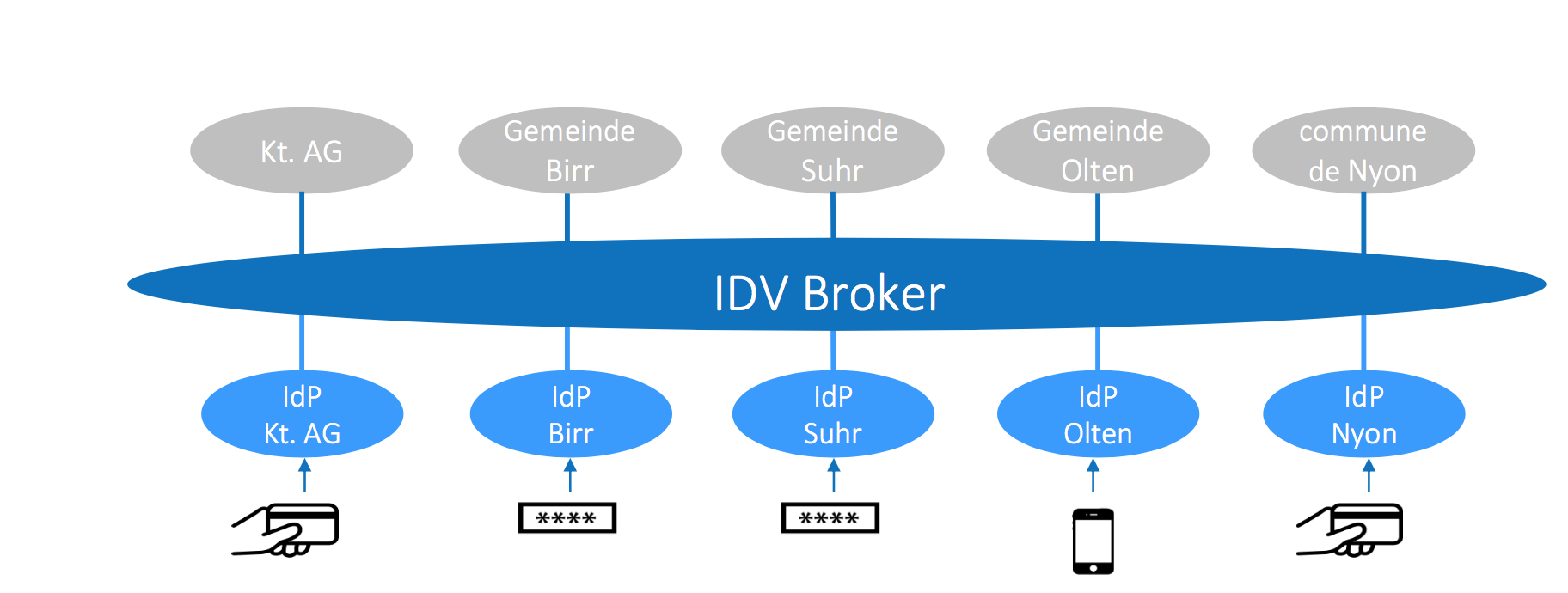

Eine Herausforderung für die Schweizer Behörden sind die verschiedenen Dienstleistungen, die die Bürger auf allen drei Ebenen (Bund, Kanton, Gemeinde) nutzen. Resultat ist, dass die vielen verschiedenen Logins für die zahlreichen Dienstleistungen unbequem und ineffizient sind. Jede Behörde hat heute ihren eigenen Login-Prozess mit unterschiedlichen Mitteln zur Authentifizierung.

Lösung: Identitätsverbund Schweiz. Für die verschiedenen Register in der Schweiz soll der Bürger nur noch ein einziges Konto besitzen, um die Dienstleistungen in Anspruch nehmen zu können. Dafür wird ein IDV Broker benötigt, der alle zusammenbringt.

Um einen Verbund zu schaffen, muss das Vertrauen der Bürger gewonnen werden. Vertrauen wird mit verschiedenen Qualitätsstufen geschaffen. Die tiefste Stufe bilden die User ID und das Passwort. Mit einem weiteren Credential ist man auf der mittleren Stufe und kombiniert mit Biometrie ist von einer hohen Qualität die Rede.

Je nach dem, um welche Behörde es sich handelt, ist eine unterschiedliche Qualität beim Login erforderlich.

Der Broker soll so aufgesetzt sein, dass ein Matching stattfinden kann. In der Schweiz ist das Projekt so weit, dass es technisch funktioniert. Das Management und die Brokerinfrastruktur sind jedoch noch nicht definiert. In der Schweiz sind verschiedene Organisationen am Projekt beteiligt. Der Bundesrat will es reglementieren, aber nicht betreiben.

Schlussfolgerung: Alle reden davon, es gibt aber noch nichts Konkretes. Es ist unklar, ob nur die Behörden oder auch Private in den Kreis kommen und auch, mit welchem Provider das Projekt überhaupt bewerkstelligt werden soll.

Für die Swiss Data Alliance fordert der Bund ein Regelwerk und ein klares Schema mit rechtlichen Rahmenbedingungen und detaillierten Definitionen der Zertifizierungs- und Prüfungsprozessen.

In einer Gruppendiskussion wurde schnell klar, dass die meisten Klassenbeteiligten von einer zentralen Swiss ID viel weniger Administration und weniger Beamte erwarten. Viele wären für eine Zentralisierung, Voraussetzung ist jedoch die Sicherheit und das Vertrauen in das System, da in einem einzigen System alle Personendaten eines Schweizer Bürgers gespeichert wären. Wesentlich für das Funktionieren ist auch die Bereitschaft der Personen dazu.

Die effektive Verhinderung eines ID Diebstahls ist mit einem Preis verbunden, hier ist die Frage, wie viel die Nutzer bereit sind, für den Schutz zu zahlen.

Sobald Geld im Spiel ist, sind die Hacker nicht weit entfernt. Digitale Identitäten gewinnen an Wert, da die generelle Digitalisierung dazu führt, dass immer öfter digitale Identitäten benötigt werden. Dafür muss Flexibilität und Anpassungsfähigkeit vorhanden sein.

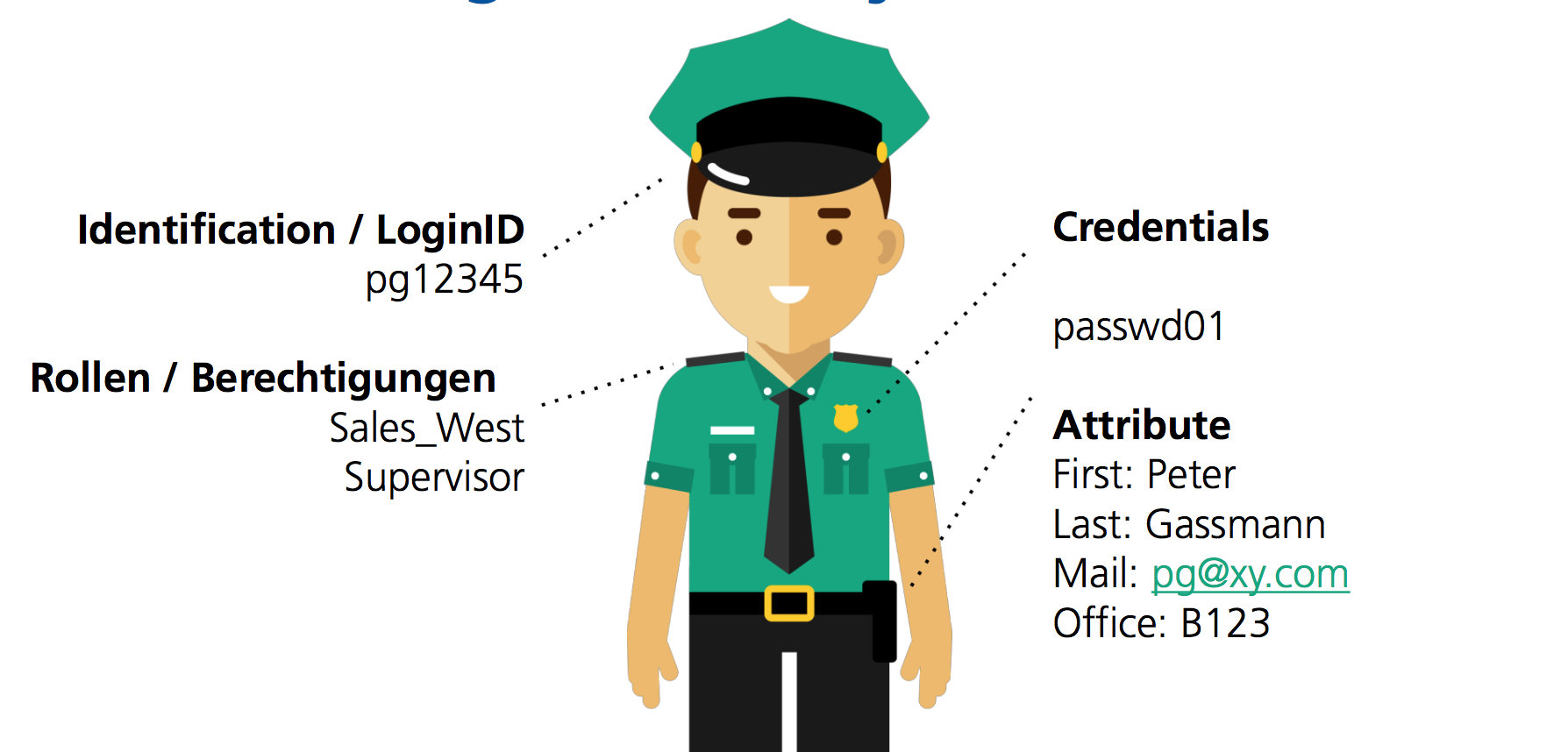

Was ist eine digitale Identität überhaupt? Peter Gassmann definiert sie als eine Zusammenfassung verschiedener Attribute (ID, Berechtigungen/Rollen, Credentials, Personendaten). Sie besteht aus der Verknüpfung des Kunden und Providers. Diese dienen dazu, dass die digitale Identität gefunden werden kann.

Der heutige durchschnittliche User einer digitalen Identität ist zwischen 30 und 40 Jahre alt und nutzt gewisse Dienstleistungen täglich.

Statistiken zeigen, dass die Leute je nach Typ eher verschiedene IDs haben möchten. Die Meisten kennen die starke Authentisierung und benutzen das Handy als Teil eines Loginprozesses.

Das Management von digitalen Identitäten schaut sich verschiedene Aspekte an. Die Identität ist ein Vertrauensanker. Wenn der Registrationsprozess eine lausige Qualität aufweist, wird der gesamte Prozess nicht funktionieren. Die Kombination der Qualität von Registrations- und des Loginprozess macht ein ID Management aus.

Im Administrations- und Verwaltungsprozess finden viele Events im Lebenszyklus einer ID statt, die zu einer Veränderung der ID führen. Die Risiken im Zyklus müssen kontrollierbar sein.

Das Rollenkonzept und die Verteilung der Berechtigungen erfolgt normalerweise in einem kontrollierten Prozess. Es können aber auch automatische Berechtigungen erfolgen, je nach dem in welchem Team z.B. ein neuer Mitarbeiter tätig sein wird.

Zur Abrundung des Unterricht fand eine Gruppendiskussion zu den Herausforderungen des Onboardings statt. Die Pain Points eines digitalen Onboarding-Prozesses sind bspw., wenn der ganze Prozess zu kompliziert ist. Auch ist die Menge und Art der verlangten Personendaten teilweise heikel. Firmeninterne Schwierigkeiten sind vor allem bei kleineren Organisationen vorhersehbar. Für diese ist eine massgeschneiderte Lösung mit hohen Kosten verbunden.

Beispiel UBS Paymit Onboarding: Bei der User Journey sind die unterschiedliche Resultate herausgekommen. Es gab unterschiedliche Entscheide beider Projektteams trotz gleicher Regulierung. Das Problem liegt darin, dass die Umsetzung einer neuen regulatorischen Vorschrift vielmals unklar für Projektleiter sind. Im Fokus sollte bei Onboarding Projekten immer der Kunde und seine Akzeptanz sein.

Wie kann das Level of Trust der User beeinflusst werden?

Im Gegensatz zu Onboarding überlegt man sich das Offboarding nicht so gerne. Gibt es überhaupt Szenarien, wo ich die User Identitäten nicht mehr haben will? Dabei muss auch berücksichtigt werden, wie viel aus regulatorischer Sicht überhaupt gelöscht werden darf.

Für eine Security Landschaft wird spezialisiertes Wissen benötigt, welches für ein Start Up nicht so einfach ist. Der Entscheid der Landschaft und welche man selber haben will oder nicht, ist nicht einfach zu fällen.

Die digitale Identität ist ein „Anchor“-Element, dass die Infrastruktur überhaupt funktioniert, aber auch ein Bindeglied zwischen den Usern und dem Service. Sie muss aktiv gepflegt und bewirtschaftet werden, damit sie in die User Journey passt.

Folgende drei Punkte sind Kernfragen für digitale Identitäten:

Cyber Security kann man nicht nur als Tool eingekauft werden, sondern muss von jeder Organisation umfassend angeschaut werden!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.