Aus dem Unterricht des CAS Digital Risk Management mit Silvio Oertli berichtet Rebecca Ganz.

Grundlagen der digitalen Forensik

Schon seit 2000 v. Chr. gibt es die Forensik als Gebiet, wie Tontafeln aus den Ruinen von Ninive, die Fingerabdrücke als Siegel für Urkunden nutzen, belegen. Die forensische Wissenschaft kam jedoch in Europa erst im 20. Jahrhundert, durch die Arbeit von Edmund Locard, zur geltung. Er entwickelte 1930 das sogenannte Locard’sche Austauschprinzip, das auch heute noch als Grundprinzip der Forensik gilt.

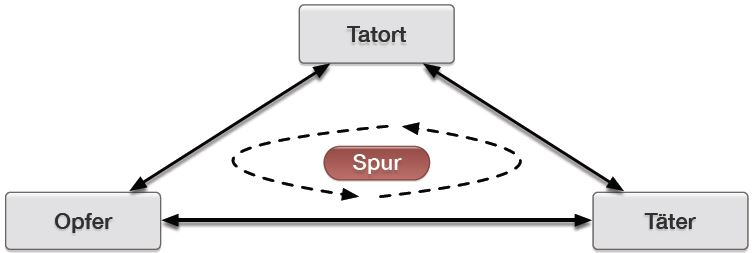

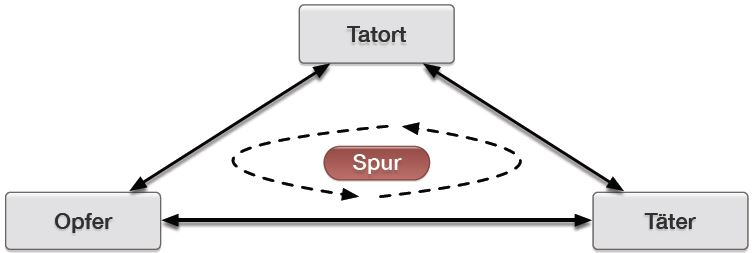

Abbildung: Das Locard’sche Austauschprinzip (Sivio Oertli)

Seit dem Ende des 20. Jahrhunderts, durch die Entwicklung des Internets und die digitalisierung der Geschäftswelt, des Alltagslebens und auch krimineller Aktivitäten, gewinnt die digitale Forensik an Wichtigkeit. Auch im digitalen Raum gilt bei der Spurensuche das Locard’sche Autauschprinzip und die digitale Spurensicherung ist wird vermehrt zum zentralen Bestandteil von Ermittlungen.

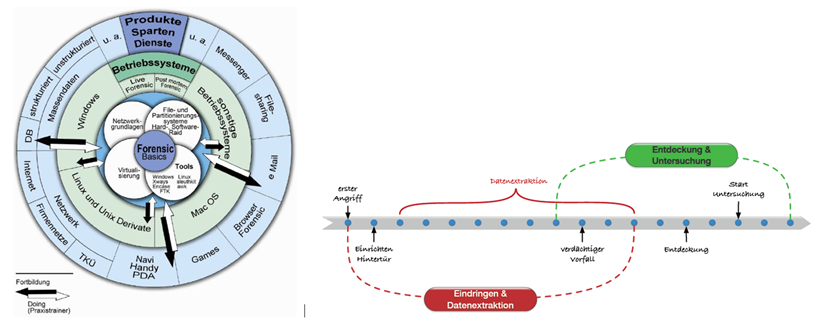

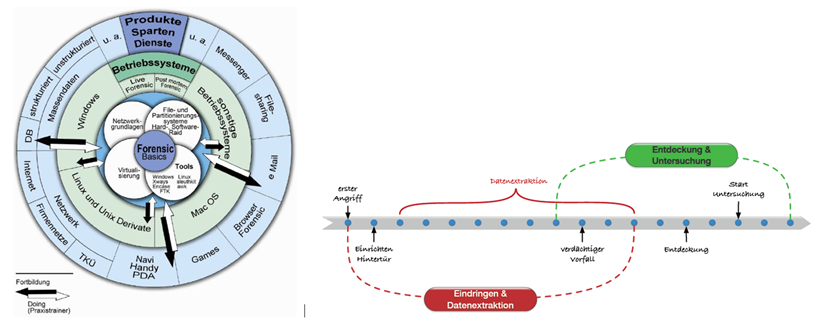

Die digitale Forensik lässt sich in mehrere spezialisierte Subgebiete unterteilen, die sie mit verschiedenen Arten der digitalen Forensik befassen:

Abbildung: Gebiete der digitalen Forenslik (Sivio Oertli)

Das Hauptziel aller Gebiete der digitalen Forensik, ist es, diei Ermittler einer Straftat zu unterstützen und Beweise für die Überführung der Täter zu liefern. Dazu sollten die vier “Good Practice” Prinzipien der Association of Chief Police Officers (ACPO), der Verband der polizeilichen Führungskräfte von England, Wales und Nordirland, eingehalten werden:

- Daten, die möglicherweise vor Gericht verwendet werden sollen, sollen nicht durch die Handlungen der Strafverfolgungsbehörden verändert werden.

- Wenn auf Daten zugegriffen werden muss, muss diese Handlung von einer Fachperson ausgeführt werden.

- Handlungen müssen protokolliert und von eine unabhängigen Drittperson nachvollziehbar sein.

- Die für die Untersuchung verantwortliche Person muss sicherstellen, dass die relevanten Gesetze während den Ermittlungen eingehalten werden.

Bei firmeninternen Untersuchungen ohne polizeiliches Mandat, muss sichergetellt werden, dass die Ermittler ihre rechtlichen Kompetenzen nicht überschreiten. Vor Allem muss der Schutz von privaten Daten gewährleistet sein. Zugriffe auf Daten und Datenträger müssen lückenlos protokolliert werden.

Zusätzlich ist es unerlässlich bei Untersuchungen jeglicher Art, das eigene Netzwerk zu schützen, da die zu untersuchenden Festplatten von Malware infiziert sein könnten.

Vorgehensweise

Die Vorgehensweise in der digitalen Forensik kann in vier Phasen unterteilt werden.

Abbildung: Vier Phasen der digitalen Forensik (Silvio Oertli)

- Identifikation ist der erste Schritt in der forensischen Untersuchung: Ermittlungsrelevante Daten müssen im Netzwerk und auf Datenträgern identifiziert und triagiert werden. Auch analoge Datenquellen sollten in Betracht gezogen werden. Dabei muss bei irrelevantem Material der Datenschutz bewahrt werden.

- Bei der Beweissicherung wird als erstes die weitere Manipulation der Daten durch Dritte verhindert, zum Beispiel durch das Sperren von Konten, Veränderung von Passwörtern oder das Einschalten des Flugmodus der Geräte. Danach beginnt die Dokumentation der Daten und Protokollierung aller Aktionen. Bei Systemen, die nur im Arbeitspeicher laufen oder keinen ausbaubaren Datenspeicher haben, wird eine Live Response Analyse durchgeführt. Dies beinhaltet das Erstellen eines Abbilds des Arbeitsspeichers, eines Protokolls der bestehenden Internetverbindungen und Kopien der aktuell entschlüsselten Daten. Stabilere Daten werden bitweise auf neue Datenträger kopiert und eine Post Mortem Analayse durchgeführt. Dazu werden kryptologische Hashfunktionen (md5, sha1 und sha256) angewendet.

- Bei der Auswertung werden diverse Tools angewendet, um die Daten zu Analysieren und eine Timeline zu erstellen. Bei einer Post Mortem Analyse wird dazu eine Hexadezimalansicht der Daten benutzt. Es ist wichtig für Fachspezialisten in der digitalen Forensik, sich fortlaufend fort- und weiterzubilden, da die Methoden und Tools in diesem Gebiet sich dauernd weiterentwickeln.

- Die Präsentation der Daten erfolgt meistens in einem schriftlichen Bericht an die verantwortlichen Ermittler. Dabei ist es wichtig, dass die Auswertung auch für Laien verständlich ist.

Abbildung: Illustration der Gebiete, in denen ein digitaler Forensiker Fachwissen haben sollte; Beispiel einer Timeline (Silvio Oertli)

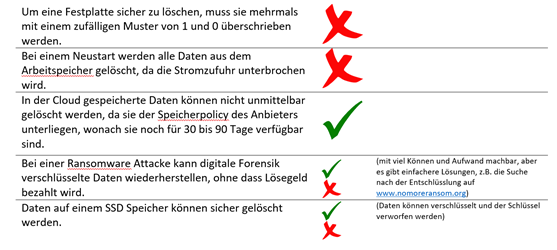

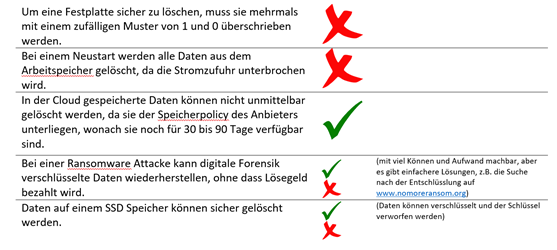

Mythen und Geschichten

Im zweiten Teil des Unterrichts, befasste sich Silvio mit verschiedenen Mythen aus der Forensik und deren Wahrhaftigkeit, sowie mit Geschichten, die mögliche Abläufe eines elektronischen Verbrechens und deren Ermittlung erläutern.

Mythen

Geschichten

- Bei der Durchsuchung der Geschäftsräume einer Firma wegen Verdacht auf ungetreue Geschäftsführung wird ein unbeschrifteter Server entdeckt, für den kein Verantwortlicher identifiziert werden kann. Der Server wird von Ermittlern sichergestellt. Einige Stunden später ruft ein Frachtpartner an: Was ist mit dem Kommissionierungsserver los?

- Eine Email an die Kontaktadresse der Firma beschuldigt einen Mitarbeiter der Weitergabe von Geschäftsgeheimnissen. Durch den Email Header kann festgestellt werden, dass die Email von einem firmeninternen Server gesendet wurde, aber nicht von wem. Einige Zeit später, werden Fotos von den vermeintlich weitergegebenen Dokumenten geschickt. Da die EXIF Daten nicht entfernt wurden, kann der Beschuldigte feststellen, wer in seinem Umfeld die Bilder gemacht hat, als er zu Hause an den Dokumenten arbeitete.

- Die Finanzabteilung erhält eine Email vom CEO, die erklärt, dass eine wichtige Rechnung für CHF 30,000.- nicht bezahlt wurde und unbedingt sofort verarbeitet werden soll. Kurz darauf erhält die Sachbearbeiterin einen Anruf von der relevanten Revisionsfirma, die die Kontodaten liefert. Die Zahlung erfolgt. Eine Analyse der Email des CEOs ergibt, dass der Name zwar im Absender stand, aber die Antwort an eine Gmail Adresse ging. Auch der Anruf der Revisionsfirma zeigte zwar die richtige Telefonnummer an, kam aber per VoiP aus dem Ausland.

- In einer Firma werden vermehrt Sitzungstermine nicht eingehalten, oder Teilnehmer erscheinen zur falschen Zeit. Die Benutzer, die Änderungen and den Terminen vorgenommen haben, beteuern Ihre Unschuld. Weitere Ermittlungen identifizieren ein FAxgerät mit Administratorrechten, der sich zu den relevanten Zeiten als die betroffenen Benutzer einloggte. Der Konfigurierung wird korrigiert, aber der Spuk dauert an. Weitere Analysen über VPN zeigen auf die IP Adresse eines ehemaligen Mitarbeiters, der kurz vor seinem Abgang die Betroffenen Nutzer einrichtete und auch der Geschäftsleitung bei Computerproblemen half. Eine Datei mit allen Passwörtern liegt in einem geschützten Bereich des Servers.

Readiness

Zum Abschluss erläuterte Silvio, wie Firmen sich schützen und für allfällige Incidents rüsten können. Die Massnahmen lassen sich in drei Kategorien aufteilen.

Technisch

Protokolldateien von neuralgischen Rechnern, Webservern und Datenbanken müssen identifiziert und so angelegt werden, dass ununterbrochen gesichert werden können. Wie lange sie aufbewahrt werden sollen, hängt von der Reaktionszeit und dem Nutzwert der Daten ab. Ausserdem sollten Verantwortliche Mitarbeiter und Ablaufdiagramme defniert werden.

Organisatorisch

Regelungen und Firmenpolitik sollten mit dem Cybersecurity-Verantwortlichen der Firma überarbeitet und die Datensammlung auf ihre rechtliche Gültigkeit geprüft werden. Mitarbeiter sollten über Abläufe und Dokumentation informiert werden, damit auch in Abwesenheit des Verantwortlichen externe Anfragen korrekt bearbeitet werden können.

Software

Es gibt eine Vielzahl von Softwareangeboten zum Gebrauch bei der digitalen Forensik. Hier ist eine Auswahl von Beispielen von Silvio, von komerziellen, spezialisierten und Open Source Tools: