Digitale Forensik – Den Tätern auf der Spur

März 29, 2016

Aus dem Unterricht des CAS Digital Risk Management mit Silvio Oertli berichtet Daniel Crosariol:

Gehackte und ausspionierte Rechner, gestohlene, manipulierte oder abgefangene Daten wie beispielsweise Zugangscodes von Bankkonten, Kundenlisten aus Online-Shops oder Geschäftsgeheimnisse: Das sind Beispiele für Straftaten aus der Cyberkriminalität (Cybercrime). Die ist durch die fortschreitende Digitalisierung und Vernetzung von mobilen Geräten weiterhin auf dem Vormarsch und gewinnt auch hierzulande massiv an Bedeutung.

Aufgrund der steigenden Komplexität und der schnell zunehmenden Vernetzung von digitalen Geräten (Smartphones, Tablets, Internet der Dinge ) ist eine hundertprozentige Sicherheit gegen Cyberattacken schlicht nicht möglich.

Gemäss des IT-Branchenverbandes Bitkom war 2015 jedes zweite Unternehmen in Deutschland Opfer von Cyberangriffen. Obwohl immer mehr Schweizer Unternehmen auch im Fokus von Cyberkriminellen sind, gibt es wegen fehlender Meldepflicht keine konkreten Zahlen, wie viele hierzulande tatsächlich davon betroffen sind.

Bei Sicherheitsvorfällen im Firmennetz kommt die digitale Forensik oder IT-Forensik bei Rechtsverstössen zum Einsatz. Dies bei:

Der IT-Forensiker befasst sich mit der Analyse und Wiederherstellung von Daten auf elektronischen Geräten. Die Fragestellungen wurden mittlerweile in allen elektronischen Belangen komplexer und mit fortschreitender Digitalisierung entstanden weitere spezialisierte Subgebiete (siehe Abbildung).

Es ist beim Befall von unternehmensrelevanten Systemen mit Malware – bei Viren oder Ransomware-Trojanern wie CryptoLocker – entscheidend, eine rasche und effektive Reaktion zu zeigen, um schnell die Oberhand über die Kontrolle des Sicherheitsvorfalls zu gewinnen.

Die entsprechenden Massnahmen sind:

Das Ziel einer forensischen Analyse ist es, eine Ermittlung betreffend einer Straftat zu unterstützen und im Idealfall Beweise zur Überführung der Täterschaft zu liefern. Damit dies gewährleistet werden kann, müssen die elektronischen Spuren in eine gerichtlich verwertbare Form überführt werden.

Es ist dabei zu beachten, dass möglichst keine forensischen Grundsätze verletzt werden. Aus diesem Grund müssen sich IT-Forensiker an eine Reihe von Standardverfahren halten, die vom unabhängigen Verband ACPO (Association of Chief Police Officers) im Leitfaden “Good Practice Guide for Computer-Based Electronic Evidence – Version 5″ festgehalten wurden und weltweit angewendet werden.

Darin sind die folgenden vier Prinzipien formuliert:

Ein Bearbeitungsvorgang in der digitalen Forensik lässt sich in vier Phasen unterteilen:

Identifikation => Beweissicherung => Auswertung => Präsentation.

Identifikation

Das Ziel einer forensischen Analyse ist die Beantwortung der folgenden Fragen:

Im Fall der Strafverfolgung oder einer Sicherheitsbewertung können weitere Fragestellungen relevant werden:

Ziel: Die Untersuchung der digitalen Spuren muss eine These untermauern oder widerlegen können.

Beweissicherung

Anschliessend und vor der Beweissicherung sollte versucht werden, eine Manipulation durch Dritte zu unterbinden. Bei Infrastrukturen in Unternehmen bedeutet dies, dass relevante Gruppenlaufwerke gesperrt, Delegationsaufgaben in E-Mail-Konten aufgehoben oder Passwörter von Cloudspeichern geändert werden. Zugriffe über Drittgeräte wie Telefone müssen ebenfalls in Betracht gezogen werden, um ungewollte Manipulationen möglichst zu verhindern.

Bei der Beweissicherung wird zwischen der Post-Mortem- und der Live-Response-Analyse unterschieden. Bei der Post-Mortem-Analyse erstellt die IT-Forensikerin bitweise eins zu eins Kopien von Datenträgern. Diese werden meist aus dem ausgeschaltetem System ausgebaut und mit Schreibblockern an Duplizierstationen angeschlossen.

Bei der Live-Response-Analyse wird hingegen mit Daten gearbeitet, welche am laufenden System erhoben wurden, wie bei Verschlüsselungstechniken oder proprietären Systemen ohne ausbaubare Datenspeicher. Nur im Arbeitsspeicher verfügbare Softwarekomponenten können Gründe für einen Einsatz dieser Technik liefern.

Immer mehr Informationen werden heutzutage aus dem Arbeitsspeicher extrahiert und aufbereitet. Da der Arbeitsspeicher alle für die Ausführung des digitalen Geräts benötigten Daten enthält, ist dies eine sehr gute Datenquelle. Im Arbeitsspeicher können auch Schadprogramme nachgewiesen werden, die zur Laufzeit des Computers nur darin vorhanden waren.

Auswertung

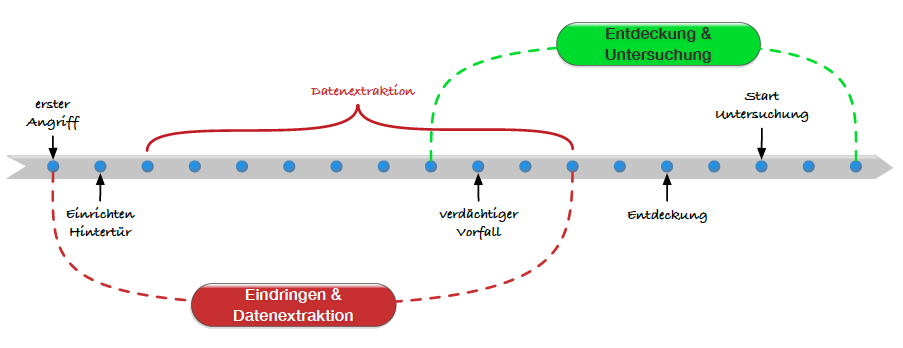

Die gesicherten Daten werden je nach Quelle in verschiedenen Programmen aufbereitet, analysiert und die konkreten Beweise durch Fakten extrahiert. Um bei den heutigen Mengen an Daten in angemessener Zeit Antworten liefern zu können, bedienen sich die IT-Forensiker verschiedener Methoden. Die meist angewendete ist die Timeline (Zeitstrahl), bei der Daten auf einem Zeitstrahl (siehe Abbildung unten) dargestellt werden und dadurch einen Ablauf der Geschehnisse übersichtlich visualisieren.

Die Daten müssen dafür aus diversen Protokolldaten normalisiert und entsprechend abgefüllt werden, bevor eine Interpretation stattfinden kann. Besonders bei Fällen, welche erst weit nach dem eigentlichen Beginn des Sicherheitsvorfalls bekannt werden, liefert eine Time-Analyse neben Spuren zur Täterschaft auch Hinweise darauf, wo noch Informationen zum Vorfall fehlen können.

Präsentation

Die aus der Auswertung resultierenden Daten müssen durch den bearbeitenden Spezialisten so aufbereitet werden, dass sie auch von Laien und von anderen externen Experten nachvollzogen werden können. Dies geschieht meist durch einen schriftlichen Bericht, der hauptsächlich nur die Fakten aufzeigt. Schlussfolgerungen oder Interpretationen sollten sich in einem speziell gekennzeichneten Bereich befinden.

Die Digital Forensic Readiness (oder IT-Forensik Readiness) nutzt sozusagen die Ruhe vor dem Sturm und gewährleistet, dass Sie bei IT-Forensik-Notfällen durch Richtlinien, Verfahren und weitere organisatorische und technische Massnahmen gewappnet sind.

Durch die Vorbereitungsarbeiten lassen sich kürzere Produktionsunterbrüche und damit schnellere Wiederherstellungszeiten erreichen. Schlussendlich will man sicherstellen, dass man auf unvorhersehbare Ereignisse bestmöglich vorbereitet ist und sofort reagieren könnte.

Die digitale Forensik ist und wird immer mehr ein unverzichtbarer Bestandteil der digitalen Sicherheit. Sie erfordert von allen Beteiligten aber ein hohes Mass an Know-how, Vertrauen, Verantwortungsbewusstsein und Fingerspitzengefühl. Sind diese Voraussetzungen gegeben, können Schäden zumindest reduziert und weitere Risiken für das betroffene Unternehmen minimiert werden.

Anbei eine spannende dreiminütige Video-Zusammenfassung über die IT-Forensik:

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.