Cyberkriminalität und der Schutz kritischer Infrastrukturen in der Schweiz: Wer kümmert sich um was?

Februar 13, 2017

Februar 13, 2017

Aus dem Unterricht des CAS Digital Risk Management zum Thema Behörden / Organisationen Schweiz, Schutz kritischer Infrastrukturen mit Tobias Bolliger berichtet Dario Bernardi:

Die Schweiz kennt, wie viele entwickelte Länder, diverse Behörden und Organisationen die sich um teils ähnliche Teilaspekte in Bezug auf den Schutz sogenannter kritischer Infrastrukturen kümmert. Wer kümmert sich also um was, welche Massnahmen existieren und welchen Risiken ist die Schweiz überhaupt ausgesetzt? Dank Tobias Bolliger, Kommissariatsleiter KOBIK bringen wir etwas Übersicht in den Online-Gefahren-Dschungel.

Der Nachmittag ist in vier Teile aufgeteilt:

Vorab wichtig ist es, die Schweiz als Gesamtsystem zu verstehen. Sie hängt von einer zunehmend steigenden Anzahl an Informations- und Kommunikationseinrichtungen ab. Cyberangriffe entstammen damit aus den unterschiedlichsten Motiven und finden durch völlig unterschiedliche Täterkreise statt. Von Einzeltätern über politisch motivierte Aktivisten bis hin zu kriminellen Organisationen, Spione oder Terroristen, haben die unterschiedlichsten Motive die Schweiz (oder andere Länder) zu destabilisieren.

Bedrohungen als solche werden wie folgt klassifiziert:

Unbekannt bleibt freilich oftmals die Motivation der Täterschaft und nur durch eine optimale Zusammenarbeit können Täter evtl. überführt werden.

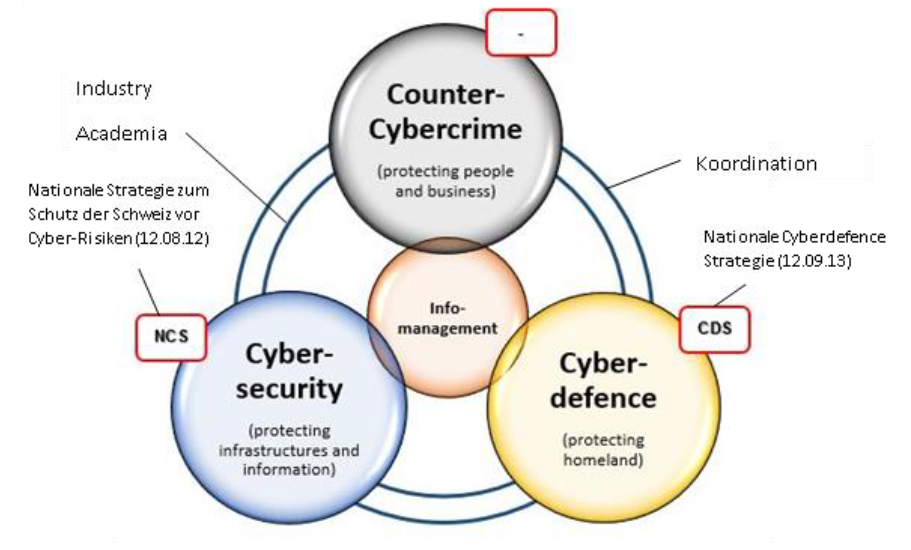

Die Schweizer Behörden sind prinzipiell auf drei Ebenen organisiert und koordiniert. Während sich Counter Cybercrime für den Schutz von Menschen und Unternehmen einsetzt, kümmert sich Cybersecurity um den Schutz kritischer Infrastrukturen (Energie, Versorgung, Sanität usw.). Eine kleine Ausnahme stellt Cyberdefense dar. Da die Schweiz ein neutrales Land ist, werden die Verteidigungsstrukturen hier zwar aufgebaut, allerdings in Friedenszeiten nicht verwendet. Die Frage drängt sich hier auf, wie weit die Neutralität in diesem Fall reichen soll und ob die Schweiz u.U. auch präventiv vorgehen darf.

Die Teilbereiche werden von unterschiedlichen Stellen, Organisationen und Behörden betreut und sichergestellt:

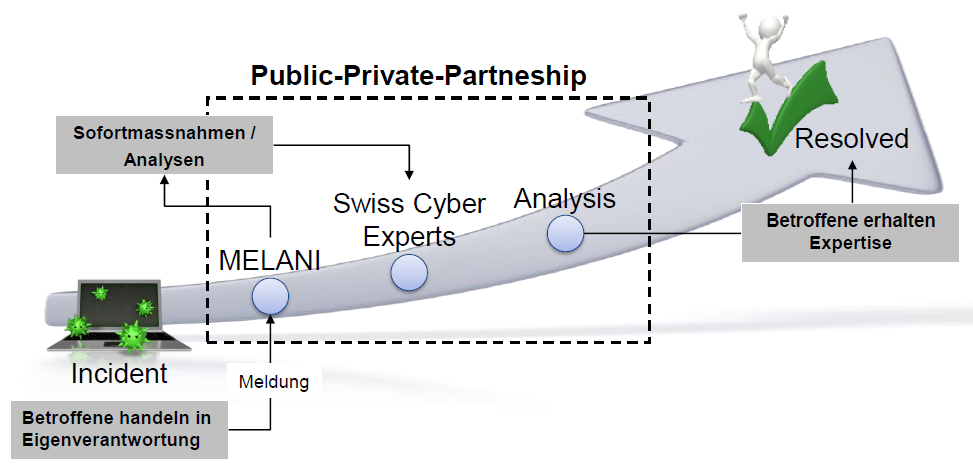

Interessant an der Schweizer Organisation ist die Tatsache, dass auch hier nach dem Subsidiaritätsprinzip vorgegangen wird. Damit werden die Schweizer Strafverfolgungsbehörden erst aktiv, wenn der Selbstschutz von Unternehmen ausgeschöpft ist. Wichtig ist, dass in der Schweiz alle Teilnehmer sich vernünftig selber schützen müssen.

Das MELANI positioniert sich aus diesem Grund mit dem folgenden Statement auch ziemlich klar: “MELANI unterstützt subsidiär den Informationssicherungsprozess der kritischen Infrastrukturen durch Informationen über Vorfälle und Bedrohungen (Lageeinschätzungen, Analysen zur Früherkennung von Angriffen und deren Auswirkungen, Schadsoftwareanalysen usw.).”

Zu den Kunden von Melani zählen dabei ein geschlossener Kundenkreis die zu den kritischen Infrastrukturen zählen. Dazu gehören Chemie / Pharma, Energie, Finanz, Gesundheitswesen, Industrie, Telekommunikation, Transport / Logistik, Versicherungen und Verwaltung. In einer Krise in einer dieser Sektoren, würde der Sonderstab Informationssicherung (SONIA) aktiviert werden. Der offene / übrige Kundenkreis wird von Melani über ihre Website erreicht und mittels Checklisten, Anleitungen, Berichten und Lernprogrammen abgedeckt. Erreicht werden kann die Website auf www.melani.admin.ch oder über das GovCERT www.antiphising.ch, die auch Meldeformulare für Incidents zur Verfügung stellt.

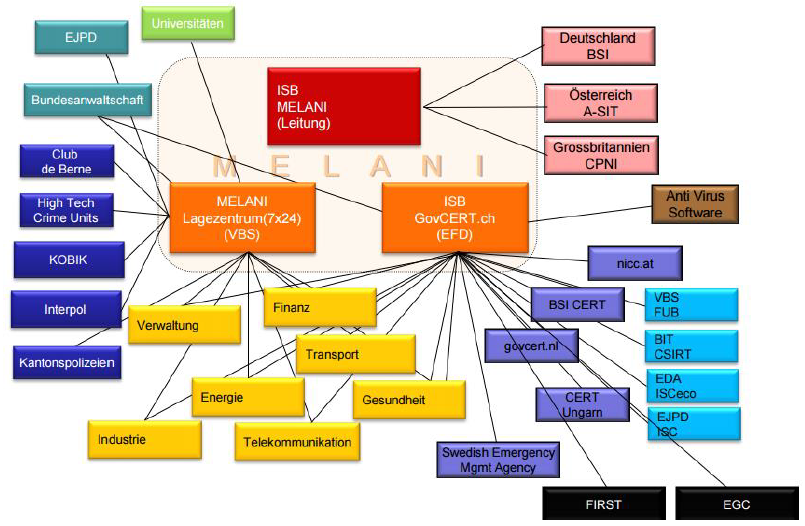

Melani ist dabei ausserordentlich interdisziplinär organisiert und entsprechend komplex:

Während sich das Melani eher im nachrichtendienstlichen Bereich positioniert, ist Kobik für die Strafverfolgung bzw. die eigentliche Bekämpfung von Internetkriminalität zuständig. Überschneidend dabei ist der Informationsaustausch mit ISP’s, dem Staatsschutz und die Präventionsarbeit und Sensibilisierung von Bevölkerung und sonstigen Teilnehmern.

Übergeordnetes Ziel ist es, die Leistungsfähigkeit der kritischen Infrastrukturen (vgl. oben aufgeführte Liste) aufrecht zu erhalten respektive das Schadensausmass im Fall von Störungen zu begrenzen, da solche in der Regel schwerwiegende Auswirkungen auf Bevölkerung und Wirtschaft haben können.

Die strategischen Ziele sind dabei auf drei Pfeiler aufgeteilt:

Damit die strategischen Ziele sauber erreicht werden können, basiert diese auf 4 Grundsätzen:

Kurzer Exkurs zum Föderalismus: An dieser Stelle ist es wichtig zu erwähnen, dass der Föderalismus – so schön und gut er für die Schweiz ist – in diesem Zusammenhang nicht förderlich ist. Aus diesem Grund wurde die Kobik vor rund 12 Jahren auch ins Leben gerufen, um den Überblick über alle Krisenorganisationen gewährleisten zu können. Ausführend bleiben dabei die lokalen Sicherheitsdispositive, aber eine erfolgreiche Cyber-Kriminalitätsbekämpfung ist ohne eine national-zentrale Stelle kaum denkbar.

Im Optimalfall sieht ein sauberes Case Management damit folgendermassen aus:

Ist ein Vorfall soweit gelöst wird nicht automatisch zum Courant Normal übergegangen. Auf nationaler Ebene soll eine möglichst vollständige Fallübersicht geführt werden und interkantonale Fallkomplexe dokumentiert werden. Die damit einhergehenden Erkenntnisse sollen jeweils in eine gesamtheitliche Lagedarstellung einfliessen. Allerdings stellt dieses Vorgehen keine Strategie zur Bekämpfung von Cyberkriminalität dar. Stand heute fehlt weiterhin eine geregelte Zuständigkeit, die allerdings zur Zeit gerade in Entwicklung ist.

Die Strafverfolgung findet in der Schweiz gezielt statt. Sie findet also, bspw. im Unterschied zu einer NSA in den USA, nicht präventiv mittels bspw. umfangreichen Datensammlungen statt. Strafen sind zudem klar im StGB geregelt und die Polizei wird nur bei Offizialdelikten selbständig aktiv. Gemäss dem Schweizer StGB sind allerdings die meisten (Cyber-)Straftaten noch Antragsdelikte, womit viele Delikte ungeahndet bleiben.

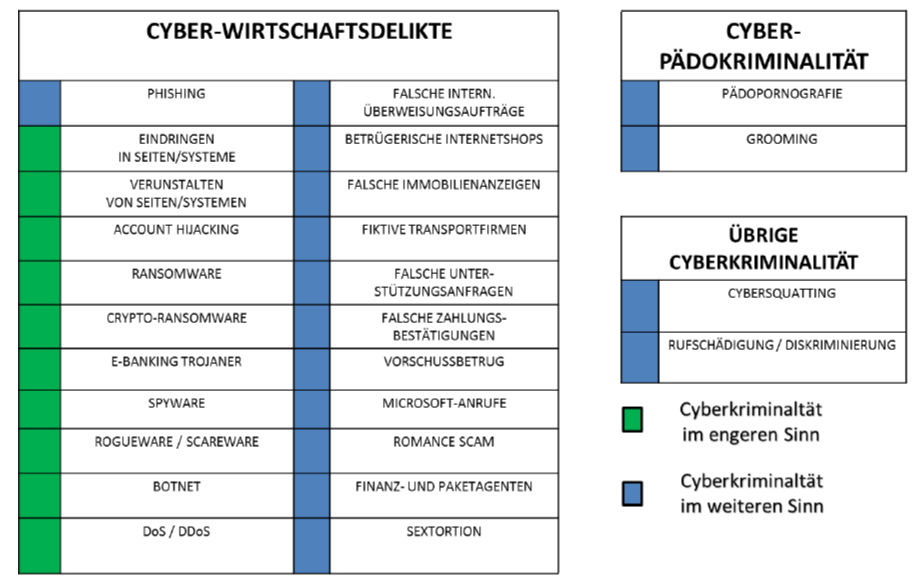

Soweit klar ist damit, wer für was zuständig ist. Aber was genau ist denn ein Cybercrime? Die Interpol definiert ein Cybercrime damit, dass der Schaden sehr reell ist und nicht virtuell bleibt. Tatsächlich ist der kumulierte Schaden von Cybercrime höher als der weltweit verursachte Schaden durch Drogenhandel. Definiert ist Cybercrime auch als Straftat, die mit Hilfe von Informations- und Kommunikationstechnologien verübt wird oder sich Schwachstellen der IKT-Technologien zunutze machen. Allerdings ist, wie meistens, die grösste Schwachstelle der Mensch selber. Im weiteren Sinne nutzen Cyberkriminelle damit das Internet zwar als Kommunikationsmittel, wobei das Ziel aber nicht die Maschine ist, sondern der Mensch der dahinter sitzt. Damit verbunden sind zumeist Erpressungsversuche in der einen oder anderen Form oder der Handel mit illegalen Dokumenten, Substanzen, Produkten oder anderen Gütern. Die begangenen Straftaten sind somit nicht neu, sondern existieren seit langer Zeit. Das Internet hat damit lediglich nur eine Katalysatorrolle übernommen. Tatsächlich existieren auch Juristen, die behaupten, dass gar keine Cyberkriminalität existiert, zumal es sich sowieso nur um “alte, bereits existierende” Delikte handelt die lediglich in neuer Form mit neuer Technologie verübt werden.

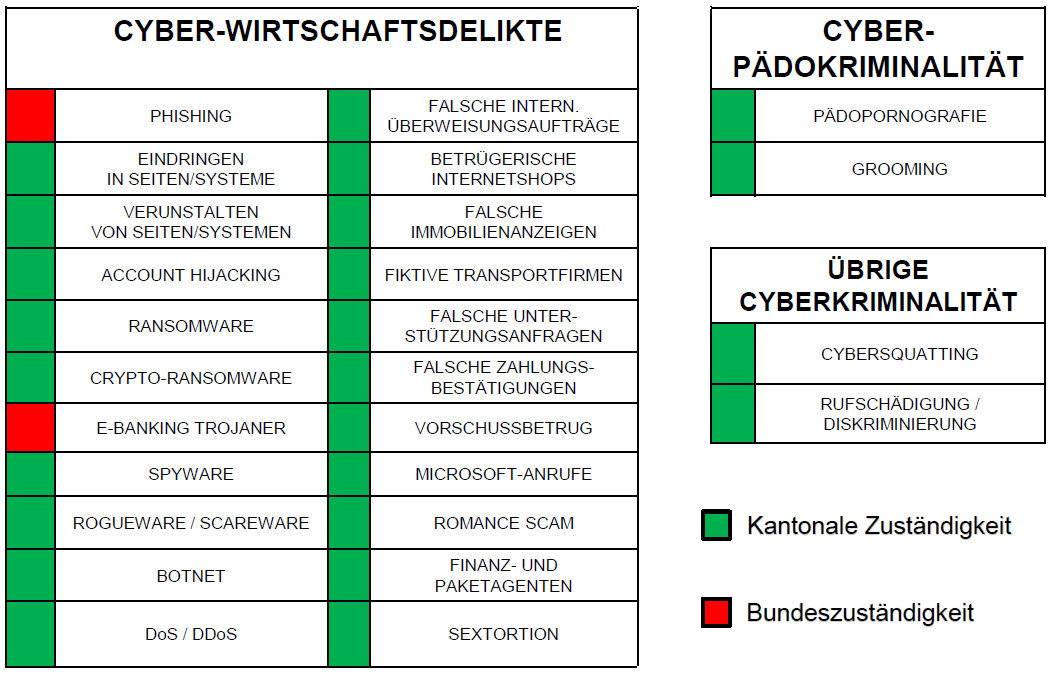

Dennoch existiert zwischenzeitlich eine Schweizweit gültige Cyber-Definitionsliste:

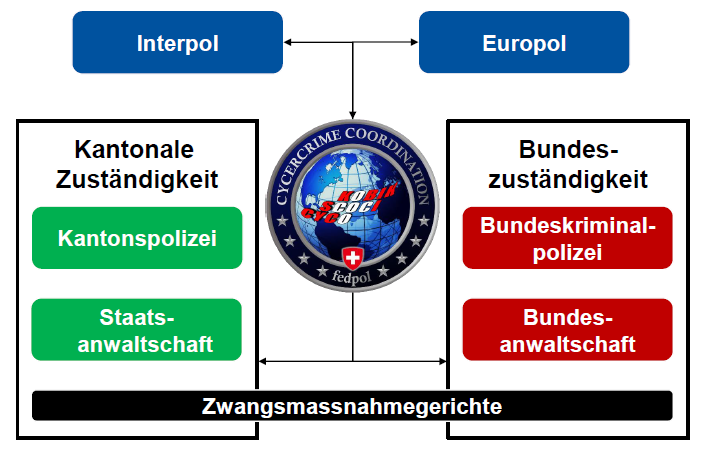

Das Kobik koordiniert dabei Kantons- und Bundesstellen wobei auch die Zuständigkeiten klar geregelt sind:

Organisation der KOBIK: Das Kobik hat den Grundauftrag, nach strafbaren Inhalten im Internet zu suchen, Verdachtsmeldungen entgegenzunehmen und auszuwerten, Fakten sicherzustellen, Urheberschaft zu orten und Situationsanalysen zu erstellen

Ein Team von 16 Personen kümmert sich um:

Das KOBIK übernimmt mit seinen Tätigkeiten eine ausserordentlich wichtige Aufgabe die, mit mehr personellen Ressourcen, noch besser erledigt werden könnte. Es ist eine Frage des politischen Willens, wie stark sich der Bund in der Bekämpfung von Cyberkriminalität engagieren will. Auf jeden Fall ist es eine immanent wichtige Aufgabe die der Bund finanziert und die Mitarbeiter des KOBIK’s und weiteren Sicherheitsorgane mit dem gegebenen Mitteln und grossem Engagement übernehmen und ausführen.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.