Cyber Security Teil 2 – Ivan Bütler, Trojaner und „Mitteilen einer negativen Pressemeldung”

März 29, 2016

März 29, 2016

Aus dem CAS Digital Risk Management mit Ivan Bütler berichtet Lars Jeppesen:

Nach dem spannenden Tag zum Thema “Hacking Demo” ging es mit Ivan Bütler von der Firma Compass Security mit dem Thema “Cyber Security” weiter.

Nadine, unsere Klassenkameradin, hatte das zweifelhafte Vergnügen, in der Rolle der Presseverantwortlichen vom gehackten Online-Shop “Planet Espresso” (Hausaufgabe) zu berichten.

Wir anderen wurden von Ivan Bütler zuvor instruiert, die Presseveranstaltung mit Zwischenrufen, lautem Gerede und Telefonaten zu stören. Es entwickelte sich eine realistische Situation einer Presseveranstaltung.

Trotz der massiven Störungen gelang es Nadine, souverän zu wirken. Und dies ist auch einer der wichtigsten Punkte, auf die man bei der Verkündung einer Pressemeldung achten sollte: Stets bemüht sein, souverän zu wirken.

Ivan Bütler erklärt uns, worauf sonst noch zu achten ist.

Wir verlassen das Thema “negative Pressemeldung” und wenden uns dem Thema Cybersecurity zu. Ivan Bütler vertieft mit uns die Begriffe “Technical Interaction” und “Social Engineering”.

Unter “Technical Interaction” wird die Art und Weise verstanden, wie Malware indirekt auf einen Computer bzw. in ein Computernetzwerk geschleust wird. Dies kann über USB-Sticks, CDs oder über einen E-Mail-Anhang geschehen. Es handelt sich dabei um “indirekte Attacken”.

Beispiel Technical Interaction mit Social Engineering:

Der Hacker will an die sensiblen Daten eines CEOs eines grösseren Unternehmens kommen. Er entdeckt auf der Unternehmens-Webseite Namen, Bilder und E-Mail-Adressen der Mitarbeitenden, darunter die Mailadresse der Chefsekretärin. Der Täter findet heraus, dass die Chefsekretärin einen Facebook-Account besitzt. Dabei entdeckt er eine Information von ihr, die darauf hindeutet, dass der Chef gerade in Mallorca Ferien macht. Der Täter nutzt nun diese Information und sendet der Chefsekretärin mittels E-Mail-Spoofing (Verwenden der E-Mail-Adresse des Chefs) eine E-Mail mit einem als Excel-Datei getarnten Trojaner-Anhang. Dazu die dringende Bitte, die Bestellliste im Anhang nochmals zu prüfen. Liebe Grüsse aus Mallorca, der Chef. Getäuscht durch die Informationen im E-Mail öffnet die Chefsekretärin den Anhang und installiert sich so den Trojaner.

Die “Technical Interaction” kann aber auch über einen USB-Stick oder über eine gesendete CD geschehen. Beispielsweise gibt sich der Täter als Bewerber für eine Stelle aus. Seiner Bewerbung legt er eine CD bei und weist im Bewerbungsschreiben darauf hin, dass der Arbeitgeber seine “tollen” Projekte auf dem mitgelieferten Datenträger findet. Es versteht sich von selbst, dass sich auf der CD oder dem USB-Stick die Malware (Trojaner) befindet.

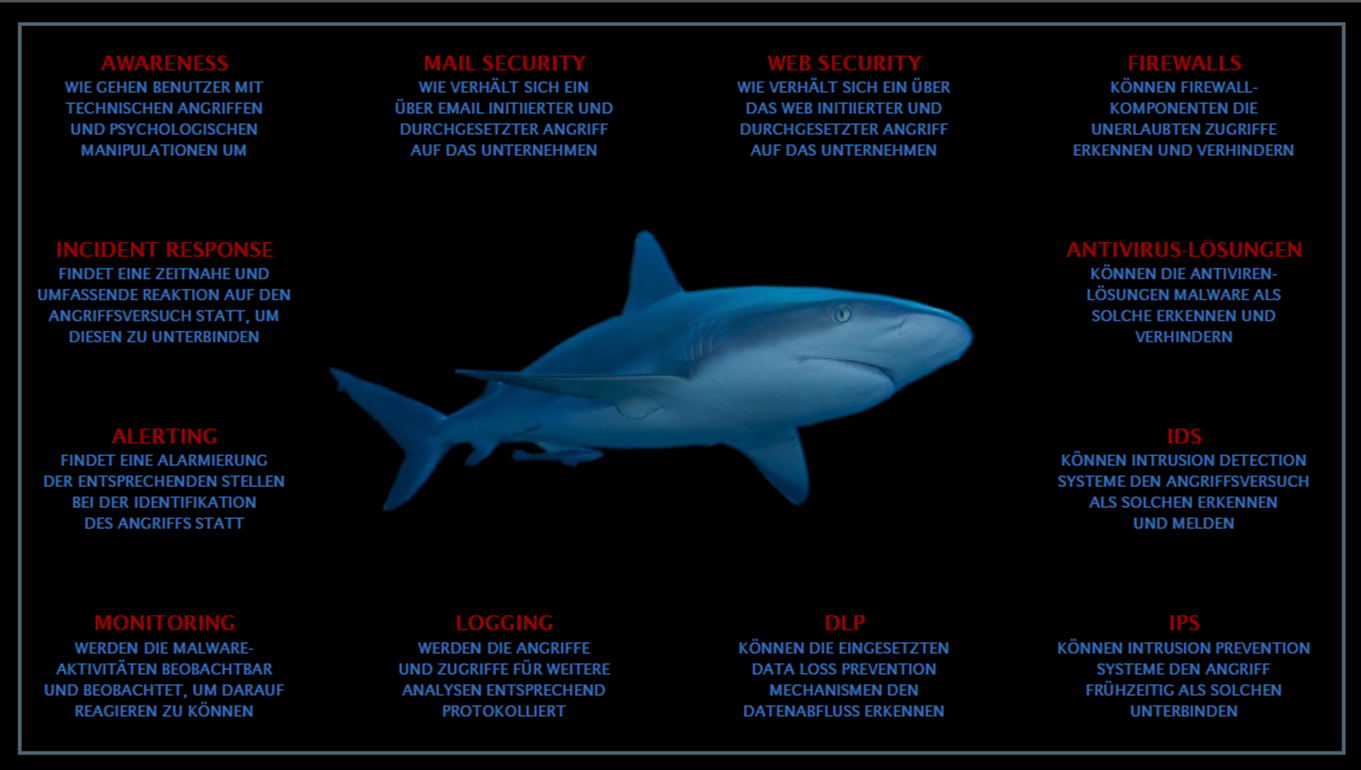

Wie schützt man sich vor solchen Angriffen?

Grundsätzlich, ist man sicher nicht schlecht beraten, ein gesundes Misstrauen zu haben. Ivan erklärt uns, dass ein Trojaner erst aktiv wird, wenn er doppel-geklickt wird.

Eine erste Sicherheit bietet somit die Betrachtung der Datei-Endung eines E-Mail-Anhangs. Wenn es beispielsweise eine .exe-Datei ist, sollte sie auf keinen Fall angeklickt werden.

Allerdings lässt sich die Dateiendung auf raffinierte Art verschleiern, wie wir dies am Unterrichtstag zuvor eindrücklich sehen konnten (Abdecken der Datei-Endung mit einem Bild .gif-Datei).

Weitere Sicherheit bietet das Betrachten des E-Mail-Headers. Dieser kann Aufschluss darüber geben, ob es sich um E-Mail-Spoofing handelt.

“Autorun sys” von Microsoft ist ein Feature, welches ein automatisches Starten von USB-Sticks verhindert.

Prinzipiell soll es sich bei den “Man-in-the-Middle”-Angriffen um Lauschattacken handeln (Eavesdropping). Der Hacker schaltet sich zwischen eine Verbindung von zwei oder mehr Geräten und hört bzw. liest unbemerkt mit.

Diese Form von Angriffen nutzt schwache Verschlüsselungen eines kostenlosen WiFi-Netzes aus. Der Hacker könnte aber auch gleich selbst eine Free-WiFi-Verbindung anbieten (KARMA-Attacke). Sinnvolle Gegenmassnahmen sind hier eine starke SSL-Verschlüsselung sowie ein gesundes Misstrauen gegenüber Free-WiFi-Netzen.

Im Zusammenhang mit den “Man-in-the-Middle”-Angriffen stellt uns Ivan noch einige weitere Angriffsmethoden vor.

Crypto Downgrade Attacks

Dies bedeutet, dass in der Kommunikation zwischen zwei Geräten ein „Crypto-Handshake“ stattfindet. Bei diesem Crypto-Handshake wird zwischen den Geräten festgestellt, welches Gerät die stärkere Verschlüsselung besitzt. Wenn nun der MitM-Angreifer dem anderen Gerät “vorgaukelt”, nur eine sehr schwache Verschlüsselung zu besitzen, wählt das Gegengerät eine geringere Verschlüsselungsstärke. Der Angreifer kann diese schwache Verschlüsselung für sich ausnutzen.

DNS Poisoning / DNS Spoofing

Bei DNS Poisoning / DNS Spoofing handelt es sich um einen perfiden Angriff, der die IP-Nummer ändert (Router) und den User auf eine Fishingsite schickt (z.B. eine Seite, die zum Verwechseln ähnlich aussieht wie eine vertraute Seite).

Fraudulent Certificates

Ziel von Hackern ist es hierbei, gefälschte Zertifikate in der lokalen Datenbank auf heimischen PCs abzulegen. Die Browser fragen jeweils in dieser Datenbank ab, ob ein Zertifikat gültig ist.

PE Injection

Zum Beispiel bemerkt ein MitM-Angreifer, dass jemand ein Update braucht, z.B. für den Flashplayer. Der Hacker jubelt dem Update einen Patch (Trojaner) unter.

Privilege Escalation

Exploit Database: Die Gefahr geht von Leuten aus, die bereits einen Account für einen Service haben – z.B. interne Mitarbeitende.

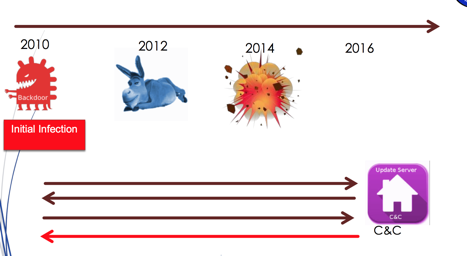

APT (Advancend Persistent Attacks)

Wir kommen nun zum spannenden Thema der APT-Attacken. Grundsätzlich handelt es sich dabei um Spionage-Aktivitäten, die meist politisch motiviert sind. Täter können dabei Regierungen von Ländern sein. Ziel eines APT-Angriffs ist in der Regel das Ausspionieren von sensiblen Daten.

Es soll vorkommen, dass ein APT-Trojaner sich bereits mehrere Jahre unentdeckt in einem Netzwerk eingenistet hat, bevor er zuschlägt.

Wie dies geschehen kann, erklärt uns Ivan eindrücklich anhand des APT-Angriffs auf das EDA (die PCs der Bundesangestellten liefen unter Windows). Die Angestellten wurden Opfer eines Tricks mit einem Fotowettbewerb. Sie erhielten eine E-Mail von einer Kollegin (mittels E-Mail-Spoofing vorgetäuschter Absender). Klickten die Mitarbeitenden auf ein Foto, um ihre Stimme für ein Bild abzugeben, installierte sich der Trojaner.

Virenscanner konnten ihn nicht entdecken. Der Trojaner wird in einem bestimmten Zeitintervall aktiv (alle 90 Tage) und wartet auf ein günstiges Zeitfenster. Dies ist dann gegeben, wenn ein fälliges “Sicherheitsupdate” nicht installiert ist und eine Sicherheitslücke ausgenutzt werden kann. Entdeckt der Trojaner eine Sicherheitslücke, kopiert er sich von Rechner zu Rechner mit dem Ziel, die Admin-Rechte zu erhalten. Den Stecker zu ziehen bzw. den C&C Rechner (Command & Control PC) zu sperren war keine Lösung. Es wäre möglich gewesen, dass es noch einen zweiten oder dritten C&C Rechner im Netz gab, der nicht entdeckt wurde und weiter spionierte.

Die Lösung war ein “Redirect” auf einen “Fake Server”, der den Angreifern nutzlose (falsche) Daten lieferte und die Angreifer in Sicherheit wiegte.

Erst dann konnte mit der Säuberung begonnen werden. Bei dieser soll es trotzdem fortlaufend zu Reinfektionen gekommen sein. Das Beispiel zeigt eindrücklich, dass es zwischen Script-Kiddy-Attacken und APT-Angriffen einen bedeutenden Unterschied gibt. Es soll uns auch klar sein, dass es vor APT-Attacken (B6) keinen wirklichen Schutz gibt.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.