Cyber Security Teil 1 – Die guten Krieger im Cyberwar

März 29, 2016

Aus dem Unterricht CAS Digital Risk Management berichtet Marc Berger:

Durch den vierten Tag unseres CAS Digital Risk Management führten uns zwei “gute” Krieger aus der digitalen Welt: Ivan Bütler, Founder Compass Security und Philipp Sieber, CEO Compass Cyber Defense denken und handeln wie Internet-Hacker, um somit mögliche Hacking-Szenarien bzw. Risiken beurteilen zu können. Mit diesen Erkenntnissen können die Firmen individuelle Schutzmassnahmen einleiten.

Die “guten” Hacker, Philipp Sieber und Ivan Bütler, Compass Security.

Compass Security setzt sich nicht nur bei uns mit dem Thema Cyber auseinander, sondern ist auch bei einigen TV-Sendungen zum Einsatz gekommen. Zum Beispiel bei einem SRF-Beitrag in der Sendung “Einstein” zum Thema “Cybercrime: Wie sicher ist das Know-how der Schweiz?”

In den gesamten 1 ½ Tagen haben wir uns mit folgenden Cyber-Risiken beschäftigt:

Der ISO 27001 Standard wird im Bereich Informatiksicherheit angewendet und widerspiegelt wichtige Ansätze zur Organisation, Früherkennung und Bewältigung von IT-Risiken. In unserem Ausbildungsblock haben wir uns daraus mit dem Performance-Evaluation-Bereich auseinandergesetzt.

Mit den Penetration Tests zeigt die Compass Security den Firmen die Angriffsfelder auf. “Die Interpretation müssen die Firmen dann aber In-house vornehmen und die notwendigen Massnahmen selber einleiten”, sagt Ivan Bütler. Denn jede Branche und jede Unternehmung hat andere Massnahmen mit unterschiedlichem Umfang zu bewältigen.

Seit 2015 interessiert sich auch die amerikanische Serienlandschaft für das Thema Cybercrime. Zu den bisherigen erfolgreichen CSI-Crime-Serien hat sich der Ableger “CSI Cyber” dazugesellt. Darin werden ausschliesslich Kriminalfälle rund um das Thema Cybercrime behandelt. Im deutschen Fernsehen strahlt RTL die Serie jeweils dienstags um 21.15 Uhr aus. Nachfolgend ein Ausschnitt einer Hacker-Szene:

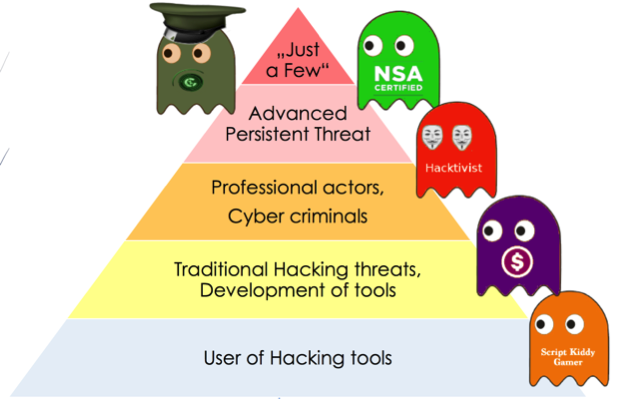

Die unterschiedlichen Bedrohungen werden in 5 Bedrohungskriterien in der Bedrohungs-Pyramide dargestellt.

Hier geht es um gehackte Seiten, diese Angriffe schaden der Reputation und sind meistens nicht monetär ausgerichtete Hackerangriffe.

Hier findet man eine Übersicht aktuell gehackter Seiten.

Klassische E-Banking-Attacken, von denen der Angreifer sich u.a. erhofft, an Geld von Bankkunden zu gelangen.

Meistens politisch motivierte Angriffe u.a. von Terrorgruppierungen. Diese wollen auf bekannten Websites ihre Botschaft publizieren.

Gross angelegte Attacken wie die der NSA oder die einer Armee.

Unter dieser Kategorie herrscht Krieg mit gezielten Angriffen auf die Infrastrukturen eines Landes.

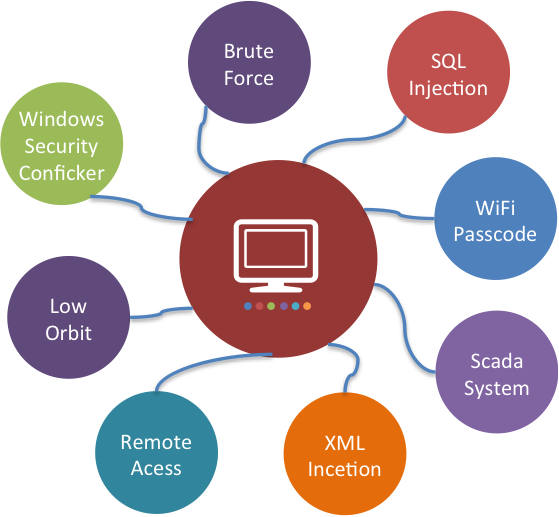

Beispiele direkter Attacken:

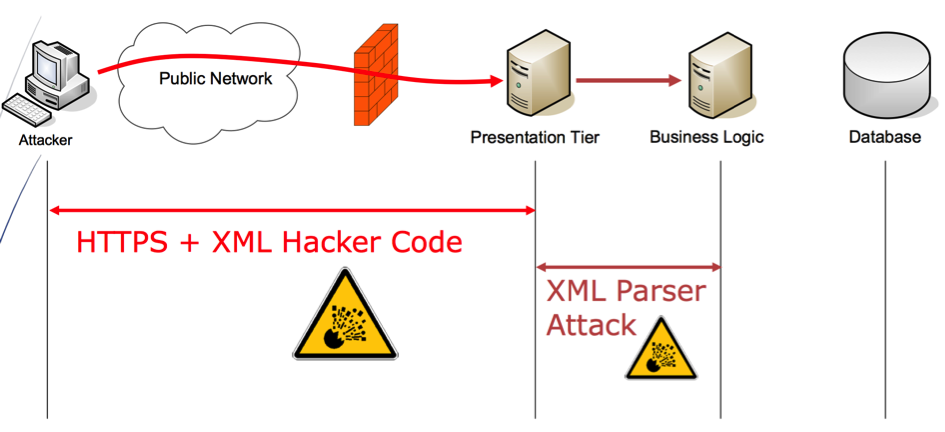

Bei der direkten Attacke überwindet der Hacker die Schutzmassnahmen und greift das IT-System von aussen her an. Folgend werden die bekanntesten direkten Attacken beschrieben.

Ein Brute-Force-Angriff stellt einen gewaltsamen Angriff auf einen kryptografischen Algorithmus dar. Das Verfahren durchläuft systematisch alle möglichen Kombinationen, um den Krypto-Algorithmus zu knacken. Dazu werden alle Ziffern, Buchstaben und Leerzeichen bis zu einer maximalen Wortlänge durchstöbert. Brute-Force-Angriffe können ebenso auf verschlüsselte Dateien, Nachrichten und Informationen oder auch auf Passwörter angesetzt werden (Quelle).

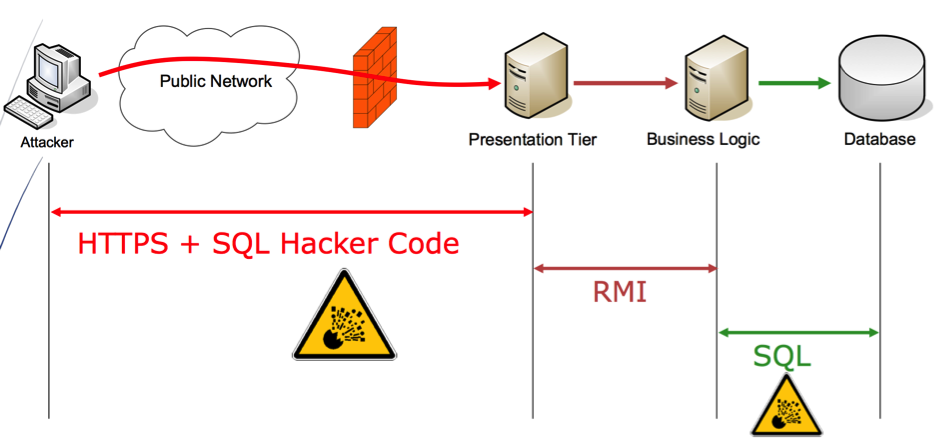

Die SQL-Injection ist eine häufig angewandte Hackingform. Der Angreifer erhält dabei Zugang zur Datenbank. Einmal dort angekommen, können unterschiedliche SQL-Abfragen vorgenommen werden. Dabei kann die DB gelöscht oder sensible Daten ausgespäht werden.

Conficker ist ein Computer-Wurm, welcher speziell Microsoft-Windows-Systeme angreift. Dabei dringt er bis zum Systemadministrator durch. Er verschafft sich Zugang auf die Administrator-Passwörter und kann somit ungehindert Schadsoftware installieren. Die Angreifer erhalten persönliche Informationen zu E-Banking-Passwörtern, Kreditkartennummern usw.

Der Hacker benötigt eine spezielle Software, mit welcher er falsche Datenpakete mehrmals über das WiFi-Netz versendet. Dabei werden laufend und automatisch Informationen zurückgesendet. Diese werden von der Hacker-Software gesammelt. Nach einer gewissen Zeit sind alle nötigen Informationen zusammengekommen, um das WiFi-Passwort entschlüsseln zu können.

Die “Low Orbit Ion Cannon”-Attacke ist die aktuell bekannteste Attacke in der Schweiz. In den vergangenen Wochen waren diverse Online-Shops, Partei-Websites und Banken von dieser Attacke betroffen.

Von DDoS-Attacke spricht man, wenn mehrere User gleichzeitig ein Computersystem mit diversen Software-Paketen und http-Anfragen überhäufen und somit eine Lahmlegung der Systeme erzeugen.

Der “Remote Access” ist ein externer Zugriff auf eine interne Systemumgebung. Bei der “Remote Access”-Attacke nutzt der Angreifer mögliche Schwachstellen innerhalb der Computer- oder Security-Software. Der Angreifer ermöglicht sich somit Zugriff auf geheime Daten oder kann Schadsoftware installieren.

Mit dieser Attacke werden Systeme gehackt und somit wird die volle Kontrolle über unterschiedlichste Infrastrukturen übernommen. Ziele sind dabei z.B. Gewächshäuser, Ölraffinerien oder unterschiedliche Anlagen in einem Gebäude, wie Heizungen oder die ganze Stromversorgung.

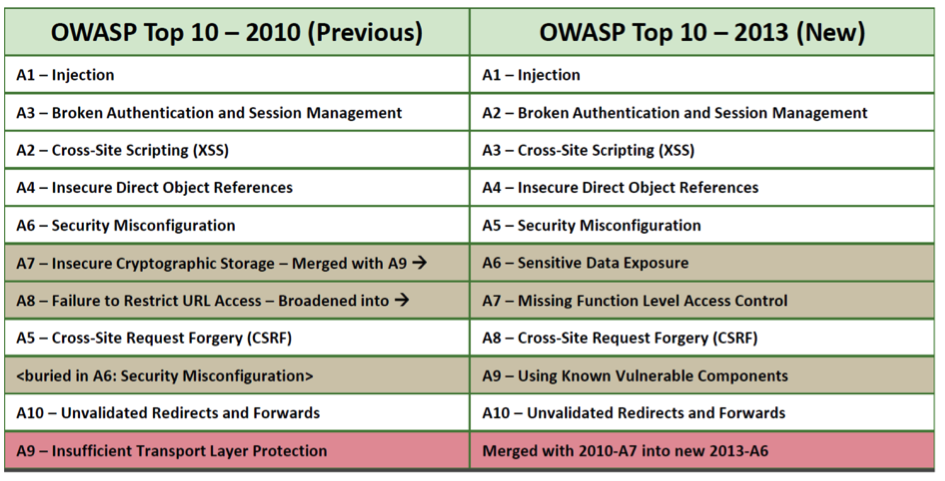

Auf der OWAS-Liste werden die Top 10 Cyberattacken aufgeführt.

Innerhalb unserer Gruppen sind wir zusammengefasst u.a. auf folgende Gegenmassnahmen gekommen:

http://www.spiegel.de/netzwelt/web/google-wie-der-konzern-vom-hacker-image-profitiert-a-981169.html

http://www.rollingstone.com/feature/the-geeks-on-the-frontlines#i.1wuj3so16oycpo

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.