Cyber-Defence in der Schweizer Armee

März 15, 2016

Aus dem Unterricht des CAS Digital Risk Management zum Thema “Cyber-Defence” mit Thomas Bögli berichtet Daniel Enderli:

Heute erwartet uns das Thema Cyber-Defence. Thomas Bögli, der stellvertretende Leiter Cyber-Defence der Schweizer Armee, wird uns an diesem Tag Einblicke in die Welt der digitalen Kriegsführung und Verteidigung geben.

Als Einstieg schreibt Thomas folgenden Satz auf den Flipchart und lässt uns kurz nachdenken: „Das Böse wird schneller besser, als wir sicherer werden.“

Wir beginnen mit einem Überblick über die neusten Technologietrends (Smartwatches, Smartglasses, Drohnen) und über die steigende Vernetzung im Home-Bereich und der Industrie. Viele dieser Trends sind uns bereits bekannt. Zwei Beispiele möchte ich nochmals hervorheben.

Ein eindrückliches Beispiel, welches ich nochmals aufgreifen möchte, ist der Health Patch der Firma Vital Connect Inc. Ein intelligentes Pflaster, welches ein Real Time Monitoring der Patientinnen und Patienten ermöglicht und sich direkt mit einer Vertrauensperson oder dem Arzt verbindet.

In folgendem Video werden die Funktionen nochmals veranschaulicht.

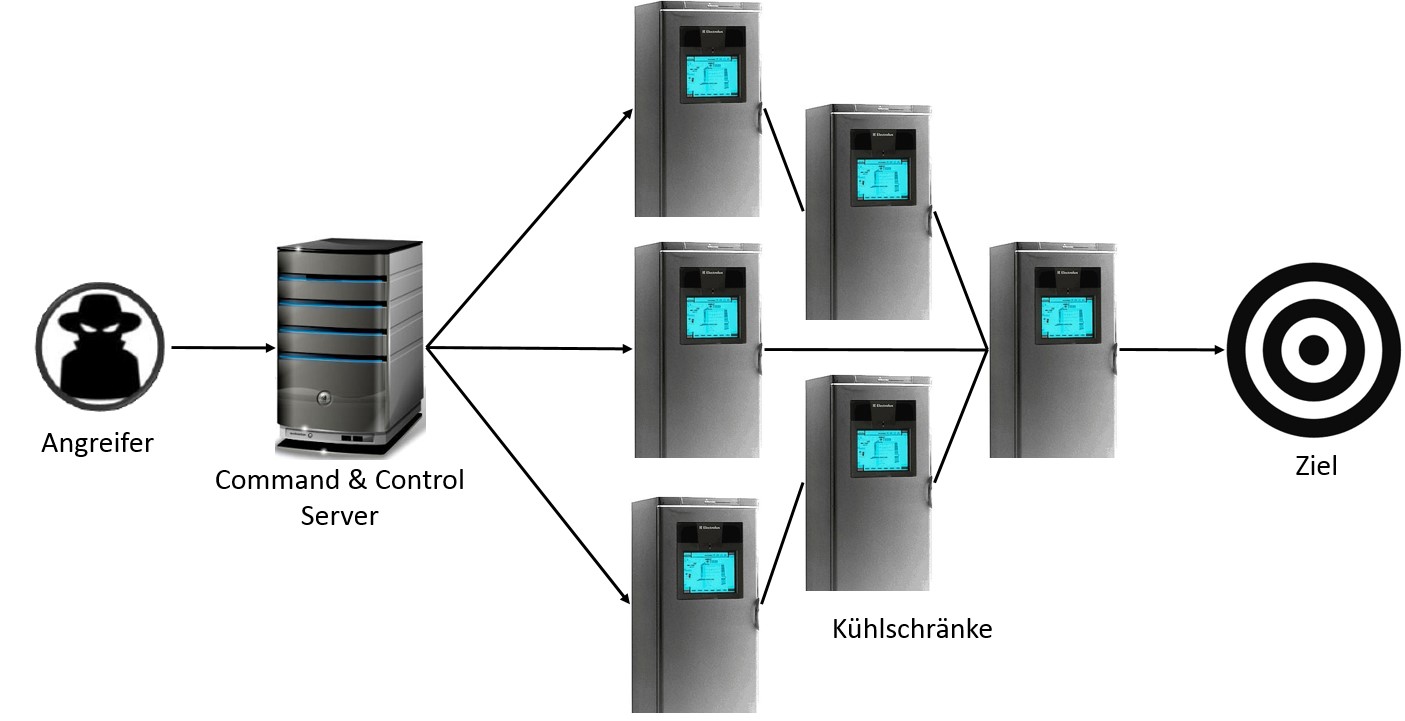

Im Smart-Home-Bereich werden Kühlschränke mit Sensoren, Software und Netzwerkkomponenten versehen und so eingesetzt, dass diese proaktiv erkennen, wenn ein Lebensmittel knapp wird. Die rechtzeitige Bestellung des Produkts tätigt der Kühlschrank gleich selbständig. Nun könnte dieser technologische Fortschritt gemäss Thomas Bögli dazu missbraucht werden, um ein Botnet bestehend aus intelligenten Kühlschränken zu bilden, welches dann von Akteuren benutzt wird, um ein Ziel anzugreifen.

Wir erkennen alle die Vorzüge und den Nutzen dieser neuen Produkte. Im gleichen Atemzug fragen wir uns jedoch, was alles passieren könnte, wenn Angreifer die Produkte für gezielte Angriffe missbrauchen.

Aus Security-Sicht können für 2016 folgende Trends identifiziert werden:

www.tuv.com/informationssicherheit

Die rasante Entwicklung von neuen Technologien und die Security Trends wirken sich auch auf den militärischen Sektor aus.

Nach einer kurzen Präsentation der sicherheitspolitischen Lage von Österreich und der Schweiz tauchen wir in die verschiedenen Generationen von Kriegen ein.

Generationen der Kriege:

1. Generation => napoleonische Linien- und Säulenformation

2. Generation => Artillerie erobert, Infanterie besetzt

3. Generation => Blitzkrieg

4. Generation => grenzenlos und uneingeschränkt

Es kann davon ausgegangen werden, dass sich die vierte Generation der Kriegsführung insbesondere auch im Cyber-Raum abspielt. Angriffsziele sind Wirtschaftsspionage, Störung/Zerstörung der kritischen Infrastruktur, finanzielle Kriegsführung und der Einsatz von Strahlenwaffen. Eine solche Kriegsführung verfolgt unter anderem das Ziel, die Gesellschaft zu erschöpfen.

Anhand einer interaktiven Karte mit sogenannten Honeypots als Ziele für Angreifer können Cyber-Angriffe live mitverfolgt werden.

Ein erstes Fazit ist schnell gezogen:

Wir sind heute in vielen Bereichen cyber-abhängig und dadurch extrem cyber-verletzlich, insbesondere auch im Bereich kritischer Infrastrukturen.

Ausgangslage

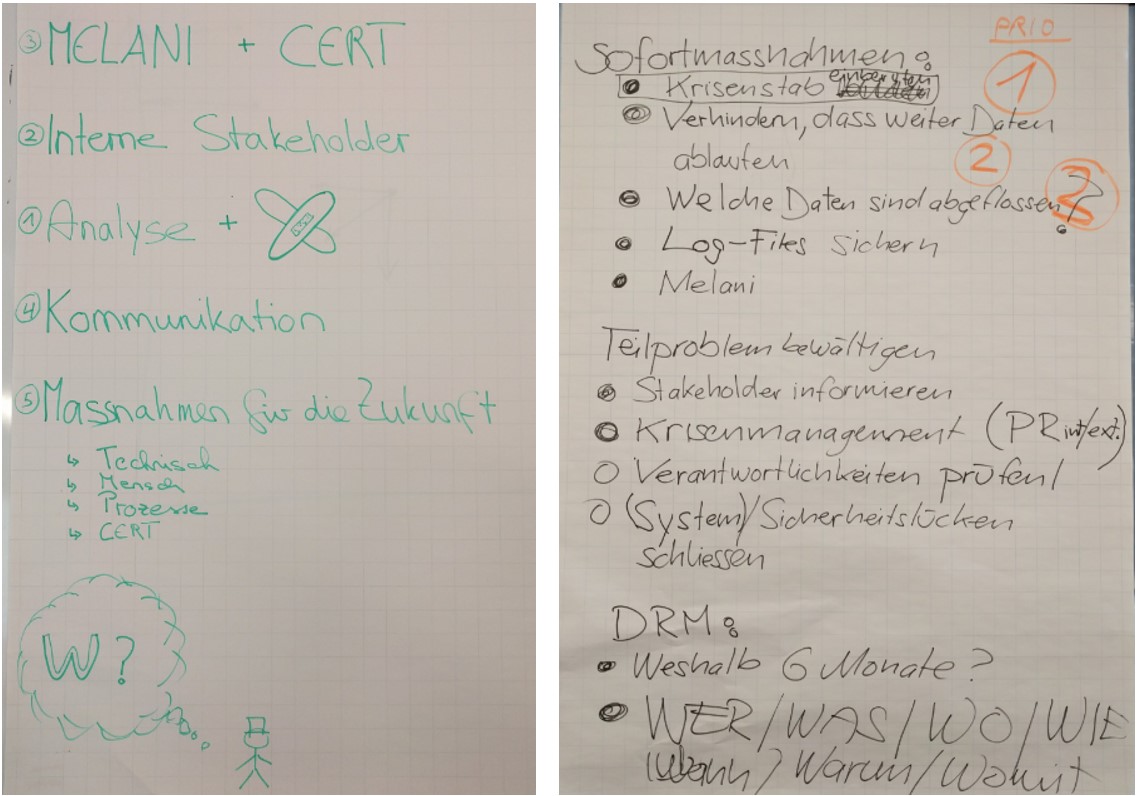

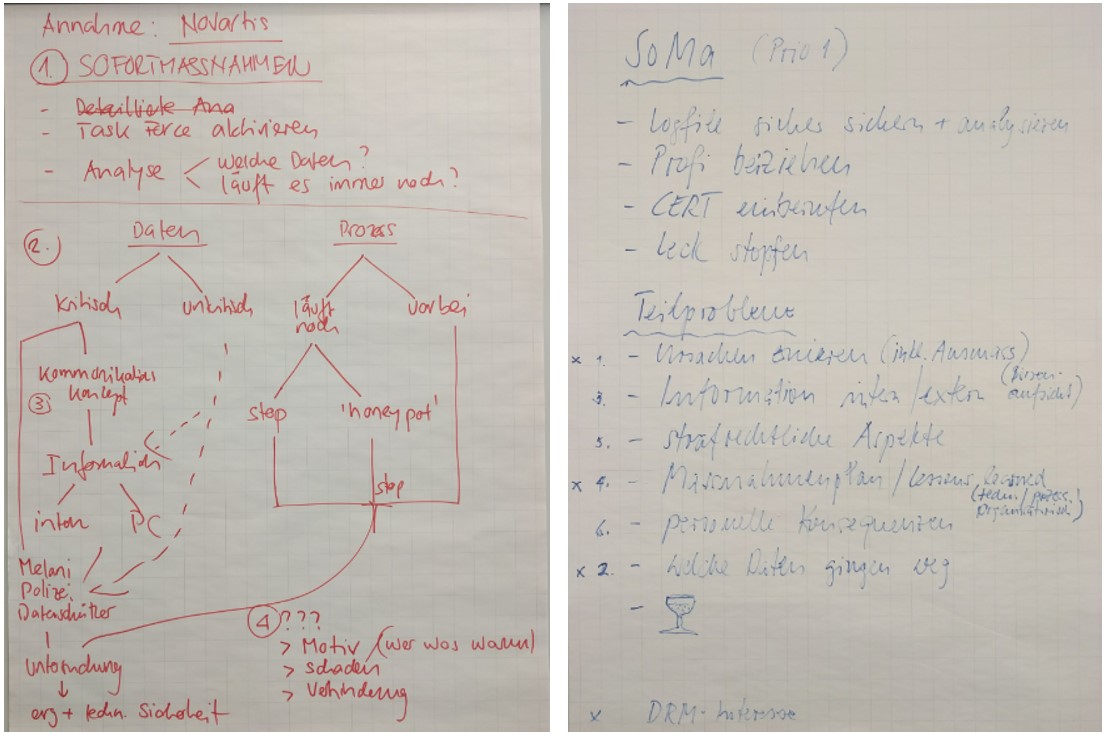

Ihr Unternehmen ist von einem Cyber-Spionage-Ereignis betroffen. Sie sind Geschäftsführerin. Ihr IT-Verantwortlicher teilt Ihnen mit, dass gemäss Log-Files in den vergangenen sechs Monaten ca. 100 GB Daten abgeflossen sind.

Auftrag:

Unsere Lösungen:

Weiter geht es mit den Grundlagen zum Cyber-Raum.

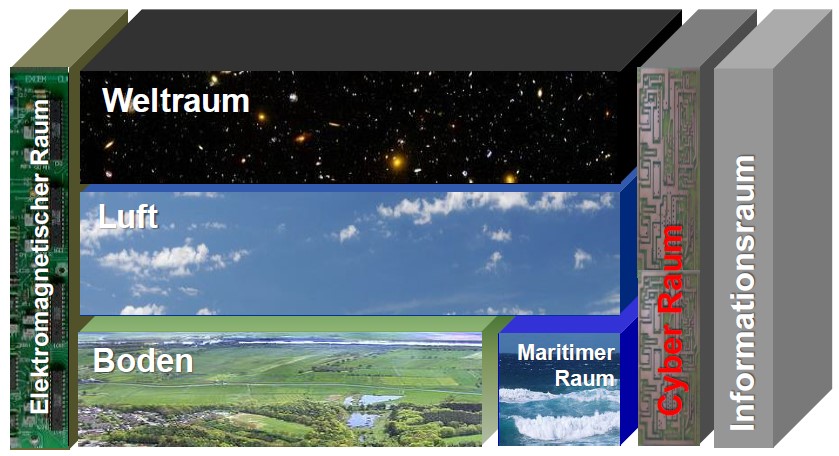

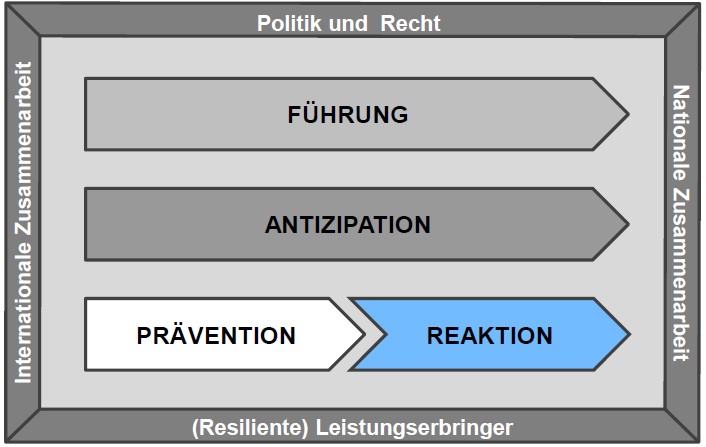

Aus militärischer Sicht existieren verschiedene sogenannte Operationsräume. Nachfolgende Grafik zeigt, dass der Cyber-Raum vertikal zu den klassischen Operationsräumen verläuft. Dies bedeutet, dass Cyber-Angriffe sowohl am Boden, im maritimen Raum, in der Luft und im Weltraum stattfinden können. Die Auswahl möglicher Ziele steigt dadurch ins Unendliche. Die Konsequenz daraus ist, im Cyber-Bereich mehr finanzielle Mittel zur Abwehr zu investieren.

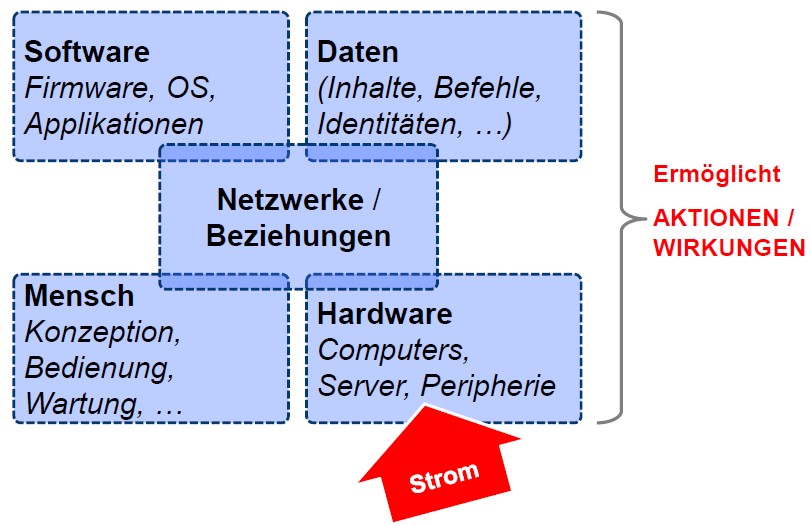

Der Cyber-Raum besteht im Wesentlichen aus den Teilbereichen Software, Daten, Netzwerke/Beziehungen, Mensch und Hardware. Strom ist dabei als Energiequelle nicht zu vergessen.

Ein Cyber-Angriff lässt sich wie folgt charakterisieren:

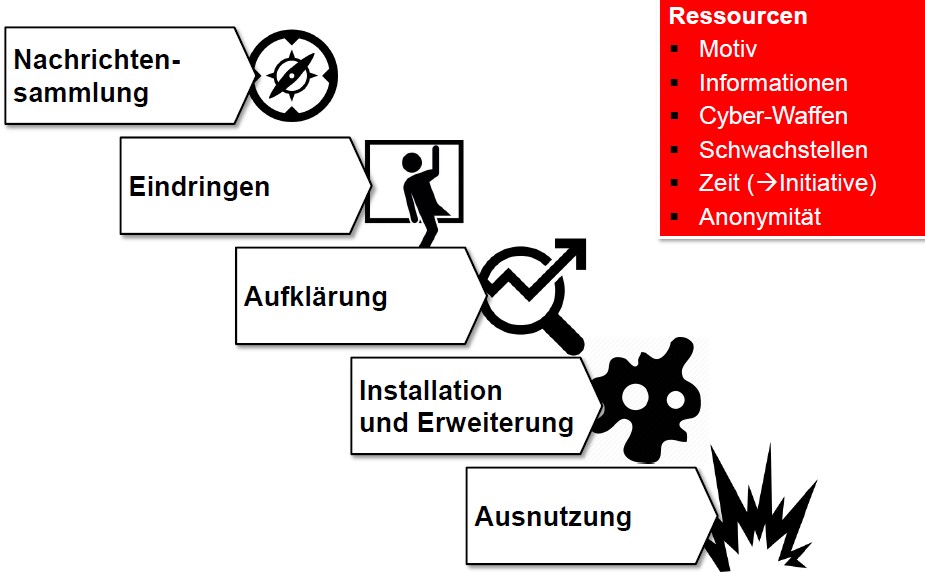

Das Vorgehen bei einem Cyber-Angriff läuft nach folgendem Schema ab:

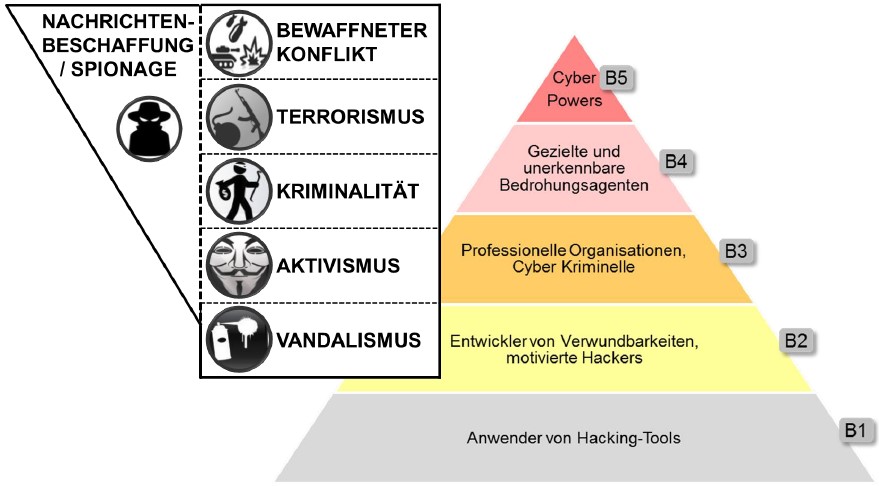

Zur Darstellung der möglichen Akteure für einen Cyber-Angriff bedienen wir uns einmal mehr der sogenannten „Threat Pyramid“. Die Armee klassifiziert die Akteure in die Kategorien B1-B5.

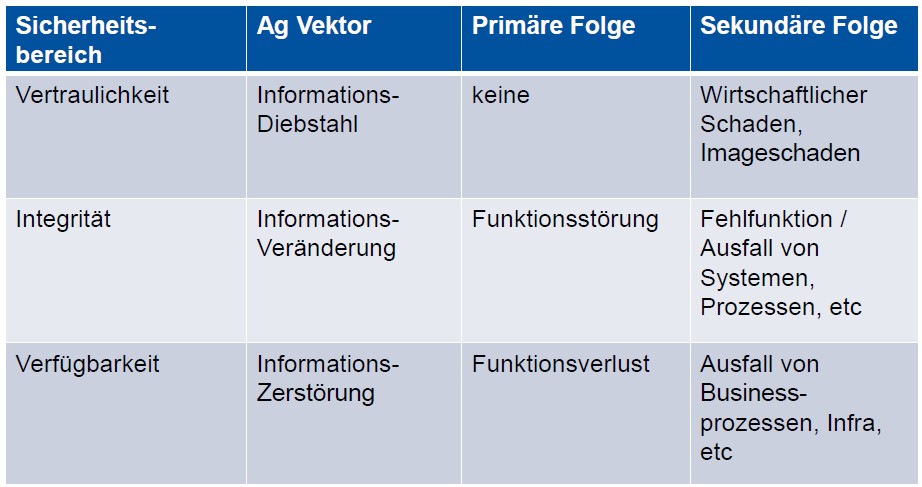

Anhand einer Einstufung nach Sicherheitsbereichen können primäre und sekundäre Folgen abgeleitet werden. Die nachfolgende Tabelle zeigt dazu einige Beispiele.

Kommen wir zur Minderung von Cyber-Risiken bei Cyber-Angriffen. Dabei stellen sich mehrere Herausforderungen. Hier ein paar Beispiele:

Als allgemeingültiges „Kochrezept“ gilt der folgende Grundsatz: Mit vertretbarem Aufwand die Sicherheit erhöhen, ohne dabei die Usability zu beeinträchtigen.

Um ihre Einsatzfähigkeit und Handlungsfreiheit jederzeit und über alle Lagen sicherzustellen, ist die Armee permanent in der Lage, Cyber-Bedrohungen zu erkennen, sich vor Angriffen zu schützen und diese abzuwehren.

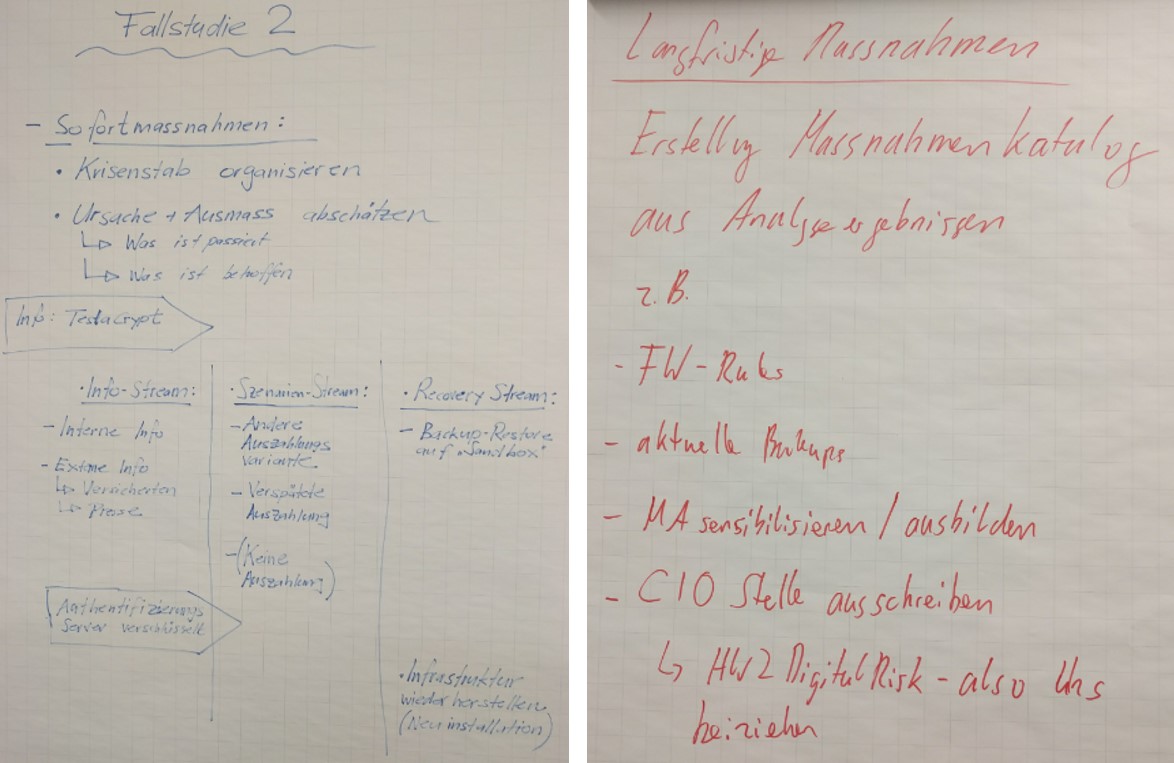

Ausgangslage:

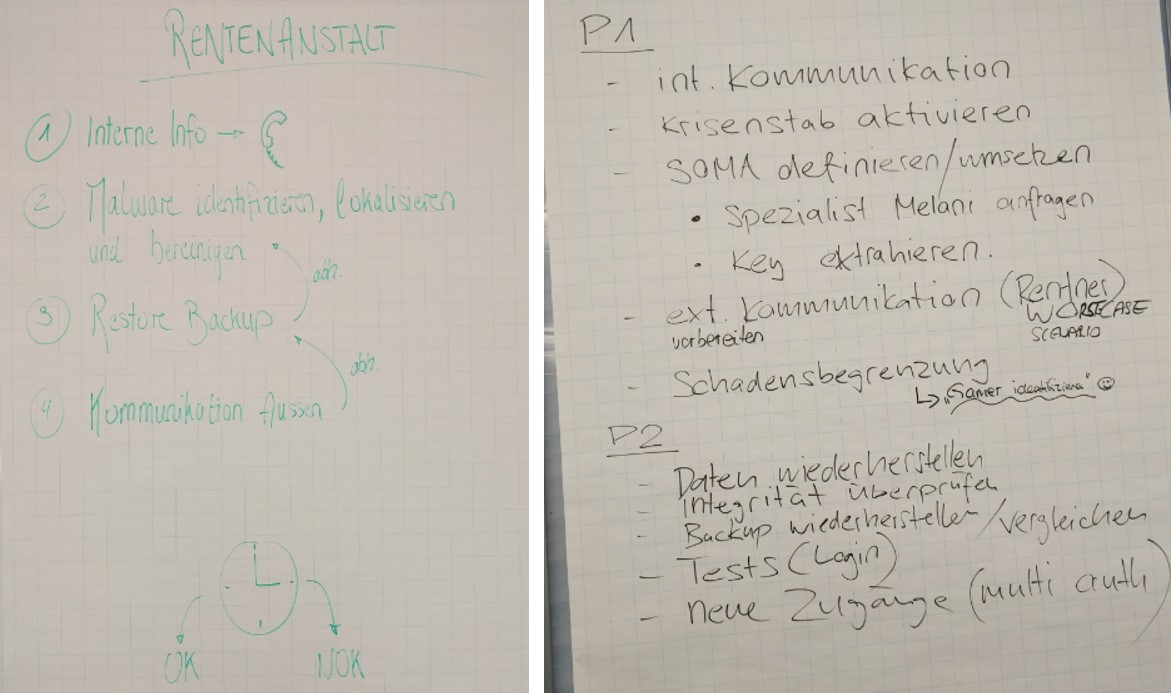

Cyber-Angriff auf die Rentenanstalt. Von den Angreifern wird die Ransomware TeslaCrypt eingesetzt, welche Daten verschlüsselt.

Auftrag:

Sie sind verantwortlicher Krisenmanager des Unternehmens. Was sind Ihre Massnahmen?

Unsere Lösungen:

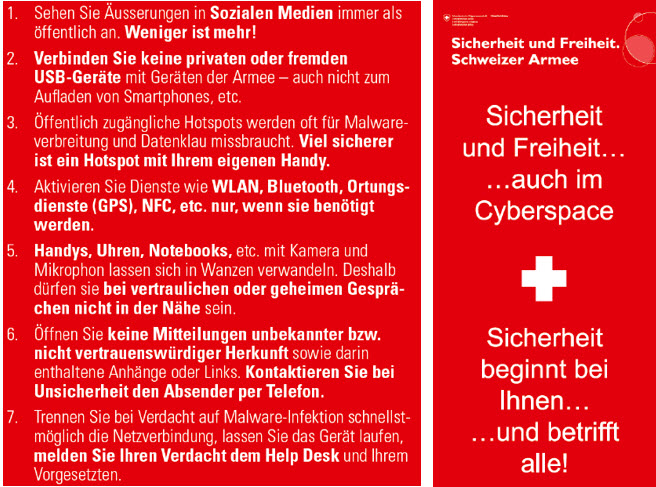

Die 7 goldenen Regeln:

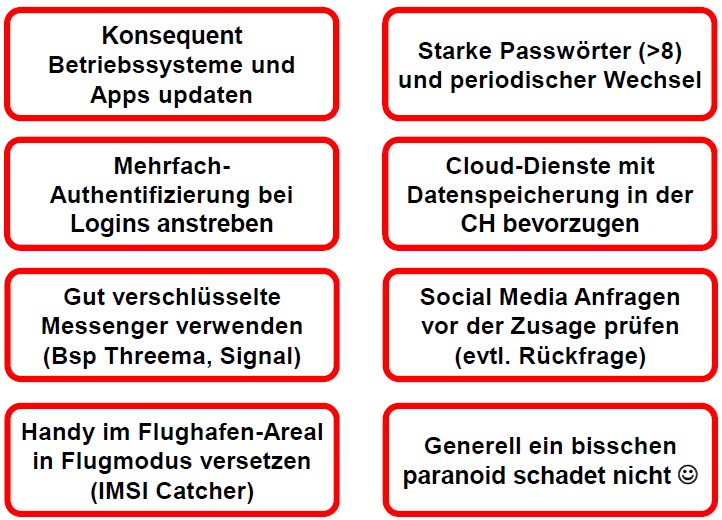

Zusätzliche Empfehlungen für das private Umfeld:

Wir beenden den spannenden Tag mit dem Schlussfazit: Der Digital Risk Manager hat eine grosse Zukunft vor sich!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.