Anatomien von Cyber Defense und digitaler Kriegsführung

März 13, 2017

Aus dem Unterricht des CAS Digital Risk Management mit Thomas Bögli berichtet Nadine Hirs.

Thomas Bögli, stellvertretender Leiter Cyber Defense der Schweizer Armee, wird uns nach dem Grundsatz “Kämpft das neue Böse im Pyjama?” eine Einführung in die Welt der digitalen Kriegsführung und der digitalen Verteidigung geben.

Folgende Schlagzeilen gelangen zunehmend ins öffentliche Bewusstsein:

„Drohne knackt das Wi-Fi-Netz im Vorbeifliegen“ (Schwachstelle WLAN)

„Abschnorcheln per Utraschall“ (Luftschnittstelle)

„Lauschangriff über den Lagesensor“ (über Giro-Sensor wird Voice aufgezeichnet)

Digitale Souveränität und Vulnerabilität:

Sind wir überhaupt noch Herr über unsere Daten?

Vermutlich je länger, desto weniger, denn die Börsenwerte von Tech-Giganten wie Google, Apple, Facebook oder Microsoft sind auch deshalb so hoch, weil sich das Machtbewusstsein während der letzten Jahre eindeutig in Richtung Daten & Informationen verschob.

Wir sind gegenwärtig in zunehmendem Masse in vielen Bereichen cyber-abhängig und dadurch entsprechend cyber-verletzlich. Eine Grobschätzung ging bis Ende 2016 von weltweit über 30 Milliarden vernetzten Geräten aus, und 90% der heute global existierenden Daten wurden alleine während der beiden letzten Jahre erzeugt.

Die ansteigende Vernetzung und die daraus resultierenden Vorzüge von Produkten wie intelligenten Kühlschränken, Home Überwachungskameras oder Drohnen bergen allerdings Gefahrenpotentiale, da sie von Cyberkriminellen gezielt attackiert und missbraucht werden.

Security Trends 2017:

Der militärische Sektor wird stark von der beschleunigten Entwicklung neuer Technologien und den aufgeführten Security Trends beeinflusst.

Generationen der Kriege – oder wie sich Kriege in ihrer Funktionsweise verändern:

Die vierte Generation der Kriegsführung spielt sich überwiegend im Cyber-Raum ab. Mittels Störung und/oder Zerstörung von kritischer Infrastruktur, finanzieller Kriegsführung oder der feindlichen Übernahme von ABC-Waffen. Als kritisch werden folgende Bereiche bewertet: Energie, Logistik, Kommunikation und Verkehr.

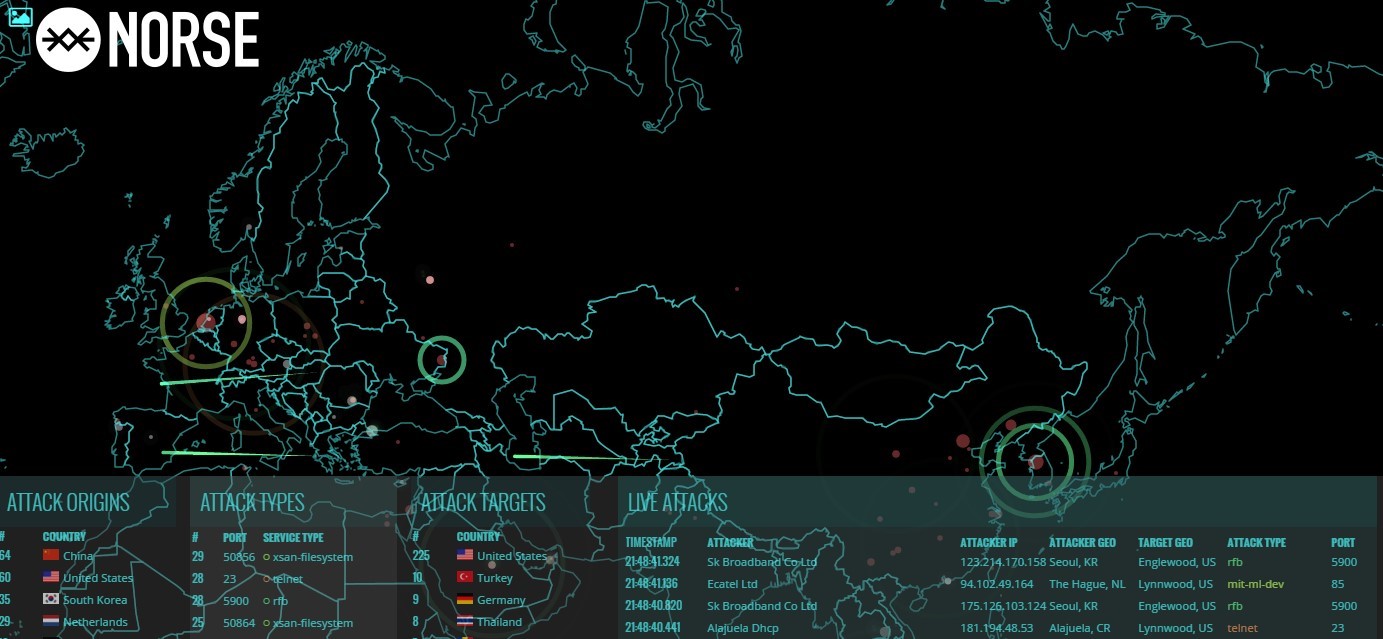

Mit einer interaktiven Karte lassen sich Cyber-Attacken direkt live mitverfolgen:

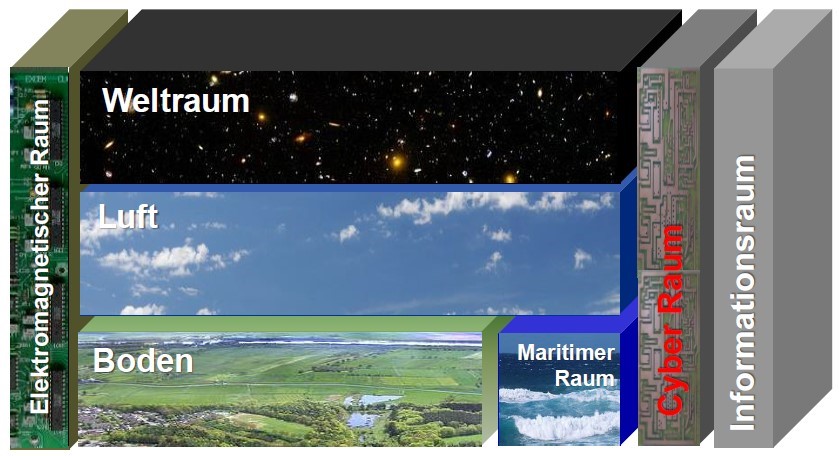

Operationsräume:

Im Militär wird von verschiedenen, sogenannten Operationsräumen gesprochen. Dazu gehören traditionellerweise der Weltraum, die Luft, der Boden und der maritime Raum sowie der elektromagnetische Raum.

In der nachfolgenden Grafik wird aufgezeigt, dass der Cyber-Raum vertikal zu den herkömmlichen Operationsräumen verläuft. Konkret bedeutet dies, dass Cyber-Angriffe innerhalb aller Operationsräumen stattfinden können, und die Auswahl potentieller Ziele exponentiell ansteigt. Konsequenterweise wird finanziell mehr in die Cyber-Abwehr investiert.

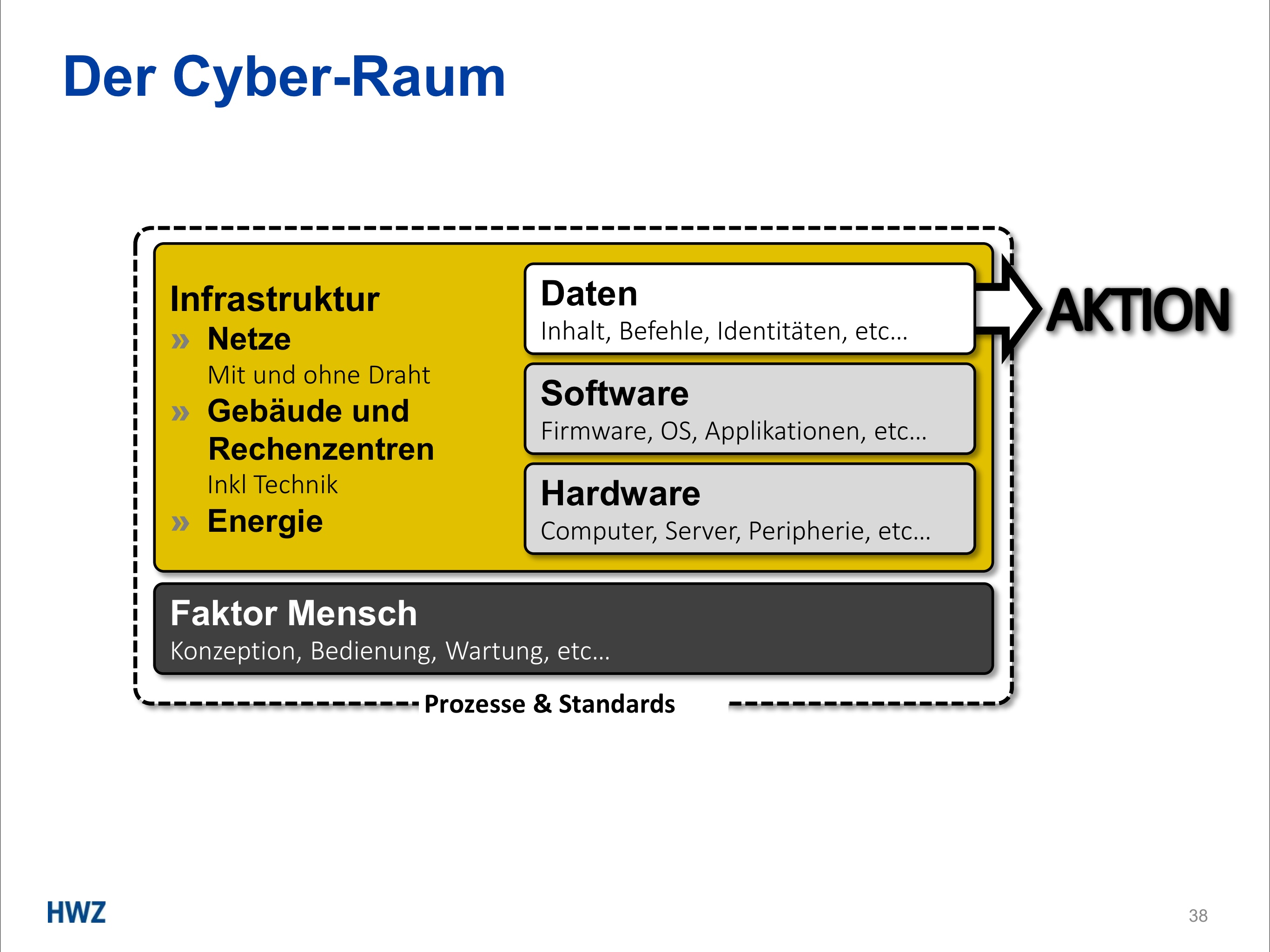

Die wesentlichen Komponenten des Cyber-Raums bestehen aus Hard- und Software, Daten, Netzwerken, Beziehungen, dem Faktor Mensch und Strom. Elementar: Ohne Analogtechnik und ohne Strom sind Cyber-Angriffe nicht möglich!

Folgende Charakteristika sind symptomatisch für eine Cyber-Attacke:

Das Vorgehen bei einem Cyber-Angriff läuft nach folgendem Schema ab:

Diese Vorgehensweise wird durch folgende Ressourcen ermöglicht:

Motiv, Information, Cyber-Waffen, Schwachstellen, Zeit & Anonymität

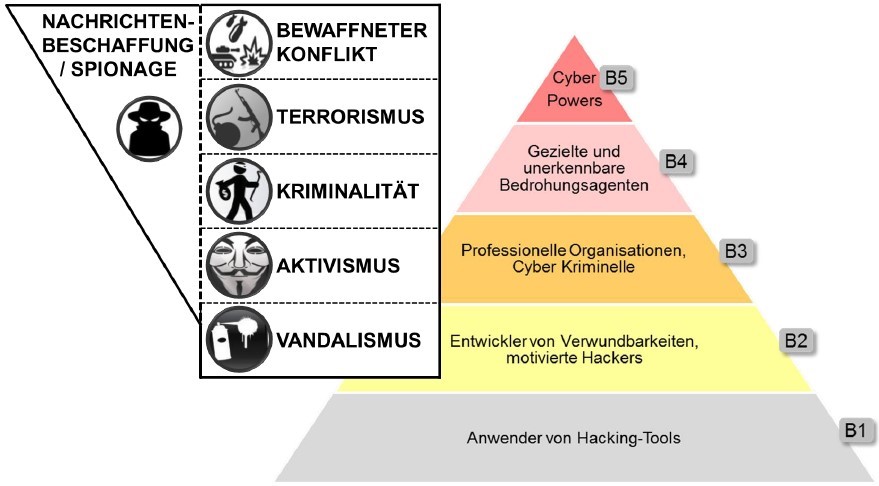

Die Schweizer Armee arbeitet mit der sogenannten Threat Pyramid, wobei die schädlichen Akteure in die Kategorien B1-B5 klassifiziert werden.

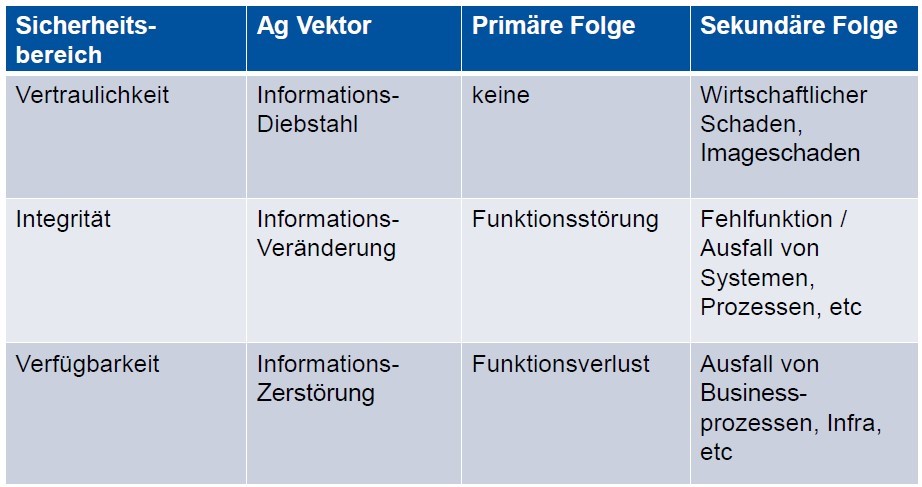

Dank einer Einstufung nach Sicherheitsbereichen können die primären und die sekundären Folgen eines Cyber-Angriffs abgeleitet werden. Die aufgeführte Tabelle veranschaulicht dazu einige Beispiele.

Worin bestehen die konkreten Herausforderungen bei der Prävention von Cyber-Angriffen?

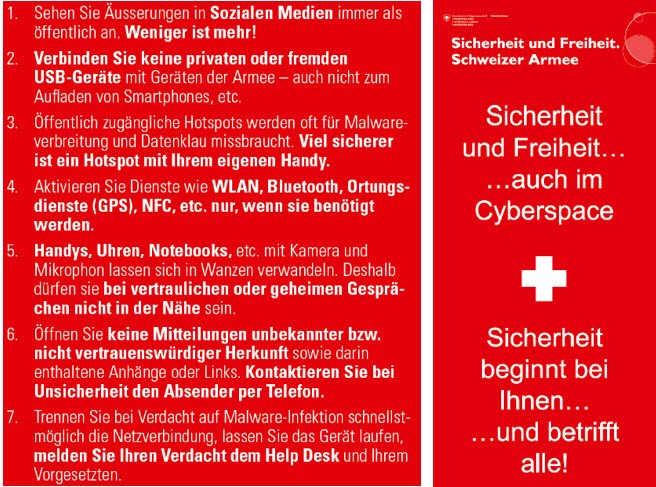

Die 7 goldenen Regeln zur Prävention gehen vom Grundsatz aus mit vertretbarem Aufwand die Sicherzeit zu erhöhen, ohne dabei die Usability zu beeinträchtigen:

Die Cyber-Defence Strategie der Schweizer Armee:

Um ihre Einsatzfähigkeit und Handlungsfreiheit jederzeit und über alle Lagen sicherzustellen, ist die Armee permanent in der Lage, Cyber-Bedrohungen zu erkennen, sich vor Angriffen zu schützen und diese abzuwehren. Dies geschieht im Rahmen des Zusammenspiels von nationaler und internationaler Zusammenarbeit, Leistungserbringern und Politik & Recht.

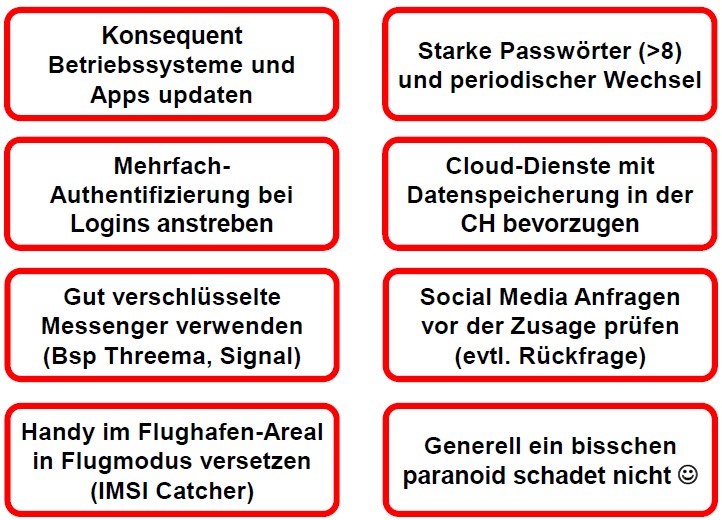

Präventive Massnahmen im privaten Umfeld:

Zusammenfassend gilt die Anmerkung, dass Organisationen zwingend Cyber-Strategien aufbauen und einen risikobasierten Ansatz für präventive Massnamen umsetzen müssen, was auch den Aufbau eines Cyber-Netzwerks beinhaltet.

Von höchster Relevanz und unabdingbar, um das Thema besser zu kanalisieren ist eine hohe Management Attention, zudem sollte ein besonderes Augenmerk auf Trends im IoT Bereich gelegt werden. Durch regelmässige Weiterbildungen von Spezialisten unnd Mitarbeitern werden Risiken minimiert und das Bewusstsein für das Thema geschärft.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.