Anatomie einer Cyberattacke – Denken wie ein Hacker

Mai 12, 2017

Über die Exkursion zum KPMG Lab im Rahmen des CAS Digital Risk Management berichtet Daniel Morado:

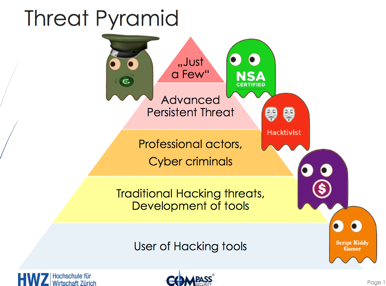

Fast schon täglich wird in der Presse oder in Fachportalen über Zwischenfälle berichtet, die der Cyberkriminalität zuzuschreiben sind. Die meisten Cyberangriffe haben das Ziel, möglichst viele Opfer zu treffen. Der Schaden dabei haltet sich meist in Grenzen.

Beim Besuch in den KPMG Lab’s lag der Fokus auf der gezielten und unerkennbaren Bedrohungen aus dem Netz, welche nur selten ihren Weg an die Öffentlichkeit finden.

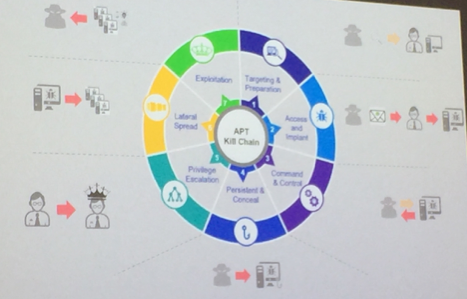

Im Rahmen der Exkursion haben die Spezialisten der KPMG (Matthias Bosshardt, Sylvain Luiset) die Anatomie dreier massiven aus dem Bereich „Advanced Persistent Threats (APT)“ Angriffe ausgeleuchtet, welche die Öffentlichkeit beschäftigt haben. Die fortgeschrittenen und andauernden Bedrohungen aus der Cyberwelt gehen einher mit kostenintensiven, komplexen, zielgerichteten und effektiven Angriffen auf kritische IT-Infrastrukturen und/oder vertrauliche Daten von Behörden, Gross- und Mittelstandsunternehmen aller Branchen. Eine bestehende Schwachstelle (IT oder Mensch) wird identifiziert und ausgenutzt, oder diese auch verwendet um andere Opfer zu schädigen.

Das Ziel eines APT Angriffes ist es möglichst lange handlungsfähig zu bleiben, um sensible Informationen auszuspähen und finanziellen- sowie anderweitigen Schaden anzurichten. Dies steht im Gegensatz zu den üblichen kriminellen Handlungen, die sich eher einem „Rob and Run“ Verhalten anlehnen.

Die aktuelle Studie von KPMG zum Thema Cybersecurity kann hier nachgelesen werden: „Clarity on Cyber Security“.

Der Fremde in meinem Bett (Neue Gefahren durch das Internet of Things)

Die Spezialisten der KPMG meinen, dass die Vernetzung der IoT Geräte einerseits Verbesserungen in Bezug auf Bequemlichkeit für die Endnutzer bedeuten, jedoch bergen diese Geräte gleichzeitig auch hohe Risiken. Wir stehen somit an der Schwelle einer Konvergenz zwischen der virtuellen und der realen Welt und sehen uns in der Folge auch einem neuen Kriminalitätsumfeld ausgesetzt (Verbrechen 4.0). So kann beispielsweise ein solches Gerät in weniger als 15 Sekunden derart manipuliert werden, dass es für eine Vielzahl von kriminellen Aktivitäten ausnutzen lässt, wie beispielsweise das Fremdsteuern von Kameras und Mikrofonen.

Die legale Seite Shodan.io schafft Transparenz und zeigt die Verwundbarkeit der an das Internet angeschlossenen Geräte auf. Dieser Google ähnliche Browser durchleuchtet das Internet auf der Suche nach IoT Geräten und erfasst diese auf benutzerfreundliche Art. Die erkannten Geräte reichen von Webkameras bis hin zu Wasserkraftwerkpumpen. Nicht zuletzt hat auch die Wikileaks Affäre gezeigt, wie sich Behörden die Reichweite von IoT zu Nutze machen. Viele Nutzer wiegen sich in Sicherheit im Wissen, dass ihre Geräte durch Benutzername und Passwort geschützt sind. Doch das trügt. Dieser vermeintliche Schutz kann in vielen Fällen einfach umgangen werden – durch Ausnutzung technischer Schwachstellen und durch fahrlässiges Verhalten seitens des Users. Unsichere Passwörter können mithilfe von kriminellen Werkzeuge ausgehebelt werden.

Der IoT Scanner kann hier im Zusammenspiel mit Shodan.io prüfen, ob die eigenen IoT Geräte im Heimnetzwerk bereits durch Shodan.io öffentlich erfasst sind.

Anatomie eines Verbrechens

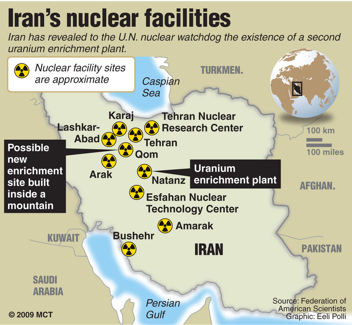

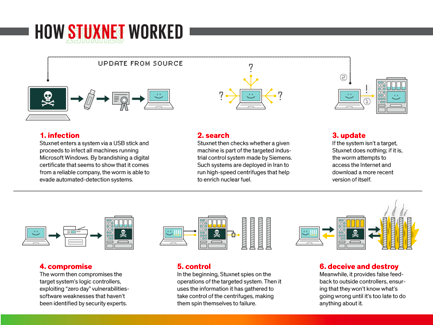

Der hochentwickelte Computerwurm Stuxnet und der gezielte und undauernde Angriff auf die iranischen Atomanlagen werden heute der USA und Israel zugeschrieben. Die Absicht dahinter war, das Urananreicherungsprogram des Irans zu sabotieren. Der Wurm hatte zum Ziel, die Zentrifugen auf den in den iranischen Atomanlagen verwendeten Industrieanlagen zu manipulieren. Man vermutet, dass der Angriff das iranische Atomprogram um 18 – 24 Monate verzögerte.

Die Folgen einer gezielten Cyberattacke auf eine Industrieanlage, die gar bis zur Selbstzerstörung manipuliert worden ist, sind längst bekannt.

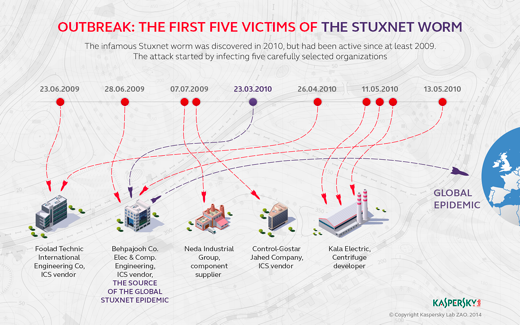

Der Ansatz der bei Stuxnet angewendet worden ist, deckt sich generell mit der üblichen Herangehensweise bei gezielten und andauernden Bedrohungen. Der Angriff erstreckt sich über sieben Schritte, bis schlussendlich der Angriffserfolg eintreten kann. Dieser Prozess erstreckt sich dabei über Wochen, Monate oder sogar Jahre.

Was der Stuxnet-Angriff jedoch für die damalige Zeit einzigartig macht, ist die Komplexität und die eingesetzten Mitteln. Für den erfolgreichen Angriff haben die Verursacher vier zero-day exploits, eine Windows rootkit (gestohlenes, signiertes und validiertes Zertifikat), die erste überhaupt verfügbares PLC rootkit verwendet sowie die lokalen Überwachungs- und Sicherheitssystem überlistet, die Antiviruskontrollen überwunden, peer-to-peer Updates zur Instandhaltung des Wurms eingebaut, das gesamte, geheime System der Atomanlage für die Entwicklung gespiegelt und über verschlüsselte Kanäle mit den Command & Control Servern in Malaysia sowie Dänemark die Attacke kontrolliert (www.mypremierfotbol.com, www.todaysfutbol.com). Die Entwicklungszeit eines derart komplexen Wurms wird auf über 6 Jahren geschätzt .

In mitten der Krimkrise und dem anschwellenden Konflikt zwischen der Ukraine und Russland, erwischt es den ukrainischen Energieversorger Prykarpattya Oblenergo. Es ist tiefer Winter einen Tag vor Weihnachten, als beim Energieversorger, welcher über eine halbe Million Haushalte bedient, 27 seiner Verteilstationen aussteigen und in der Folge sofort 103 ukrainische Städte den kompletten Blackout erleben. Weitere 186 Städte in der Ukraine sind teilweise im Dunkeln.

Wie im Fall Stuxnet handelt es sich um einen gezielten und andauernden Cyberangriff, der Russland zugeschrieben wird. Auch in diesem Fall gingen die Angreifer nach der typischen APT kill chain vor. Über eine raffinierte phishing E-Mail haben die Angreifer einen der Systemadministratoren dazu gebracht, eine angehängte Microsoft Excel Datei zu öffnen, welche auf Makro (VBS) Stufe die nötigen Malwarecodes einschleuste. Durch die Aufteilung des Ausführungscodes auf verschiede Dateien sind die Kontrollen der gängigen Antivirusprogramme ausgehebelt worden, während mit Blackenergy v3 über die Hintertür weitere Angriffsschritte initiiert worden sind. Mit der Malware Killdisk haben die Angreifer alle Festplatten und Backupsysteme gelöscht, was zu einem Kontrollverlust über die Systeme geführt hat. Anschliessend sind über Phantom mouse vor den Augen der Systemadministratoren die Schalter zum Notstromaggregat deaktiviert worden. Die Administratoren waren nicht fähig die Aktionen zu beeinflussen. Schliesslich haben die Angreifer die installierte Firmware der Sensoraggregatoren gelöscht und durch eine manipulierte Firmware ersetzt.

Um die genaue Ortung des Angriffes durch Callcenteranrufe zu verhindern, haben die Angreifer schliesslich eine DDoS Attacke auf das Callcenter von Oblenergo geführt, welches aufgrund der Anrufmenge ausser Gefecht worden ist.

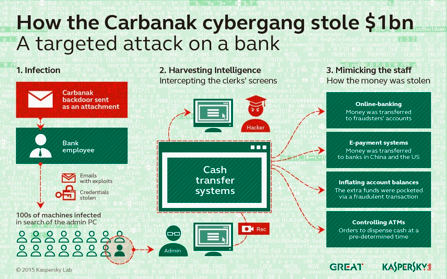

Die bis heute ungeklärte Attacke durch eine Gruppe, welche ihren Namen von der Malware Carbanak erhielt, zählt bis heute zu einen der ausgeklügelten Angriffe auf die Bankenwelt. Wie die vorangehenden Fälle handelt es sich auch bei Carbanak, um einen gezielten und andauernden Angriff.

Auch bei Carbanak haben die Angreifer manipulierte E-Mails an Mitarbeiter versendet, welche durch das anklicken eines Links versteckt die Schadsoftware installiert haben. In der Folge haben sich die Angreifer durch Rechteausweitung (Privilege Escalation) die ihnen dienlichen Mitarbeiter ausgesucht (Zahlungsverantwortliche, Betreuer Geldautomaten). Durch wochen- oder monatelange ferngesteuerte Monitorüberwachung der überwachten Bankmitarbeiter haben sich die Angreifer Kenntnisse über Prozesse, Fachsprache und Validierungsabläufe der Opferbanken angeeignet. Mit diesem Wissen haben sie über einen längeren Zeitraum Gelder an verschiedenen Geldautomaten bezogen. Die Deckung für die Auszahlungen haben sie dabei über Zahlungsüberweisungen von internen Konten abgedeckt und mit Hilfe von Money Mules die Gelder in der Folge mittels Amazon oder ähnlichen Käufen/Verkäufen verschleiert.

Nebst der technischen Raffinesse des Angriffes durch Carbanak erstaunt insbesondere auch die organisatorische Leistung der verschiedenen Zulieferer, welche sich im Darknet formiert haben. Wenn die kriminellen Akteure sich zu Angriffsformationen gruppieren können, sollten das die betroffenen Organisationen und Behörden auch tun. CERTs, Incident Response Teams und weitere organisatorische Massnahmen zur Minderung von Cyberangriffen sind heute unabdingbar.

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.