“Cybercrime as a service” – ein professionell organisierter Wirtschaftsbereich

Februar 15, 2016

Februar 15, 2016

Aus dem Unterricht des CAS Digital Risk Management zum Thema Cybercrime mit Dr. Serge Droz berichten Marc Challandes und Peter Staub:

Switch, wo Dr. Serge Droz arbeitet, kennen die meisten als Registrierungsstelle, hat aber eine erweiterte Bedeutung. Switch ist eine Förderstiftung, welche bezweckt, die nötigen Grundlagen für den wirksamen Gebrauch moderner Methoden der Teleinformatik im Dienste der Lehre und Forschung in der Schweiz zu schaffen, zu fördern, anzubieten, sich an solchen zu beteiligen und sie auch zu erhalten. Die Stiftung verfolgt weder kommerzielle Zwecke, noch ist sie auf die Realisierung eines Gewinnes ausgerichtet. Serge stellt uns die drei wichtigsten Themen vor:

In der ersten “Aufweckphase” wird in der Klasse diskutiert, welche aktuellen Probleme heute wahrgenommen werden:

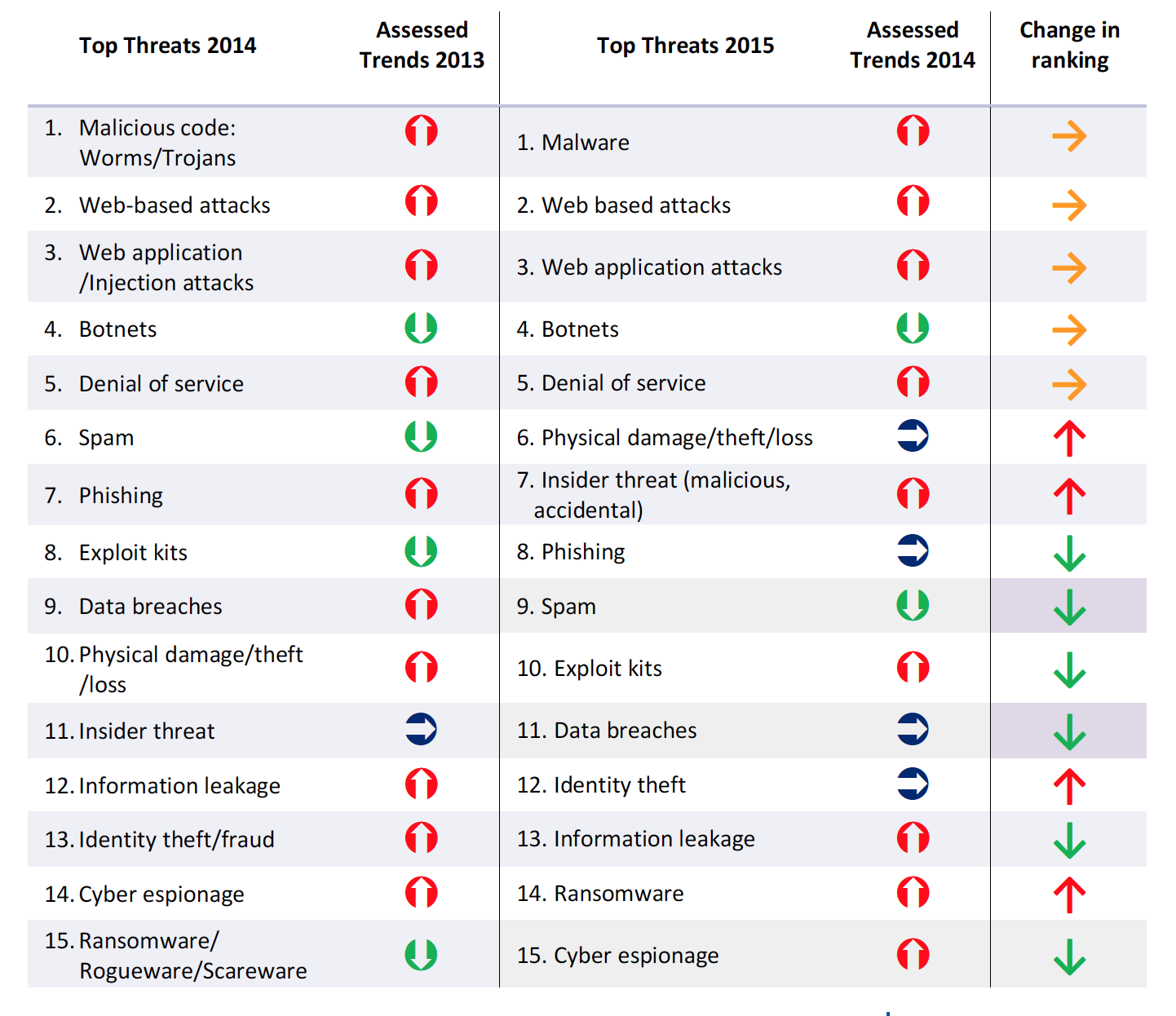

Die nachfolgende Grafik zeigt die aktuellen Gefahren gemäss dem ENISA Threat Report 2015.

Es wird zwischen drei verschiedenen Gruppen von Angreifern unterschieden:

Rob Joyce, Chief of Tailored Access Operations der National Security Agency der USA, erklärt in seinem Vortrag am Kongress USENIX Enigma 2016 die aktuelle Bedrohungslage aus Sicht der NSA.

Welche Mechanismen zur Verteilung von Malware gibt es und wie werden sie eingesetzt?

Staatliche Exploits

Um zu verstehen, wie das softwaretechnisch funktioniert, gibt es hier einen kleinen Crashkurs:

Exploits

Ein Exploit ist in der elektronischen Datenverarbeitung eine systematische Möglichkeit, Schwachstellen, die bei der Entwicklung eines Programms nicht berücksichtigt wurden, auszunutzen. Die “Drive by”-Rate in der Schweiz ist gegenüber der Rate im Ausland wesentlich geringer.

Injects

SQL-Injection bezeichnet das Ausnutzen einer Sicherheitslücke in Zusammenhang mit SQL-Datenbanken, die durch mangelnde Maskierung oder Überprüfung von Metazeichen in Benutzereingaben entsteht. Der Angreifer versucht dabei, über die Anwendung, die den Zugriff auf die Datenbank bereitstellt, eigene Datenbankbefehle einzuschleusen. Sein Ziel ist es, Daten auszuspähen, in seinem Sinne zu verändern, die Kontrolle über den Server zu erhalten oder einfach grösstmöglichen Schaden anzurichten.

Heutzutage steckt bei staatlichen Exploits hauptsächlich Industriespionage dahinter.

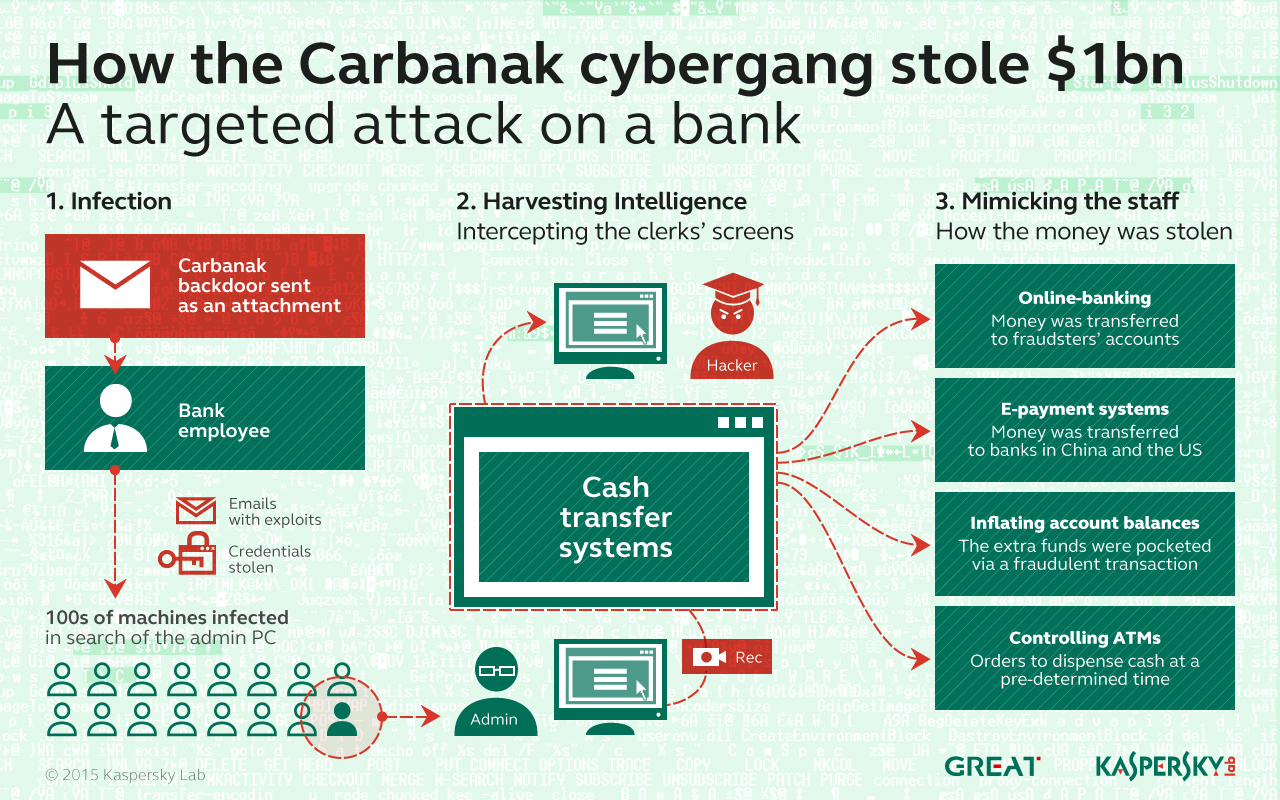

Zurück zu kommerziellen Hackerattacken: Einer der wahrscheinlich grössten Angriffe auf Finanzdienstleister der vergangenen Jahre ist das Projekt Carbanak. Bei diesem Raub wurden rund 30 Banken geschädigt und über 1 Milliarde Dollar geklaut. Auf der nachfolgenden Grafik wird gezeigt, wie das ungefähr abgelaufen ist.

Unter Phishing versteht man Versuche, über gefälschte Web-Seiten, E-Mail oder Kurznachrichten an Daten eines Internet-Benutzers oder einer Internet-Benutzerin zu gelangen und damit Identitätsdiebstahl zu begehen.

Voraussetzungen:

E-Banking ist seit seiner Entstehung ein attraktives Tummelfeld für Betrüger. Oft wird auf spezielle Schadsoftware, auf sogenannte Bankentrojaner, zurückgegriffen, um arglosen Opfern Geld abzuziehen.

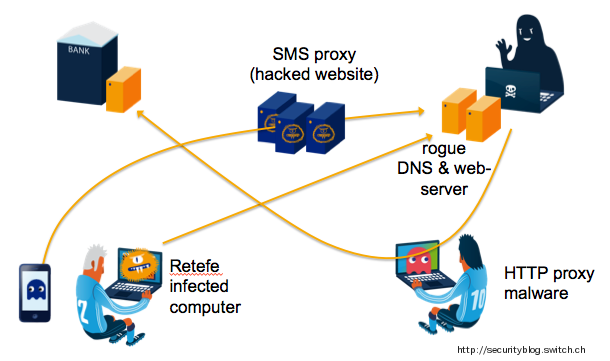

Die meisten dieser Bankentrojaner basieren auf (technisch betrachtet) ziemlich komplexen Softwarekomponenten: verschlüsselte Konfigurationen, Man-in-the-Browser-Funktionalität, Persistenz- und Updatemechanismen, um einige zu nennen. Im letzten halben Jahr hat sich eine gänzlich neue Variante behauptet, welche erst im Februar 2014 einen Namen erhielt: Retefe. Nur wenig wurde bis anhin darüber publiziert. Einer der Hauptgründe ist sicherlich, dass die Schadsoftware nur in wenigen Ländern (CH, AT, SE, JP) agiert.

Das Besondere am Retefe-Bankentrojaner ist seine Schlichtheit. Das infizierte System wird wie folgt manipuliert: Auf dem PC des Opfers wird der Eintrag des DNS-Servers auf einen bösartigen DNS-Server geändert und es wird ein gefälschtes Root-Zertifikat installiert.

Nach der Infektion löscht sich die Installationsroutine selbst. Ausser dem manipulierten System bleibt nichts zurück, was es schwierig für Antiviren-Programme macht, im Nachhinein eine Infektion festzustellen. An Eleganz ist diese Schadsoftware schwer zu übertreffen: Sie verzichtet auf die in der Einführung genannten Softwarekomponenten und minimiert damit die Komplexität. Es scheint auch, dass es aus Betrügersicht heutzutage ökonomischer ist, schlicht und einfach neue Opfer-PCs mittels Spam-Kampagnen zu infizieren.

Wie sieht der Ablauf konkret aus?

Ein sehr smarter Prozess, welcher meist komplett unbemerkt bleibt. Es ist ein Katz-und-Maus-Spiel zwischen Hackern und Sicherheitsverantwortlichen der Unternehmen. Am Schluss bleibt eines klar stehen: Der Mensch ist und bleibt das grösste Risiko.

P.S.: Für alle jene, die nun immer noch nicht genau verstanden haben, was die Gefahren und Risiken sein können, haben wir eine gute Zusammenfassung auf YouTube gefunden. Viel Spass!

Unser Newsletter liefert dir brandaktuelle News, Insights aus unseren Studiengängen, inspirierende Tech- & Business-Events und spannende Job- und Projektausschreibungen, die die digitale Welt bewegen.