Digitale Identität: Quelle für Datendiebstahl

Mai 26, 2020

Es steht ein spannender Unterrichtstag bevor. Erstens ist Marc Rechtsanwalt in München. Zweitens ist er spezialisiert auf IT-Recht, Datenschutz, Marketingrecht und Cyber Kriminalität. Drittens berät er Jungunternehmen. Uns erwarten viele Beispiele aus der Praxis. Themen sind digitale Identität und Diebstahl von Daten. Digitalisierung nimmt an Bedeutung zu und dadurch die digitale Identität des Menschen. Ziel des heutigen Nachmittags ist: Sensibilisieren in Bezug auf den Schutz von persönlichen Daten und Identität. Zudem sollen die Studierenden Methoden der Angreifer kennenlernen.

Als Einstieg in die Thematik ein inspirierendes Video: LINK. Es werden beispielsweise CEO-Scam, Identitätsdiebstahl und Love-Scamming angesprochen.

Dieser Blog Beitrag beantwortet die nachfolgenden Fragen:

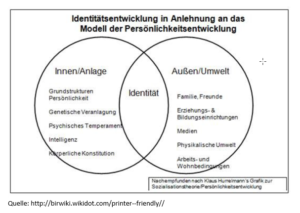

Die Entwicklung der Identität wird in der unterstehenden Abbildung dargestellt. Sie setzt sich aus den inneren Voraussetzungen eines Menschen zusammen. Zudem wird sie durch die Aussenwelt beeinflusst:

Foto, Fingerabdruck, Merkmale und persönliche Daten dienen dazu ein Individuum zu bestimmen. Diese Informationen sind datenschutzrechtlich geschützt, weil sie sensitiv sind. Trotzdem kommt es zu Fällen, wo Daten geklaut und missbraucht werden. Denn bei einer Privatperson reichen Geburtsdatum, Adresse und Namen aus, um eine falsche Identität vorzutäuschen. Folgen für die Opfer sind: Bonitätsverlust, Reputationsschaden und Angst. So zum Beispiel hat sich das Leben von Max verändert, da sein Portemonnaies geklaut wurde. Er erlitt einen Schaden von über 22’000 Euro. Zudem hat er laufende Inkasso-Mahnverfahren und über 30 Ermittlungsverfahren am Hals.

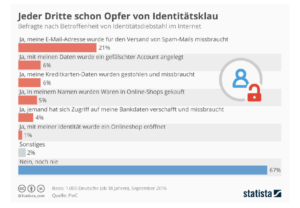

Der Klau einer Identität wird im Schweizer Strafgesetzbuch nicht als Strafdelikt geregelt. Deshalb wird er gemäss Artikel 139 STGb-CH als Diebstahl abgehandelt. Die Beschaffung der Daten wird als Mittel zum Zweck verstanden, womit eine Straftat begangen wird. Es handelt sich um strategisches Vorgehen, um ein Ziel zu erreichen. Die PWC hat im Jahre 2016 eine Studie dazu durchgeführt. Sie haben ermittelt, dass jeder Dritten Person schon die Identität geklaut wurde:

Im Allgemeinen gibt es wenig Statistiken zum Diebstahl von Identitäten. Dies weil es kein eigenes Strafdelikt ist. Hingegen die Häufigkeit von Vorfälle ist erschreckend: von 1200 Befragten Schweizer Händlern sind 92% Opfer. Das heisst, ihnen wurde entweder die Identität oder Daten geklaut (LINK).

Die Praxis zeigt, dass die Täterschaft nur in selten Fällen geschnappt werden kann. Dies weil der Nachweis schwierig ist. Marc betont, dass bei seinen Klienten der Opferschutz und die Entschädigung im Fokus steht. Das Ziel ist die Wiederherstellung der Bonität und der Reputation.

Die folgende Definition fasst die Einordnung des Begriffs Identitätsdiebstahl kurz zusammen: «Identitätsdiebstahl bedeutet Missbrauch von personenbezogenen Daten. Namen, Adressen, Geburtsdatum, Personalausweisnummern, E-Mail- Adressen, Bankdaten».

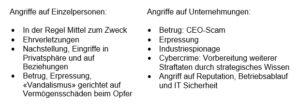

Angriffen werden entweder Einzelpersonen oder Unternehmen. Die Motive sind jedoch vergleichbar. Die kriminalistischen Motive werden anhand von Beispielen gegenüberstellt:

Die Täterschaft lässt sich in drei Gruppen sortieren. Erstens Gelegenheitstäter, Zweitens Kleinkriminelle und Drittens die organisierte Kriminalität. Die organisierte Kriminalität ist vor allem für Unternehmungen eine Bedrohung. Bei Unternehmen suchen sich die Täter die Opfer gezielt aus. Hingegen bei Privatangriffen sind Angriffe eher zufällig.

Das Vorgehen der Täter lässt sich in drei Phasen einteilen:

Beispiele aus der Praxis:

Diese Liste ist nicht abschliessend, da es unzählige Formen von Identitäts- und Datenklau gibt. Tina Groll ist Journalist. Sie hat es erlebt, wenn Kriminelle die Identität klauen. Die Täter haben Straftaten in ihrem Namen begangen. Darum hat sie erstens ein Buch über ihren Fall geschrieben und zweitens hilft sie heute Opfern.

Bei den Privatpersonen führt der Missbrauch von persönlichen Daten erstmals zu einem Vermögensverlust. Weiter kann Repuationsschaden die Folge sein. Die Daten werden von den Tätern hauptsächlich im Internet ermittelt. Demzufolge ist die aktive Bewirtschaftung der digitalen Identität entscheidend.

Unternehmen müssen neben dem finanziellen Verlusten weitere Bedrohungen berücksichtigen. Angriffe auf die Daten oder die IT können weitere Folgen haben. Beispiele sind:

In Krisenzeiten wie Corona muss ein Unternehmen seine Infrastruktur überprüfen. Private Geräte kommen zum Einsatz und sind nicht genug geschützt. Die Angriffsfläche steigt, da Personen von zu Hause ausarbeiten. Die Kommunikation findet über digitale Instrumente statt. Die Identifikation der Gegenpartei und vier Augenprinzip ist von Wichtigkeit.

Privatpersonen werden auch nicht verschont. Bekannte Betrugsfälle sind:

Zum Abschluss werden Schutzkonzepte in zwei Gruppen (Breackoutsessions) besprochen. Die Frage lautet: Wie können sich Einzelpersonen bzw. Unternehmen vor den Gefahren von Identitätsdiebstahl schützen?

Im Plenum präsentieren die Studierenden die Ergebnisse:

Schutz für Privatperson:

Schutz für Unternehmen:

Das Management der digitalen Identität ist von Wichtigkeit. Sowohl im privaten Umfeld als auch bei der Arbeit. Durch die Auseinandersetzung mit der Bedrohungslage wird dies deutlich.

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.