Cyber Security and Insurance / Coding for a Digital World

Juni 11, 2018

Aus dem Unterricht des CAS Digital Insurance mit Tiago Henriques (Cyber Security and Insurance) und Martin Splitt (Coding for a Digital (Insurance) World) berichtet Gregor Battilana.

Mit Tiago Henriques von Binary Edge und Martin Splitt von Google haben uns zwei Experten an sehr zentrale technische Aspekte der Digitalisierung herangeführt.

Tiago klärt zunächst einige Definitionen:

Die meisten Menschen denken dabei zuerst an Information Security, also Schutz und Geheimhaltung von Daten. Zusammengefasst auf die CIA-Kriterien:

Cyber Security geht aber weit über Information Security hinaus:

Heute ist damit alles gemeint, vom Smartphone bis zum Rechencenter. Besonders zu erwähnen ist das Internet of Things (IoT). Dieses bezeichnet eine explodierende Anzahl von «smarten» TVs, Kühlschränken, Türen, Lampen, Thermostaten, Industriesteuerungen etc. Diese Geräte sammeln permanent Daten und sind mit dem Internet verbunden. Viele davon nutzen diese Verbindung rege, um «nach Hause zu telefonieren». Oft ist das im Sinne des Nutzers: Wer Siri nach dem Wetter in Ouagadougou fragt, erwartet nicht, dass die Antwort lokal im iPhone vorrätig ist. Die Kehrseite davon ist, dass wir den Anbietern dieser Geräte vertrauen müssen,

Der letzte Punkt offenbart ein weiteres Problem: Viele dieser Geräte lassen sich nicht updaten. D.h. sicherheitsrelevante Löcher, die erst in Zukunft gefunden werden, lassen sich gar nicht stopfen.

Ein schönes Beispiel zeigt eine Artikelserie (z.B. hier) der Computer-Zeitschrift c’t, wo eine weit verbreitete Industriesteuerung nachträglich per Internet erreichbar gemacht wurde. Das Resultat einer fahrlässigen Anbindung war, dass ein Kirchturm, eine Gefängnisdusche, eine Brauerei, mehrere Heizkraftwerke und zahllose andere Grossanlagen beinahe von jedermann hätten gesteuert werden können.

Haupteinfallstore für Schädlinge sind auch heute noch Emails, Web-Seiten und Office-Dokumente.

Angreifer nutzen in den meisten Fällen bekannte Sicherheitslücken im Betriebssystem (Windows, Android, etc.) oder Anwendungen. Bisher unbekannte Sicherheitslücken (Zero Day Exploits) werden für Beträge gehandelt, die sie für Angriffe auf Otto Normalverbrauchers Computer viel zu teuer machen. Sie kommen daher eher zum Einsatz bei gezielten Attacken auf lohnende Einzelpersonen wie CEOs oder Staatsoberhäupter.

Cyber-Angriffe sind inzwischen eine Commodity. So kostet z.B. eine DDoS-Attacke ca. 5$ pro 10′ Nicht-Erreichbarkeit des angegriffenen Systems. Virenbausätze lassen sich ebenso kaufen wie Listen mit gestohlenen Kreditkartendaten.

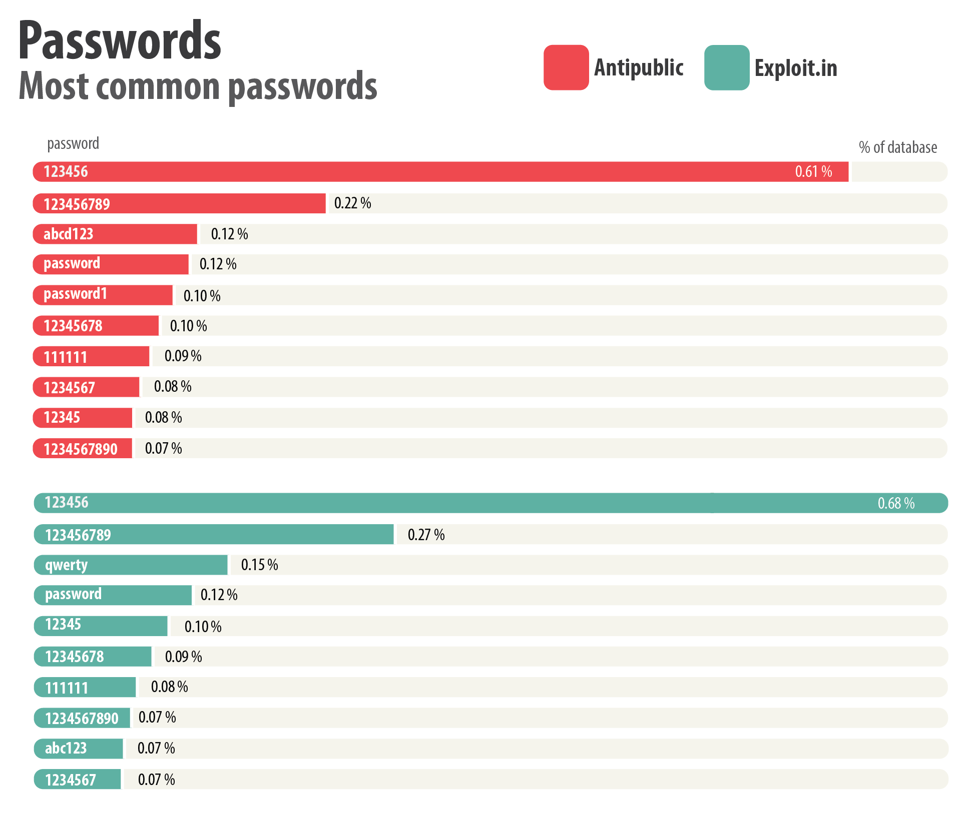

Triviale oder mehrfach verwendete Passwörter machen es den Angreifern zusätzlich einfach:

Typische Passwörter

Im Wissen, dass der Mensch immer das schwächste Glied bleiben wird, gibt es dennoch eine Reihe von Massnahmen, die im Zusammenspiel die Sicherheit verbessern können:

Wer wissen möchte, ob sein Account in einer veröffentlichten Passwortliste auftaucht, kann dies z.B. mit dem Suchdienst have i been pwned? nachprüfen. Nützlich ist auch die Suchmaschine Shodan, die aufzeigt, welche IP-Adressen welche Dienste zum Internet exponieren.

Es gibt Anbieter von Versicherungen gegen Cyber Crime (für Privatpersonen wie auch für Firmen). Dabei zeigt sich, dass sowohl Risiko als auch Schadensausmass schwierig zu quantifizieren sind, z.B. bei Reputationsschaden. Noch ist auch unklar, wie viel Eigenleistung vom Versicherten erwartet werden darf; wie jede andere Versicherung entbindet Cyber Insurance nicht von der üblichen Vorsicht. Andererseits sind viele Privatanwender mit ihren Geräten alleingelassen und gar nicht in der Lage, diese vernünftig zu schützen.

Am Nachmittag hat uns Martin in die wundersame Welt der Algorithmen eingeführt. Ein Algorithmus ist dabei eine Reihe von Anweisungen, ähnlich wie ein Kochrezept (Wer in einem griechische Restaurant den algorithmo verlangt, wird allerdings nicht das Rezept erhalten, sondern die Rechnung).

«The computer is incredibly fast, accurate, and stupid.»

Leo Cherne

Computer führen Algorithmen äussert schnell aus, halten sich dabei aber stur an die vorgegebenen Anweisungen. Martin demonstriert uns dies eindrücklich: Er lässt uns einen Algorithmus zum Streichen eines Erdnussbutterbrots schreiben und führt diesen vor unseren Augen aus. Das Resultat ist purer Slapstick. Dies führt uns bildlich vor Augen, warum sich Mensch und Computer so schlecht verstehen: Während der Mensch permanent interpretiert und den Kontext einer Anweisung auslegt, hält sich der Computer stur an die Anweisungen, exakt so wie diese formuliert ist.

Künstliche Intelligenz (KI oder AI wie Artificial Intelligence) versucht, diese Eigenart durch Training zu kompensieren. Häufig führt dies zu sehr beeindruckenden, ja teilweise beängstigenden Resultaten (z.B. Googles Bildanalyse). Zahlreiche Beispiele zeigen aber auch, dass das Training in unerwartete oder unerwünschte Richtungen führen kann. Als Beispiel sei hier Microsofts Twitter Bot Tay erwähnt. Dieser hatte sich vom neutralen Gesprächspartner innerhalb eines Tages so sehr in eine rassistische und sexistische Richtung entwickelt, dass er offline genommen werden musste.

Eine anderes smartes Helferlein hilft mir gerade jetzt beim Schreiben dieses Blog-Beitrags. Es steuert mich mit farbigen Punkten. Es sagt mir damit, was für den Leser statistisch gesehen angenehm ist, wie viel Prozent meiner Worte Schlüsselworte sein sollen. Jetzt muss ich nur Leser finden, deren Geschmack gemäss der Statistik verläuft…

Der Fortschritt der Technologie zeigt sich an den Kosten: In den Anfängen der Computerzeit war Hardware teuer, beim Programmieren wurde gekämpft und optimiert um jedes Byte Speicherplatz. (Erinnert sich noch jemand an das «nibble»?). Heute ist die Zeit des Programmierers (und des Testers) das teuerste Element. Kosten für Speicherplatz und Prozessorpower sind vernachlässigbar geworden. Dementsprechend kann es nicht erstaunen, wenn die Qualität der Software vielerorts nicht besser geworden ist. Hier kommen dann unter anderem die Sicherheitslücken her – der Bogen zum Thema Cyber Security ist geschlagen.

Bleibe auf dem Laufenden über die neuesten Entwicklungen der digitalen Welt und informiere dich über aktuelle Neuigkeiten zu Studiengängen und Projekten.